REKLAMA

Dzienniki Urzędowe - rok 2020 poz. 90

ZARZĄDZENIE NR 75

MINISTRA ROLNICTWA I ROZWOJU WSI

z dnia 2 grudnia 2020 r.

w sprawie systemu kontroli zarządczej w Ministerstwie Rolnictwa i Rozwoju Wsi

Na podstawie art. 69 ust. 1 pkt 1 i 3 ustawy z dnia 27 sierpnia 2009 r. o finansach publicznych (Dz. U. z 2019 r. poz. 869, z późn. zm.1)) zarządza się, co następuje:

Rozdział 1.

Przepisy ogólne

§ 1.

1) zasady i cele funkcjonowania kontroli zarządczej w Ministerstwie Rolnictwa i Rozwoju Wsi, w tym obowiązki w zakresie kontroli zarządczej:

a) Ministra Rolnictwa i Rozwoju Wsi, Sekretarzy Stanu i Podsekretarzy Stanu w Ministerstwie Rolnictwa i Rozwoju Wsi oraz Dyrektora Generalnego Ministerstwa Rolnictwa i Rozwoju Wsi,

b) kierowników jednostek sektora finansów publicznych w działach administracji rządowej kierowanych przez Ministra Rolnictwa i Rozwoju Wsi,

c) dyrektorów departamentów lub biur w Ministerstwie Rolnictwa i Rozwoju Wsi,

d) Komitetu Audytu dla działów administracji rządowej kierowanych przez Ministra Rolnictwa i Rozwoju Wsi,

e) Zespołu Audytu Wewnętrznego w Biurze Dyrektora Generalnego,

f) koordynatorów kontroli zarządczej w departamentach lub biurach Ministerstwa Rolnictwa i Rozwoju Wsi;

2) szczegółowy tryb sporządzania dokumentów dotyczących kontroli zarządczej;

3) wzory dokumentów, o których mowa w pkt 2.

§ 2.

1) Ministrze - należy przez to rozumieć Ministra Rolnictwa i Rozwoju Wsi;

2) Ministerstwie - należy przez to rozumieć Ministerstwo Rolnictwa i Rozwoju Wsi;

3) członkach kierownictwa Ministerstwa - należy przez to rozumieć Ministra, Sekretarzy Stanu i Podsekretarzy Stanu w Ministerstwie oraz Dyrektora Generalnego Ministerstwa;

4) dyrektorze - należy przez to rozumieć dyrektora departamentu lub biura w Ministerstwie;

5) Dyrektorze Generalnym - należy przez to rozumieć Dyrektora Generalnego Ministerstwa;

6) działach - należy przez to rozumieć działy administracji rządowej kierowane przez Ministra Rolnictwa i Rozwoju Wsi;

7) jednostce w dziale - należy przez to rozumieć jednostkę sektora finansów publicznych podległą Ministrowi lub przez niego nadzorowaną, lub jednostkę sektora finansów publicznych obsługującą organ podległy Ministrowi lub przez niego nadzorowany;

8) Komitecie Audytu - należy przez to rozumieć komitet audytu, o którym mowa w art. 288 ustawy z dnia 27 sierpnia 2009 r. o finansach publicznych, powołany przez Ministra dla kierowanych przez niego działów;

9) Komitecie Bezpieczeństwa lub Zespole Kryzysowym Bezpieczeństwa Informacji - należy przez to rozumieć organy funkcjonujące w Ministerstwie na podstawie zarządzenia nr 15 Ministra Rolnictwa i Rozwoju Wsi z dnia 24 maja 2018 r. w sprawie wprowadzenia Polityki Bezpieczeństwa Informacji Ministerstwa Rolnictwa i Rozwoju Wsi;

10) komórce organizacyjnej - należy przez to rozumieć departament albo biuro w Ministerstwie;

11) planie działalności - należy przez to rozumieć plan działalności na następny rok dla kierowanych przez Ministra działów, sporządzony zgodnie z przepisami wydanymi na podstawie art. 70 ust. 7 ustawy z dnia 27 sierpnia 2009 r. o finansach publicznych, określający cele do realizacji w danym roku wraz ze wskazaniem zadań lub podzadań budżetowych służących realizacji poszczególnych celów i mierników określających stopień realizacji celu;

12) planie pracy komórki organizacyjnej - należy przez to rozumieć cele i zadania komórki organizacyjnej określone w rocznej perspektywie, powiązane z celami ujętymi w planie działalności lub innymi celami strategicznymi, priorytetami Ministra oraz zadaniami wynikającymi z regulaminu organizacyjnego Ministerstwa;

13) ryzyku - należy przez to rozumieć możliwość wystąpienia zdarzenia, które będzie miało negatywny wpływ na realizację celów i zadań określonych w planie działalności Ministra lub celów i zadań komórki organizacyjnej;

14) sprawozdaniu z wykonania planu działalności - należy przez to rozumieć sprawozdanie z wykonania planu działalności za poprzedni rok dla kierowanych przez Ministra działów, sporządzone zgodnie z przepisami wydanymi na podstawie art. 70 ust. 7 ustawy z dnia 27 sierpnia 2009 r. o finansach publicznych;

15) zasobie informacyjnym - należy przez to rozumieć określoną ilość informacji znajdującą się w posiadaniu Ministerstwa i jego pracowników, wykorzystywaną do pracy oraz podejmowania strategicznych decyzji;

16) Zespole Audytu Wewnętrznego - należy przez to rozumieć komórkę audytu wewnętrznego funkcjonującą w strukturze Biura Dyrektora Generalnego.

§ 3.

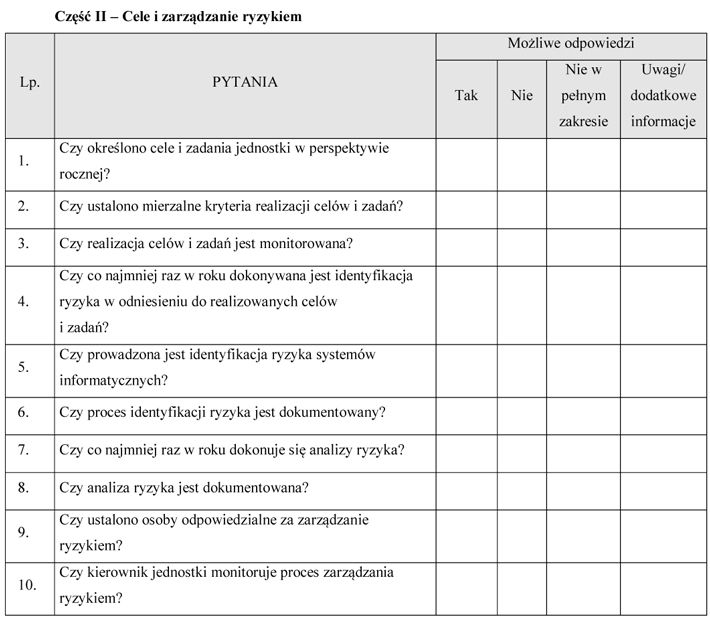

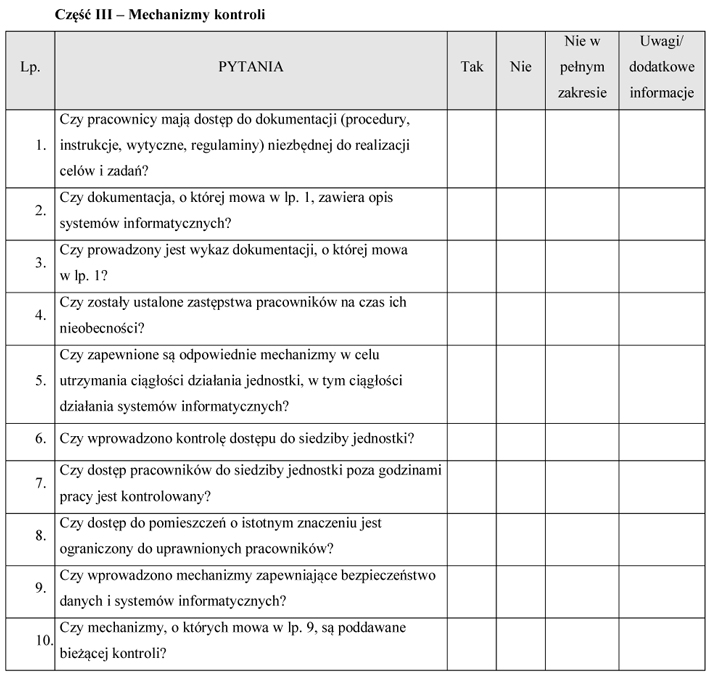

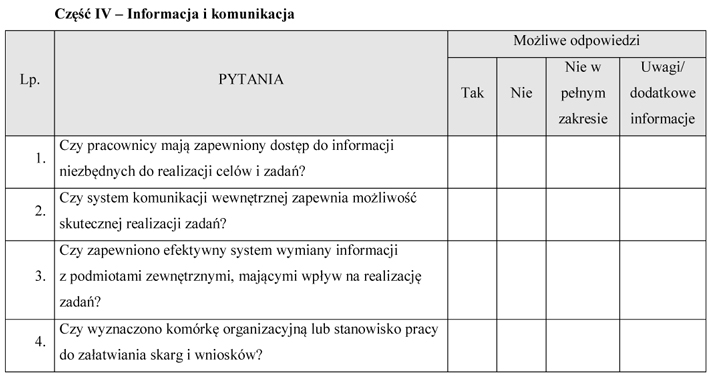

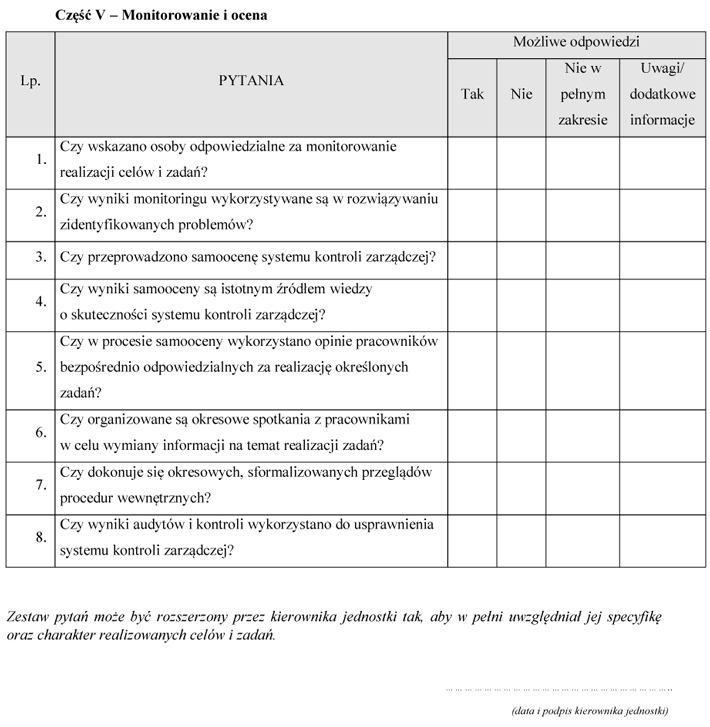

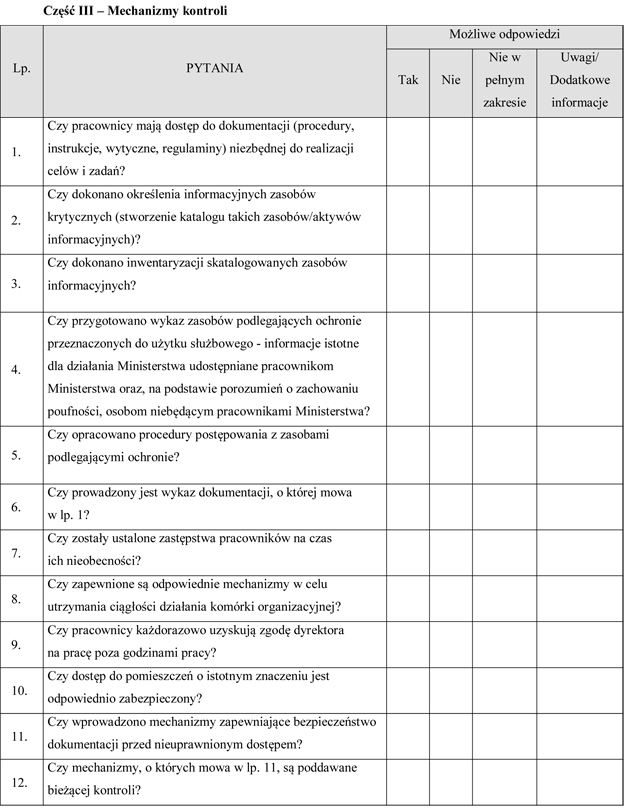

2. System kontroli zarządczej w Ministerstwie jest tworzony, doskonalony i oceniany z wykorzystaniem standardów kontroli zarządczej w następujących obszarach:

1) środowisko wewnętrzne;

2) cele i zarządzanie ryzykiem;

3) mechanizmy kontroli;

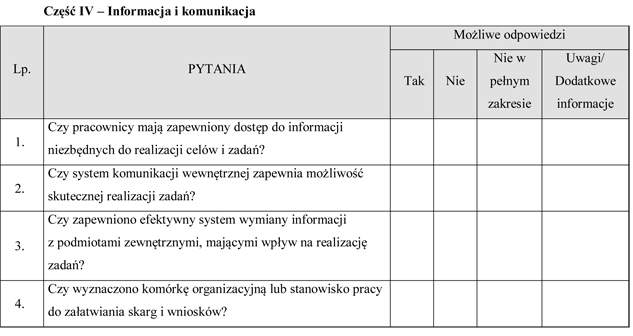

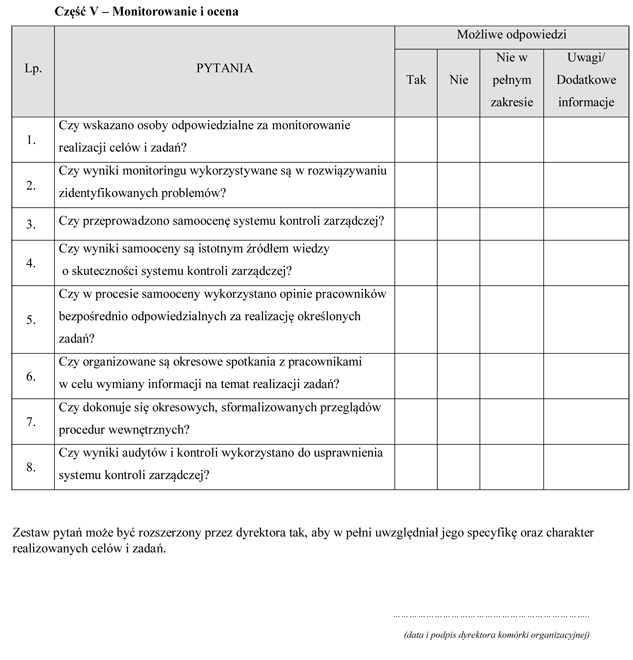

4) informacja i komunikacja;

5) monitorowanie i ocena.

3. Kontrola zarządcza w Ministerstwie jest wykonywana zgodnie z:

1) ustawą z dnia 27 sierpnia 2009 r. o finansach publicznych;

2) rozporządzeniem Ministra Finansów z dnia 29 września 2010 r. w sprawie planu działalności i sprawozdania z jego wykonania (Dz. U. poz. 1254);

3) rozporządzeniem Ministra Finansów z dnia 2 grudnia 2010 r. w sprawie wzoru oświadczenia ostanie kontroli zarządczej (Dz. U. poz. 1581);

4) przepisami w sprawie szczegółowego sposobu, trybu i terminów opracowania materiałów do projektu ustawy budżetowej, wydanymi na podstawie art. 138 ust. 6 ustawy z dnia 27 sierpnia 2009 r. o finansach publicznych;

5) komunikatem Nr 23 Ministra Finansów z dnia 16 grudnia 2009 r. w sprawie standardów kontroli zarządczej dla sektora finansów publicznych (Dz. Urz. Min. Fin. poz. 84);

6) komunikatem Nr 3 Ministra Finansów z dnia 16 lutego 2011 r. w sprawie szczegółowych wytycznych w zakresie samooceny kontroli zarządczej dla jednostek sektora finansów publicznych (Dz. Urz. Min. Fin. poz. 11);

7) komunikatem Nr 6 Ministra Finansów z dnia 6 grudnia 2012 r. w sprawie szczegółowych wytycznych dla sektora finansów publicznych w zakresie planowania i zarządzania ryzykiem (Dz. Urz. Min. Fin. poz. 56).

4. Kierownicy jednostek w dziale mogą wydawać zarządzenia, instrukcje i wskazówki oraz ustalać procedury dotyczące funkcjonowania kontroli zarządczej w kierowanych jednostkach, z uwzględnieniem ich specyfiki.

5. Dyrektorzy mogą wydawać instrukcje i wskazówki oraz ustalać procedury dotyczące funkcjonowania kontroli zarządczej w kierowanych komórkach organizacyjnych.

6. Kontrola zarządcza w Ministerstwie jest dokumentowana.

7. Dokumentację kontroli zarządczej stanowią w szczególności obowiązujące w Ministerstwie wewnętrzne zarządzenia, procedury, regulaminy, instrukcje, wytyczne, dokumenty określające zakres obowiązków, uprawnień i odpowiedzialności pracowników.

Rozdział 2.

Zakresy odpowiedzialności

§ 4.

§ 5.

2. Biuro Dyrektora Generalnego koordynuje opracowanie i aktualizację misji i wizji Ministerstwa.

3. Biuro Dyrektora Generalnego, współpracując w szczególności z Departamentem Strategii, Transferu Wiedzy i Innowacji, koordynuje opracowanie i aktualizację celów strategicznych określonych dla działów.

§ 6.

1) projektu planu działalności;

2) informacji o postępach w realizacji celów i zadań ujętych w planie działalności oraz ewentualnych zagrożeniach i podjętych lub proponowanych środkach zaradczych;

3) sprawozdania z wykonania planu działalności za poprzedni rok.

§ 7.

§ 8.

2. Zespół Audytu Wewnętrznego koordynuje procesy:

1) samooceny kontroli zarządczej;

2) przygotowania projektu oświadczenia Ministra o stanie kontroli zarządczej za poprzedni rok w zakresie kierowanych przez niego działów, sporządzonego zgodnie z przepisami wydanymi na podstawie art. 70 ust. 6 ustawy z dnia 27 sierpnia 2009 r. o finansach publicznych.

§ 9.

§ 10.

1) odpowiada za realizację celów i zadań, bieżące ich monitorowanie oraz zarządzanie ryzykiem związane z celami i zadaniami, z uwzględnieniem informacji pozyskiwanych w zakresie kompetencji związanych z realizacją uprawnień Ministra wobec jednostek organizacyjnych mu podległych lub przez niego nadzorowanych;

2) informuje nadzorującego komórkę organizacyjną członka kierownictwa Ministerstwa o kluczowych ryzykach;

3) przeprowadza samoocenę funkcjonowania kontroli zarządczej w komórce organizacyjnej;

4) składa oświadczenie o stanie kontroli zarządczej w komórce organizacyjnej;

5) może zgłaszać propozycje tematów audytu, które mogłyby albo powinny być przeprowadzone w ramach rocznego planu audytu;

6) odpowiada za dokumentowanie procesów kontroli zarządczej w komórce organizacyjnej.

2. Dyrektor wyznacza koordynatora kontroli zarządczej odpowiedzialnego w komórce organizacyjnej za:

1) gromadzenie i analizę informacji dotyczących kontroli zarządczej, w tym informacji dotyczących ryzyk;

2) bieżące raportowanie dyrektorowi o zidentyfikowanych ryzykach;

3) koordynację przygotowania projektów dokumentów dotyczących kontroli zarządczej;

4) przekazywanie pracownikom komórki organizacyjnej niezbędnych informacji z zakresu kontroli zarządczej.

§ 11.

Rozdział 3.

Plan działalności

§ 12.

2. Na podstawie przekazanych informacji oraz biorąc pod uwagę wyniki informacji o postępach w realizacji celów i zadań ujętych w planie działalności, o której mowa w § 17 ust. 4, Departament Strategii, Transferu Wiedzy i Innowacji sporządza projekt planu działalności na następny rok, i w terminie do dnia 20 października przekazuje go do podpisu Ministra.

3. Podpisany przez Ministra projekt planu działalności na następny rok przekazywany jest Prezesowi Rady Ministrów w terminie do dnia 31 października.

4. Podpisany przez Ministra plan działalności na następny rok, w terminie do dnia 30 listopada, Departament Strategii, Transferu Wiedzy i Innowacji przekazuje do publikacji w Biuletynie Informacji Publicznej.

Rozdział 4.

Zarządzanie ryzykiem

§ 13.

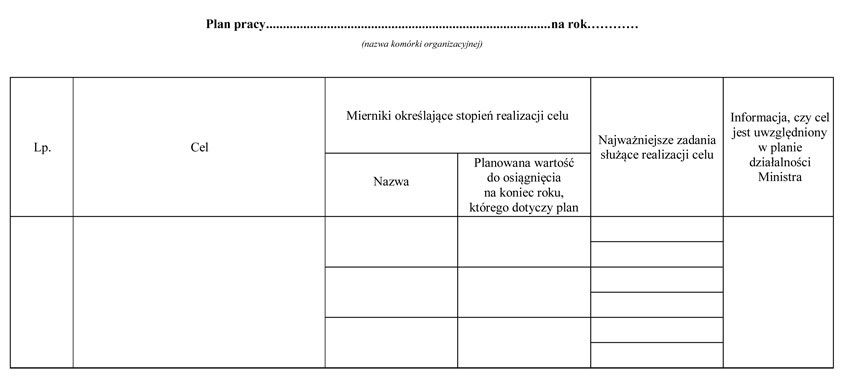

2. Plan pracy komórki organizacyjnej sporządzany jest według wzoru określonego w załączniku nr 1 do zarządzenia.

§ 14.

2. W procesie identyfikacji i analizy ryzyka uwzględnia się w szczególności ryzyka:

1) związane ze zmianami zachodzącymi w Ministerstwie lub jego otoczeniu;

2) związane z systemami informatycznymi oraz infrastrukturą;

3) dotyczące zasobów informacyjnych w grupach informacji chronionych wymienionych w zarządzeniu nr 15 Ministra Rolnictwa i Rozwoju Wsi z dnia 24 maja 2018 r. w sprawie wprowadzenia Polityki Bezpieczeństwa Informacji Ministerstwa Rolnictwa i Rozwoju Wsi oraz niezbędnych do utrzymania ciągłości działania Ministerstwa;

4) o charakterze finansowym, w tym ryzyka nadużyć finansowych oraz korupcji, niewłaściwego wykorzystania środków publicznych i niewłaściwego stosowania zasad udzielania zamówień publicznych;

5) zagrażające wizerunkowi Ministerstwa;

6) dotyczące środowiska prawnego, w tym zmian legislacyjnych;

7) związane z organizacją Ministerstwa, w tym strukturą organizacyjną i organizacją pracy;

8) dotyczące zasobów ludzkich.

3. W procesie identyfikacji i analizy ryzyka wykorzystuje się wszelkie źródła informacji, w szczególności ustalenia wewnętrznych oraz zewnętrznych audytów i kontroli oraz wyniki samooceny kontroli zarządczej przeprowadzanej w komórce organizacyjnej.

§ 15.

2. Realizację działań określonych w ust. 1 należy przeprowadzić zgodnie z Instrukcją zarządzania ryzykiem, która stanowi załącznik nr 2 do zarządzenia.

§ 16.

2. Dyrektor, w terminie do dnia 15 stycznia, przekazuje do Departamentu Bezpieczeństwa i Zarządzania Kryzysowego zatwierdzony formularz, o którym mowa w ust. 1.

3. Departament Bezpieczeństwa i Zarządzania Kryzysowego, w porozumieniu z Komitetem Bezpieczeństwa, w terminie 7 dni od dnia posiedzenia Komitetu Bezpieczeństwa, przekazuje do wiadomości członkom kierownictwa Ministerstwa, Biuru Kontroli oraz Zespołowi Audytu Wewnętrznego, zbiorczy formularz ryzyk kluczowych zidentyfikowanych przez dyrektorów, a także przekazuje dyrektorom wyciąg z Formularza zarządzania ryzykami kluczowymi oraz postępowania z ryzykami kluczowymi w zakresie, jaki ich dotyczy.

Rozdział 5.

Monitorowanie stopnia realizacji celów i zadań służących ich osiągnięciu oraz sporządzanie sprawozdań z wykonania planu działalności

§ 17.

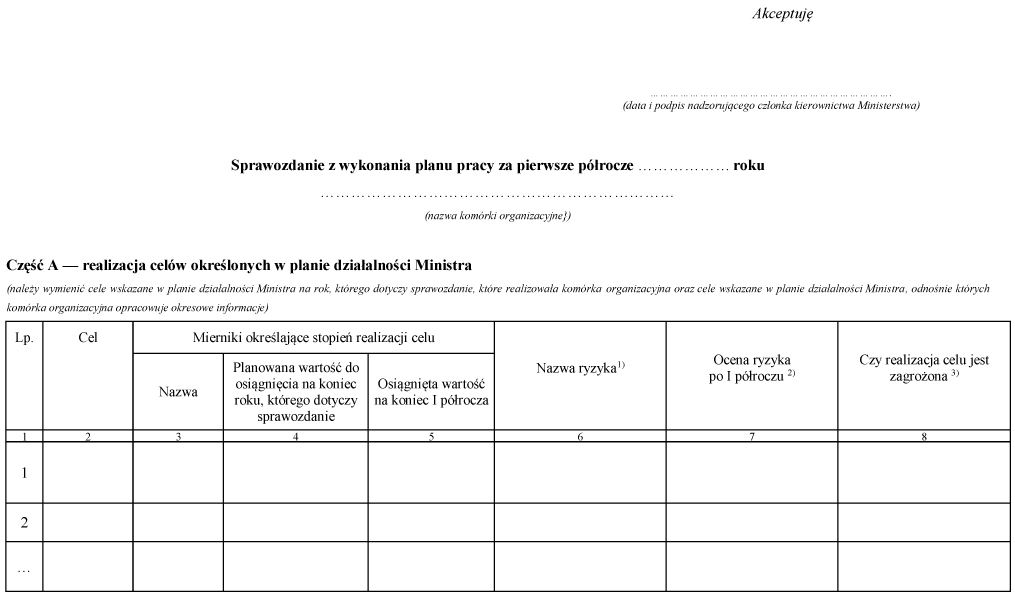

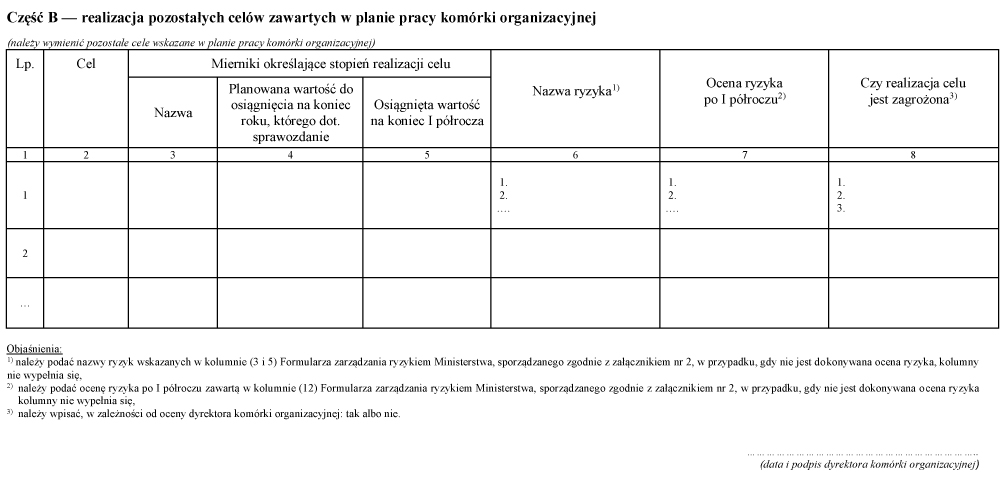

2. Dyrektor, w terminie do dnia 10 lipca, przekazuje do zatwierdzenia nadzorującemu daną komórkę organizacyjną członkowi kierownictwa Ministerstwa sprawozdanie z wykonania planu pracy za pierwsze półrocze, zgodnie z wzorem określonym w załączniku nr 3 do zarządzenia. W przypadku wystąpienia zagrożenia dla osiągnięcia celów lub gdy zadania nie są prawidłowo realizowane, do informacji dołącza się wyjaśnienia oraz propozycje działań zapobiegawczych lub naprawczych.

3. Sprawozdanie z wykonania planu pracy za pierwsze półrocze, zatwierdzone zgodnie z ust. 2, komórka organizacyjna, w terminie do dnia 20 lipca, przekazuje do wiadomości Departamentu Strategii, Transferu Wiedzy i Innowacji.

4. Departament Strategii, Transferu Wiedzy i Innowacji, w terminie do dnia 31 lipca, sporządza informację o postępach w realizacji celów i zadań ujętych w planie działalności oraz ewentualnych zagrożeniach i podjętych lub proponowanych środkach zaradczych, a także przekazuje ją do wiadomości członkom kierownictwa Ministerstwa.

§ 18.

2. Sprawozdanie z wykonania planu pracy za poprzedni rok, zatwierdzone zgodnie z ust. 1, komórka organizacyjna, w terminie do końca lutego, przekazuje do wiadomości Departamentu Strategii, Transferu Wiedzy i Innowacji.

3. Na podstawie sprawozdań, o których mowa w ust. 2, Departament Strategii, Transferu Wiedzy i Innowacji, w terminie do dnia 31 marca, sporządza projekt sprawozdania z wykonania planu działalności.

4. Departament Strategii, Transferu Wiedzy i Innowacji przedkłada do zatwierdzenia Ministrowi projekt sprawozdania z wykonania planu działalności.

5. Po zatwierdzeniu przez Ministra sprawozdania z wykonania planu działalności, Departament Strategii, Transferu Wiedzy i Innowacji przekazuje je do wiadomości członkom kierownictwa Ministerstwa oraz do publikacji w Biuletynie Informacji Publicznej, w terminie do dnia 30 kwietnia.

Rozdział 6.

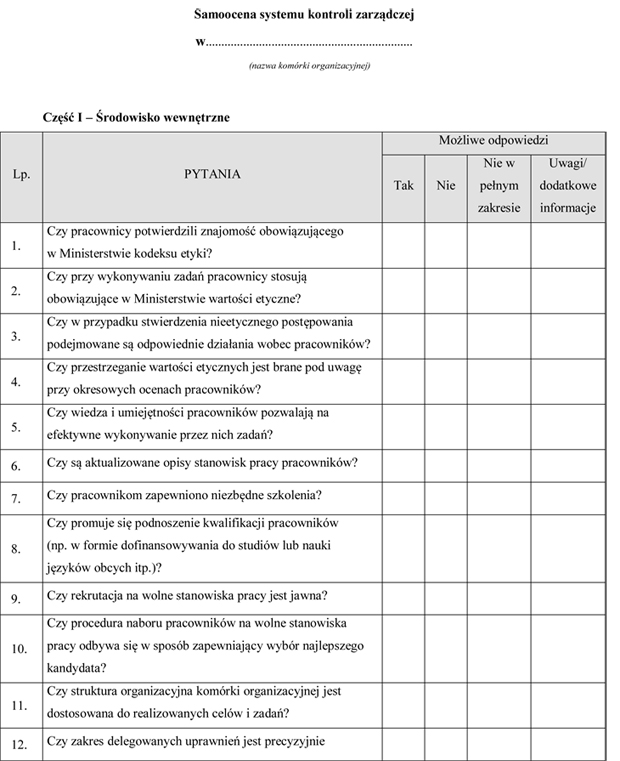

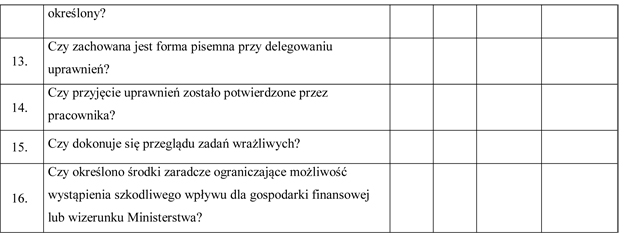

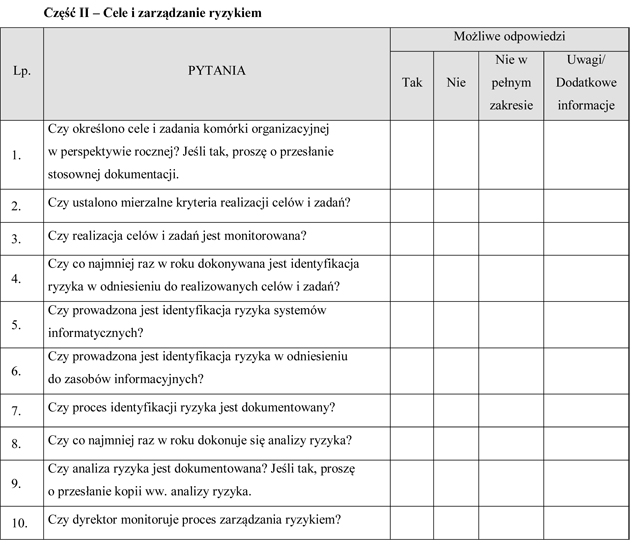

Samoocena systemu kontroli zarządczej

§ 19.

2. Zespół Audytu Wewnętrznego, w terminie do dnia 31 stycznia, przygotowuje i przekazuje:

1) pismo Ministra do kierowników jednostek w działach, zobowiązujące ich do przeprowadzenia samooceny systemu kontroli zarządczej w kierowanych jednostkach z wykorzystaniem wzoru kwestionariusza samooceny określonego w załączniku nr 5 do zarządzenia - za pośrednictwem Elektronicznej Platformy Usług Administracji Publicznej (e-PUAP);

2) pismo Dyrektora Generalnego do dyrektorów, zobowiązujące ich do przeprowadzenia samooceny systemu kontroli zarządczej w kierowanych komórkach organizacyjnych z wykorzystaniem wzoru kwestionariusza samooceny określonego w załączniku nr 6 do zarządzenia - poprzez system elektronicznego zarządzania dokumentacją (EZD).

3. Wypełnione kwestionariusze, o których mowa w ust. 2, zawierające wyniki samooceny systemu kontroli zarządczej, kierownicy jednostek w działach oraz dyrektorzy przekazują do Zespołu Audytu Wewnętrznego w terminie do końca lutego.

4. Zespół Audytu Wewnętrznego sporządza zestawienie wyników samooceny systemu kontroli zarządczej przeprowadzonej przez kierowników jednostek w działach oraz dyrektorów - w terminie do dnia 31 marca.

5. Zestawienie wyników samoceny systemu kontroli zarządczej, o którym mowa w ust. 4, Zespół Audytu Wewnętrznego załącza do projektu oświadczenia Ministra o stanie kontroli zarządczej w działach, a także zamieszcza w Intranecie Ministerstwa, informując o tym Sekretarzy Stanu i Podsekretarzy Stanu oraz Dyrektora Generalnego.

Rozdział 7.

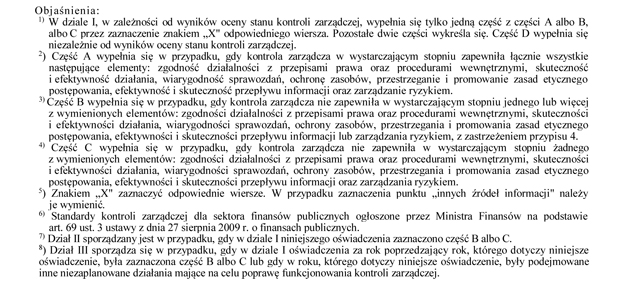

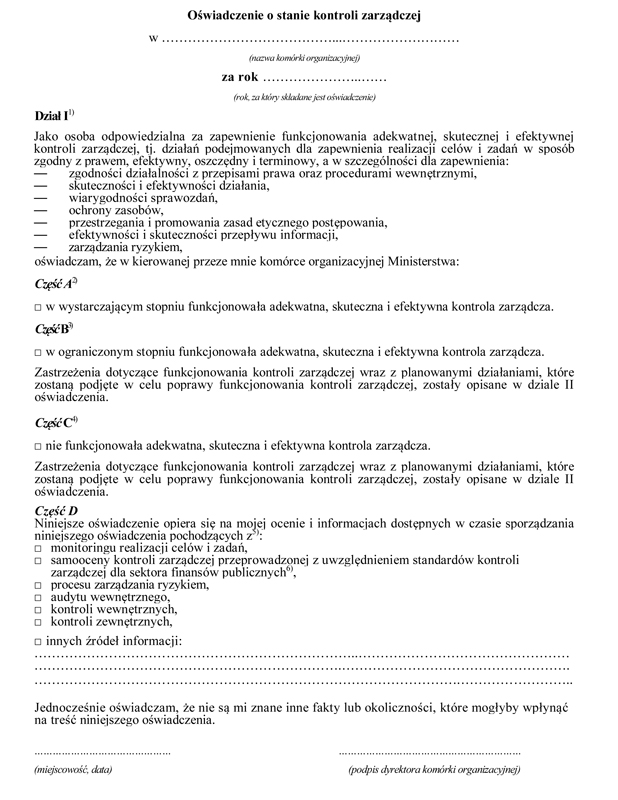

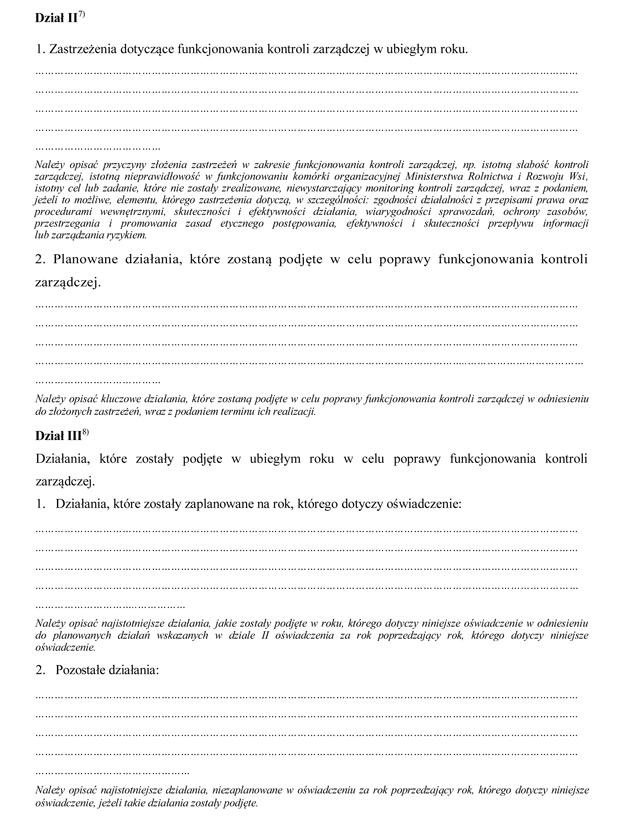

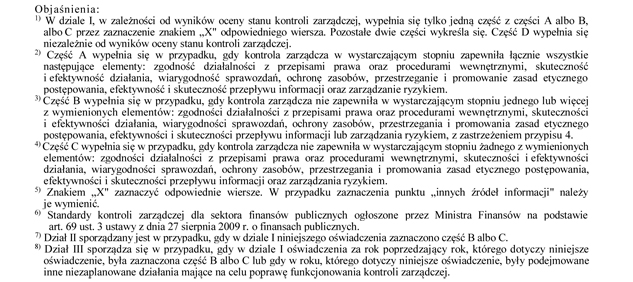

Oświadczenie o stanie kontroli zarządczej

§ 20.

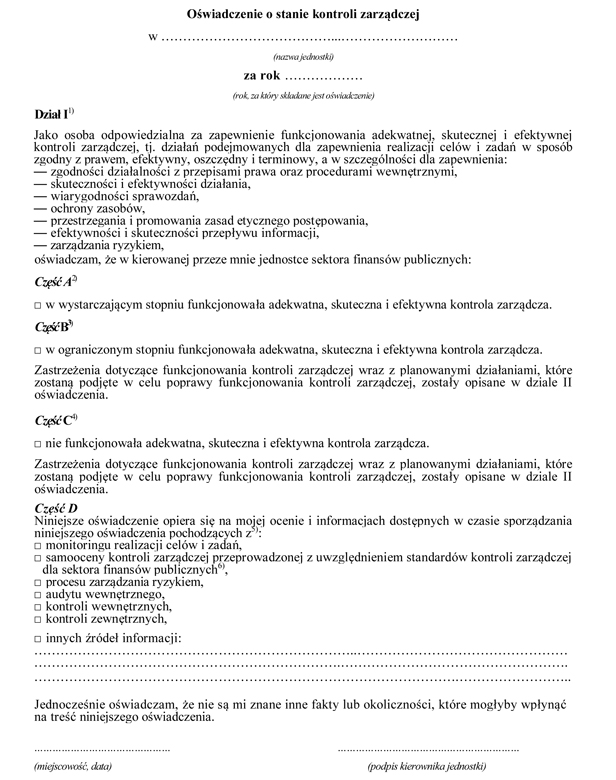

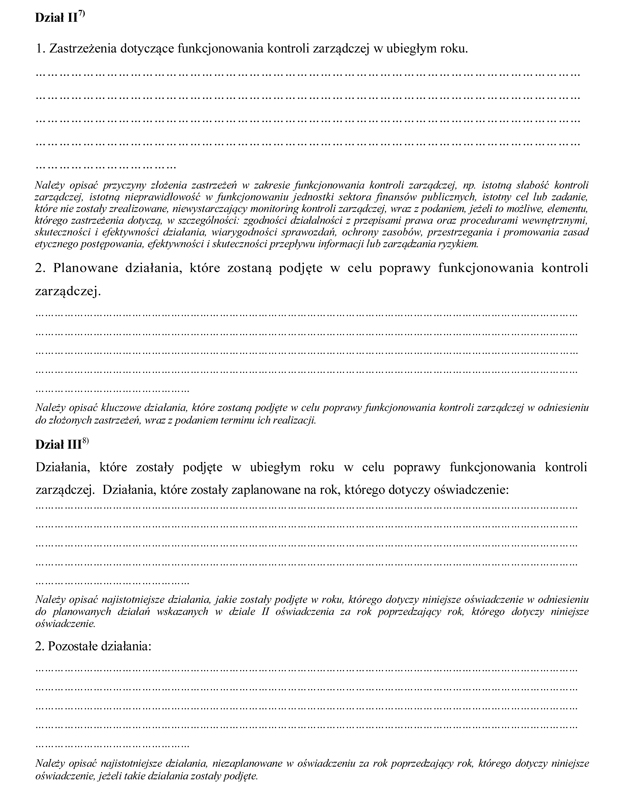

1) pismo Ministra do kierowników jednostek w działach, zobowiązujące ich do złożenia oświadczenia o stanie kontroli zarządczej w kierowanych przez nich jednostkach według wzoru określonego w załączniku nr 7 do zarządzenia - za pośrednictwem Elektronicznej Platformy Usług Administracji Publicznej (e-PUAP);

2) pismo Dyrektora Generalnego do dyrektorów zobowiązujące ich do złożenia oświadczenia o stanie kontroli zarządczej w kierowanych komórkach organizacyjnych według wzoru określonego w załączniku nr 8 do zarządzenia - poprzez system elektronicznego zarządzania dokumentacją (EZD).

2. Kierownicy jednostek w działach, w terminie do końca lutego, przekazują do Zespołu Audytu Wewnętrznego, oświadczenie o stanie kontroli zarządczej w kierowanej jednostce.

3. Dyrektorzy, w terminie do końca lutego, przekazują do Zespołu Audytu Wewnętrznego, oświadczenie o stanie kontroli zarządczej w kierowanej komórce organizacyjnej.

4. W przypadku złożenia w oświadczeniu zastrzeżeń, co do funkcjonowania kontroli zarządczej w kierowanej jednostce lub komórce organizacyjnej, kierownicy jednostek w działach oraz dyrektorzy, przy składaniu oświadczenia o stanie kontroli zarządczej w następnym roku, zobowiązani są do wskazania działań podjętych w obszarze, którego zastrzeżenia dotyczyły.

5. Zespół Audytu Wewnętrznego sporządza zestawienie oświadczeń o stanie kontroli zarządczej złożonych przez kierowników jednostek w działach oraz dyrektorów - w terminie do dnia 31 marca.

6. Zestawienie wyników oświadczeń o stanie kontroli zarządczej, o którym mowa w ust. 5, Zespół Audytu Wewnętrznego załącza do projektu oświadczenia Ministra ostanie kontroli zarządczej w działach, a także zamieszcza w Intranecie Ministerstwa informując o tym Sekretarzy Stanu i Podsekretarzy Stanu oraz Dyrektora Generalnego.

§ 21.

2. W terminie do dnia 25 kwietnia, Zespół Audytu Wewnętrznego przygotowuje projekt oświadczenia Ministra o stanie kontroli zarządczej w działach na podstawie:

1) wyników samooceny systemu kontroli zarządczej przeprowadzonej przez kierowników jednostek w dziale oraz dyrektorów,

2) oświadczeń o stanie kontroli zarządczej składanych przez kierowników jednostek w dziale oraz dyrektorów,

3) opinii Komitetu Audytu o funkcjonowaniu kontroli zarządczej w działach

- zgodnie z wzorem określonym w załączniku do rozporządzenia Ministra Finansów z dnia 2 grudnia 2010 r. w sprawie wzoru oświadczenia o stanie kontroli zarządczej.

3. W terminie do dnia 30 kwietnia, oświadczenie o stanie kontroli zarządczej w działach podpisywane jest przez Ministra kwalifikowanym podpisem elektronicznym w systemie elektronicznego zarządzania dokumentacją (EZD).

4. Podpisane przez Ministra oświadczenie o stanie kontroli zarządczej w działach w poprzednim roku, Zespół Audytu Wewnętrznego niezwłocznie przekazuje do publikacji w Biuletynie Informacji Publicznej.

Rozdział 8.

Przepisy końcowe

§ 22.

Minister Rolnictwa i Rozwoju Wsi: wz. Sz. Giżyński

|

|

1) Zmiany tekstu jednolitego wymienionej ustawy zostały ogłoszone w Dz. U z 2019 r. poz. 1622, 1649, 2020 i 2473 oraz z 2020 r. poz. 284, 374, 568, 695 i 1175.

Załączniki do zarządzenia nr 75 Ministra Rolnictwa i Rozwoju Wsi

z dnia 2 grudnia 2020 r. (poz. 90)

Załącznik nr 1

WZÓR - PLAN PRACY

Załącznik nr 2

Instrukcja zarządzania ryzykiem

1. Wstęp

Podstawowym warunkiem zapewniającym realizację celów głównych w Ministerstwie jest określenie procesów krytycznych, których realizacja pozwala osiągnąć wyznaczone cele.

Realizacja ustanowionych celów i zadań zawsze obciążona jest niepewnością, tj. ryzykiem. Ryzyko definiowane jest jako możliwość zaistnienia zdarzenia, które negatywnie wpłynie na osiągniecie celów i zadań.

W związku z brakiem możliwości i celowości zredukowania niepewności do zera wprowadzono pojęcie zarządzania ryzykiem, rozumianym jako zbiór procedur i polityk oraz skoordynowanych działań, podejmowanych zarówno przez członków kierownictwa Ministerstwa, jak i jego pracowników, które poprzez identyfikację i analizę ryzyka oraz określanie adekwatnych reakcji na ryzyko zwiększają prawdopodobieństwo osiągniecia celów i realizacji zadań.

O możliwości osiągania założonych celów w niezakłócony i nieprzerwany sposób (zachowanie ciągłości działania), decyduje identyfikacja procesów krytycznych przetwarzających zasoby informacyjne istotne dla Ministerstwa w tym informacje prawnie chronione i dane osobowe.

2. Cele i zarządzanie ryzykiem

Cele i zadania należy określać jasno. Ich wykonanie należy monitorować za pomocą wyznaczonych mierników. Należy zadbać, aby określając cele i zadania wskazać jednostki, komórki organizacyjne lub osoby odpowiedzialne bezpośrednio za ich wykonanie oraz zasoby (aktywa) przeznaczone do ich realizacji.

Poprzez "aktywa" należy rozumieć zasoby informacyjne, jak i inne zasoby organizacji, takie jak:

1) posiadana wiedza;

2) personel;

3) sprzęt;

4) oprogramowanie;

5) inne środki techniczne i organizacyjne związane z przetwarzaniem zasobów informacyjnych.

Identyfikacja i klasyfikacja powinna być przeprowadzana na takim poziomie szczegółowości, aby zapewnić niezbędne informacje wymagane w procesie szacowania ryzyka.

Na tym etapie trzeba ustalić, kto i za co ponosi odpowiedzialność, wskazane jest ustalenie konkretnych zadań i obowiązków, które są wykonywane przez poszczególne osoby oraz komórki organizacyjne. To pozwala na przypisanie odpowiedzialności właścicielom aktywów (np. przypisanie odpowiedzialności konkretnym osobom i konkretnym komórkom organizacyjnym). Właścicielem aktywów jest osoba odpowiedzialna za konkretny proces przetwarzania zasobów informacyjnych i mająca prawo do podejmowania w tym zakresie decyzji, np. dyrektor. Ustalenie właścicieli aktywów wymaga zaangażowania wielu osób na różnych poziomach struktury organizacyjnej.

3. Identyfikacja zagrożeń i analiza ryzyka

Identyfikację zagrożeń należy przeprowadzić w oparciu o Katalog zagrożeń stanowiący załącznik nr 1 do niniejszej instrukcji. W oparciu o zidentyfikowane zagrożenia należy przystąpić do szacowania ryzyka.

4. Szacowanie ryzyka

W Ministerstwie przyjęta została jednolita, spójna metodologia szacowania ryzyka przetwarzania zasobów informacyjnych.

Identyfikując ryzyka należy wziąć pod uwagę przyczyny jego wystąpienia oraz możliwe skutki, bowiem jest to potrzebne dla dalszej analizy ryzyka, tj. oszacowania istotności ryzyka. Dokładne zidentyfikowanie zarówno przyczyn, jak i skutków ryzyka będzie również wpływało na decyzje dotyczące sposobu postępowania z ryzykiem. Poszczególne ryzyka mogą wpływać na wiele celów Ministerstwa, np. ryzyko znacznego ograniczenia budżetu wpłynie na wiele celów, które Ministerstwo ustaliło przy innym poziomie finansowania. Ryzyka mogą się kumulować, np. w przypadku ryzyka występującego w wielu komórkach organizacyjnych, w każdej z nich jego wpływ na funkcjonowanie komórki może być niewielki, ale w skali całej instytucji jego skumulowane efekty mogą w znaczący sposób wpłynąć na realizację celów i zadań Ministerstwa.

Szacowanie ryzyka przeprowadzane jest przez dyrektorów co najmniej raz w roku oraz po każdej istotnej zmianie w zakresie zidentyfikowanych ryzyk, które mogą mieć wpływ na zmianę poziomu zagrożenia dla realizacji założonych celów.

Nie należy określać ryzykiem sytuacji, czynników lub wydarzeń, które są zaprzeczeniem celów. Należy unikać określania ryzykiem sytuacji, czynników lub wydarzeń, które nie mają wpływu na realizację celów lub zadań.

Wszystkie ryzyka powinny mieć swojego właściciela, który jest odpowiedzialny za zapewnienie, że ryzyko jest zarządzane i monitorowane. Właściciel ryzyka powinien mieć możliwości (uprawnienia) wystarczające do zapewnienia efektywnego zarzadzania ryzykiem.

Zidentyfikowane ryzyko należy opisać i przyporządkować do określonej kategorii ryzyk za pomocą formularza zarządzania ryzykiem Ministerstwa stanowiącym załącznik nr 2 do niniejszej instrukcji.

Ustala się następujące kategorie ryzyka:

1) Prawne (P)

w analizie należy wziąć pod uwagę w szczególności ryzyka związane ze zmianami przepisów, ich złożonością, planowaniem, procedurami wewnętrznymi, dokumentowaniem, rozdziałem obowiązków, nadzorem, przebiegiem procesów oraz skutki naruszenia obowiązujących przepisów prawa powszechnego;

2) Finansowe (F)

w analizie należy wziąć pod uwagę w szczególności dysponowanie środkami budżetowymi Ministerstwa oraz potencjalne straty i szkody powodowane zmaterializowaniem się zidentyfikowanych zagrożeń;

3) Wizerunkowe (W)

w analizie należy wziąć pod uwagę w szczególności ryzyka związane z utratą zaufania ze strony obywateli szczególnie w sferze komunikacji wynikające z negatywnych informacji i ocen dotyczących Ministerstwa pojawiających się w mediach i w tak zwanej "sferze publicznej", godzących w reputację instytucji lub członków kierownictwa Ministerstwa.

Każde zidentyfikowane ryzyko podlega ocenie mającej na celu określenie skutków i prawdopodobieństwa jego wystąpienia. W celu dokonania wyliczenia istniejącego poziomu ryzyka dla obydwu parametrów przyjęto skalę ocen od 1 do 5.

Skala ocen prawdopodobieństwa i skutku wystąpienia zidentyfikowanych ryzyk

| Skala | Skutek | Prawdopodobieństwo wystąpienia | ||

|

Prawny | Finansowy | Wizerunkowy | ||

| 1 | Brak naruszenia przepisów prawa powszechnie obowiązującego lub naruszenie wewnętrznych procedur. | Mała strata | Brak reakcji mediów, niewielkie wzmianki w mediach lokalnych lub regionalnych | 0 - 20% bardzo mało prawdopodobne. Istnieją uzasadnione powody by sądzić, że zdarzenie objęte ryzykiem zdarzy się raz lub nie zdarzy się w ciągu roku. |

| 2 | Naruszenie przepisów prawa powszechnie obowiązującego, które utrudnią realizację celów. Zdarzenia skutkujące sporem prawnym związanym z roszczeniami wobec Ministerstwa prowadzone bez wszczynania postępowania sądowego. | Niewielkie straty finansowe | Ograniczone informacje w mediach lokalnych lub regionalnych | 21 - 40 % mało prawdopodobne. Istnieją uzasadnione powody by sądzić, że zdarzenie objęte ryzykiem zdarzy się dwa lub trzy razy w ciągu roku. |

| 3 | Możliwy spór prawny związany z roszczeniami wobec Ministerstwa prowadzony w trybie postępowania sądowego. Działania stanowiące naruszenie dyscypliny finansów publicznych. Zainteresowanie organów nadzoru i kontrolnych, w tym wnioski o wyjaśnienia. | Średnie straty finansowe | Pewne informacje w mediach lokalnych lub regionalnych | 41 - 60 % prawdopodobne. Istnieją uzasadnione powody by sądzić, że zdarzenie objęte ryzykiem zdarzy się kilkukrotnie w ciągu roku. |

| 4 | Zdarzenie skutkuje możliwą odpowiedzialnością karną lub karnoskarbową. Prawdopodobne wszczęcie postępowań przez rzecznika dyscypliny finansów publicznych. Podjęcie przez organy nadzoru i kontroli działań mogących skutkować dużymi konsekwencjami. | Duże straty finansowe zagrażające możliwości realizacji celów. | Pewne informacje w mediach ogólnokrajowych | 61 - 80 % bardzo prawdopodobne. Istnieją uzasadnione powody by sądzić, że zdarzenie objęte ryzykiem zdarzy się więcej niż kilkukrotnie w ciągu roku. |

| 5 | Zdarzenie skutkuje odpowiedzialnością karną lub karno-skarbową. Wszczęcie postępowań przez rzecznika dyscypliny finansów publicznych. Podjęcie przez organy nadzoru i kontroli działań mogących skutkować dużymi konsekwencjami. | Bardzo duże straty finansowe, brak możliwości realizacji celów i regulowania zobowiązań | Doniesienia medialne w całym kraju i na forum międzynarodowym | 81 - 100% pewne. Istnieją uzasadnione powody by sądzić, że zdarzenie objęte ryzykiem zdarzy się wielokrotnie w ciągu roku. |

Estymacja ryzyk na podstawie poziomu istotności ryzyka:

1) ryzyka bardzo duże (RBD) - przez co należy rozumieć ryzyka, których iloczyn prawdopodobieństwa wystąpienia danego zdarzenia oraz jego skutku wynosi od 18 do 25 punktów;

2) ryzyka duże (RD) - przez co należy rozumieć ryzyka, których iloczyn prawdopodobieństwa wystąpienia danego zdarzenia oraz jego skutku wynosi od 10 do 17 punktów oraz w każdym przypadku, gdzie prawdopodobieństwo otrzymuje wartość 1, a skutek wartość 5;

3) ryzyka średnie (RS) - przez co należy rozumieć ryzyka, których iloczyn prawdopodobieństwa wystąpienia danego zdarzenia oraz skutku wynosi od 6 do 9 punktów;

4) ryzyka małe (RM) - przez co należy rozumieć ryzyka, których iloczyn prawdopodobieństwa wystąpienia danego zdarzenia oraz jego skutku wynosi od 1 do 5 punktów.

5. Reakcja na ryzyko (postępowanie z ryzykiem)

W stosunku do każdego istotnego ryzyka powinno się określić rodzaj reakcji (redukcja ryzyka, akceptacja ryzyka, unikanie ryzyka, przeniesienie ryzyka). Należy określić działania, które trzeba podjąć w celu zmniejszenia skutków lub prawdopodobieństwa wystąpienia danego ryzyka do akceptowanego poziomu.

Ryzyka średnie, duże i bardzo duże przekraczające akceptowalny poziom ryzyka, wymagają podjęcia działań ograniczających je do poziomu akceptowalnego poprzez zmniejszenie jego skutków lub prawdopodobieństwa wystąpienia.

Przykładowo w normie ISO/IEC 27005 wyróżnia się 4 możliwe rodzaje postępowań. Są to:

1) modyfikowanie (redukcja) ryzyka - polega na obniżeniu poziomu ryzyka (np. poprzez zmianę prawdopodobieństwa wystąpienia określonego zdarzenia lub zmniejszenie skutków jego wystąpienia). Na przykład zmniejszenie prawdopodobieństwa wystąpienia zdarzenia spowodowanego przerwą w dostawie energii można osiągnąć, włączając w układ zasilania odpowiednią automatykę i niezależne źródła energii (UPS-y, generatory). Zaś zmniejszenie związanych z tym zdarzeniem skutków utraty danych można osiągnąć, modyfikując system wykonywania kopii z wersji, w której kopia wykonywana jest jeden raz na dobę, do postaci, w której kopia jest wykonywana co 15 minut lub w sposób ciągły (na bieżąco) poprzez zastosowanie dodatkowych zabezpieczeń lub modyfikację procedur w sposób pozwalający na zaakceptowanie ryzyka szczątkowego;

2) zachowanie (akceptacja) ryzyka - to świadoma i obiektywna decyzja o niewprowadzaniu żadnych zmian w działaniu organizacji (zabezpieczeń), jeżeli poziom ryzyka spełnia przyjęte kryteria akceptowania ryzyka;

3) unikanie ryzyka - polega na unikaniu przez organizację działań, które powodują powstanie określonych typów ryzyka, np. w przypadku, gdy zidentyfikowane ryzyka są zbyt wysokie lub koszt wdrożenia zabezpieczeń nie jest adekwatny do zysków;

4) dzielenie (przeniesienie) ryzyka - polega na wykupieniu ubezpieczenia od jakiegoś zdarzenia lub scedowaniu skutków ryzyka na kontrahenta (np. podwykonawcę), należy pamiętać, że przeniesienie ryzyka nie eliminuje go.

Należy mieć na uwadze, że szczególnym przypadkiem jest sytuacja, gdy organizacja nie jest świadoma ryzyka i wobec tego nieświadomie wystawia się na nie w pełnym zakresie. Odnosząc się do przedstawionych powyżej kryteriów można przyjąć za zasadne następujące postępowanie.

Ryzykiem akceptowalnym, niewymagającym podejmowania działań zaradczych, jest ryzyko małe i ryzyko średnie. Główny Administrator Informacji - GAI może zdecydować na posiedzeniu Komitetu Bezpieczeństwa, że ryzyko średnie jest ryzykiem kluczowym.

Ocena poziomu ryzyka oraz możliwe sposoby postępowania zawarte są w formularzu zarządzania ryzykiem Ministerstwa stanowiącym załącznik nr 2 do niniejszej instrukcji.

6. Monitorowanie i kontrola ryzyka

W Ministerstwie proces monitorowania ryzyka jest procesem ciągłym, realizowanym na każdym szczeblu zarządzania, pozwalającym na podejmowanie decyzji w odpowiednim czasie. W ramach monitoringu dokonywana jest aktualizacja ryzyk i ich punktowej oceny, a także przegląd i skuteczność przyjętych mechanizmów kontrolnych.

Żeby system kontroli zarządczej prawidłowo funkcjonował ważne jest, aby systematycznie monitorować grupy ryzyka. Monitorowanie jest procesem realizowanym w celu ustalenia, czy:

1) wystąpiły nowe nierozpoznane rodzaje ryzyka;

2) nastąpiły zmiany w poziomie poszczególnych rodzajów ryzyka;

3) działania służące zmniejszeniu ryzyka są skuteczne i czy realizuje się te działania.

Mechanizmy kontroli stanowią ważną część polityk i procedur, za pomocą których Ministerstwo dąży do osiągnięcia wytyczonych celów i zadań.

Mechanizmy kontroli (przykłady):

1) nadzór

Weryfikacja przez dyrektora dokumentów przygotowywanych przez podległych pracowników pod kątem zgodności z obowiązującymi w Ministerstwie procedurami, monitorowanie wykonania celów i zadań;

2) ciągłość działania - plany ciągłości działania określające:

a) dostęp do budynku, informacji lub danych w sytuacji katastrofy naturalnej lub celowego działania człowieka,

b) tryb wznawiania pracy po zdarzeniu o znamionach katastrofy,

c) uruchomienie pracy zdalnej i pracy w awaryjnym miejscu pracy,

d) odbudowa, wznowienie funkcjonowania w stałym miejscu pracy;

3) ochrona zasobów:

a) tworzenie stref dostępu dla upoważnionych osób,

b) tworzenie backupów informacji krytycznych,

c) utrzymywanie "nadmiarowych zasobów informacyjnych";

4) szczegółowe mechanizmy kontroli dotyczące operacji finansowych i gospodarczych:

a) podział obowiązków dotyczących akceptacji i ewidencjonowania operacji finansowych pomiędzy pracowników,

b) autoryzacja transakcji przez przełożonego, sprawdzanie ksiąg rachunkowych oraz salda na rachunku bankowym,

c) sprawdzenie dokumentacji przez przełożonego lub uprawnionego pracownika (tzw. zasada drugiej pary oczu);

5) mechanizmy kontroli dotyczące systemów informatycznych:

a) hasła dostępu,

b) zatwierdzanie zmian w programach,

c) kontrola poprawności wprowadzania danych do systemu.

Wdrożenie systemu zarządzania ryzykiem nie oznacza konieczności wprowadzania nowych mechanizmów kontroli. W Ministerstwie obowiązują procedury określające mechanizmy kontroli, np. w zakresie zarządzania i dokumentowania operacji finansowych, udzielania zamówień publicznych, tworzenia aktów prawnych. Decyzja o wprowadzeniu dodatkowych mechanizmów kontroli powinna wynikać z analizy ryzyka uwzględniającej już istniejące mechanizmy kontroli, w tym także analizy kosztów wprowadzenia dodatkowych mechanizmów.

7. Raportowanie i postępowanie z ryzykiem

1. Sekretarz Zespołu Kryzysowego Bezpieczeństwa Informacji (ZKBI) najpóźniej do dnia 15 grudnia przekazuje do dyrektorów (ALI) pismo informujące, wraz z formularzem zarządzania ryzykiem Ministerstwa, o konieczności przeprowadzenia analizy ryzyka w podległej komórce organizacyjnej.

2. ALI w terminie do dnia 31 grudnia, przekazują do zatwierdzenia nadzorującemu komórkę organizacyjną członkowi kierownictwa Ministerstwa informacje o zidentyfikowanych ryzykach na następny rok i działaniach mających na celu minimalizację lub ograniczenie tych ryzyk.

3. ALI w terminie do dnia 15 stycznia, przekazują do komórki organizacyjnej właściwej w sprawach koordynacji analizy ryzyka, zatwierdzony przez nadzorującego komórkę organizacyjną członka kierownictwa Ministerstwa, rejestr ryzyk (formularz).

4. W terminie do dnia 30 stycznia sekretarz ZKBI przesyła zbiorczy formularz do Administratorów Bezpieczeństwa Grup Informacji (ABGI), Pełnomocnika ds. Bezpieczeństwa Cyberprzestrzeni oraz Głównego Administratora Bezpieczeństwa Systemów Teleinformatycznych (GABST).

5. W terminie do dnia 7 lutego ABGI, Pełnomocnik ds. Bezpieczeństwa Cyberprzestrzeni oraz GABST zgłaszają propozycje i uwagi do formularza, w szczególności propozycje zmiany parametrów oceny ryzyka, konieczności dokonania szczegółowych wyjaśnień i uszczegółowienia ryzyk zgłoszonych przez ALI. Propozycje i uwagi w stosunku do ryzyk kluczowych zgłaszane są do sekretarza ZKBI, w stosunku do ryzyk niekluczowych do ALI, który zgłosił ryzyko.

6. Do dnia 15 lutego sekretarz ZKBI na podstawie formularzy sporządza zbiorczy formularz zarządzania ryzykiem.

7. Do dnia 28 lutego przewodniczący ZKBI zwołuje posiedzenie ZKBI, na którym analizowane są ryzyka kluczowe oraz postępowanie z ryzykami kluczowymi z uwzględnieniem propozycji i uwag, o których mowa w ust. 5.

8. Przewodniczący ZKBI zwołuje posiedzenie KB w terminie uzgodnionym z przewodniczącym KB.

9. Przewodniczący ZKBI na posiedzeniu KB przedstawia wyniki dotychczasowego szacowania ryzyk, w tym przedkłada propozycję formularza zarządzania ryzykami kluczowymi oraz postępowania z ryzykami kluczowymi.

10. Przewodniczący KB ostatecznie decyduje o sposobie postępowania z każdym zidentyfikowanym ryzykiem oraz zatwierdza ostateczną wersję formularza zarządzania ryzykami kluczowymi Ministerstwie oraz postępowania z ryzykami kluczowymi.

11. Sekretarz ZKBI przesyła do wiadomości członkom kierownictwa Ministerstwa, Biura Kontroli oraz Zespołowi Audytu Wewnętrznego, zbiorczy formularz ryzyk kluczowych. Przekazuje również ALI wyciąg z formularza zarządzania ryzykami kluczowymi oraz postępowania z ryzykami kluczowymi w zakresie, jaki ich dotyczy.

8. Dokumentowanie zarządzania ryzykiem

Procedury wewnętrzne, instrukcje, wytyczne, dokumenty określające zakres obowiązków, uprawnień i odpowiedzialności pracowników i inne dokumenty wewnętrzne stanowią dokumentację systemu kontroli zarządczej. Dokumentacja powinna być spójna i dostępna dla wszystkich osób, dla których jest niezbędna.

Należy stanowczo podkreślić, że funkcjonowanie zarządzania ryzykiem nie jest celem samym w sobie. Nie należy tworzyć czy rozbudowywać procedur zarządzania ryzykiem w sytuacji, gdy działania określone w tych dokumentach nie będą w rzeczywistości realizowane.

Działania podejmowane w ramach systemu zarządzania ryzykiem powinny być odpowiednio udokumentowane. Dokumentowanie identyfikacji, analizy ryzyka, czy wyboru reakcji na ryzyko pozwala na łatwiejsze monitorowanie ryzyk, ale również jest pomocne przy kolejnym przejściu przez cały proces. Zatem wyniki analizy ryzyka powinny zostać odpowiednio udokumentowane, np. za pomocy rejestru ryzyk. Rejestr ryzyka powinien zawierać przynajmniej następujące informacje:

1) opis ryzyk;

2) oceny ryzyk;

3) właścicieli ryzyk;

4) reakcje wobec ryzyk;

5) planowane mechanizmy kontroli.

Rejestr ryzyk jest elementem złącznika nr 2 do niniejszej instrukcji - formularza zarządzania ryzykiem MRiRW.

Załącznik nr 1

do Instrukcji zarządzania ryzykiem

Katalog zagrożeń

Obszar przetwarzania danych osobowych

1) niewłaściwie zaadresowana poczta elektroniczna;

2) ujawnienie poszczególnych odbiorców wiadomości e-mail;

3) utrata (kradzież, zagubienie) elektronicznych nośników danych (tablet, laptop, smartphone, pendrive, dysk twardy);

4) utrata (kradzież, zagubienie) dokumentów zawierających zasoby informacyjne prawnie chronione, w tym dane osobowe;

5) udostępnienie istotnych zasobów informacyjnych osobie nieuprawnionej;

6) przetwarzanie istotnych zasobów informacyjnych przez osobę nieupoważnioną;

7) brak skutecznego usunięcia danych osobowych z dysków komputerowych przed przekazaniem poza Ministerstwo;

8) pozostawienie wydruków zawierających dane osobowe lub istotne zasoby informacyjne na ogólnodostępnej drukarce;

9) ujawnienie haseł innym, nieupoważnionym osobom;

10) brak stosownych zabezpieczeń w umowach ze stronami trzecimi;

11) wykonanie kserokopii lub skanu dokumentów tożsamości;

12) pozyskiwanie nadmiarowych danych osobowych;

13) przetwarzanie danych osobowych bez podstawy prawnej;

14) pozostawienie niezablokowanego konta.

Bezpieczeństwo fizyczne i środowiskowe

1) pożar;

2) zalanie;

3) katastrofa budowlana;

4) kradzież jakiegokolwiek z aktywów informacyjnych (sprzętu, dokumentów itp.);

5) awaria zasilania urządzeń przetwarzających informacje (stacje robocze oraz systemy lub serwery);

6) nieuprawniony dostęp do strefy administracyjnej;

7) nieuprawniony dostęp do strefy bezpieczeństwa;

8) pozostawienie otwartych okien lub drzwi po zakończeniu pracy;

9) pozostawienie środków przetwarzania informacji bez nadzoru;

10) nieprzestrzeganie zasady czystego biurka oraz czystego ekranu;

11) nieautoryzowane wykonanie kopii klucza do pomieszczeń biurowych;

12) zagubienie identyfikatora osobistego;

13) awaria Systemu Kontroli Dostępu;

14) awaria Systemu Sygnalizacji Włamania i Napadu;

15) awaria innych systemów związanych z zabezpieczeniem fizycznym i środowiskowym;

16) brak wywiązywania się z umowy pracowników ochrony;

17) celowe działanie pracowników ochrony na szkodę Zamawiającego.

Bezpieczeństwo osobowe

1) nowy pracownik nie podpisał oświadczenia o zachowaniu poufności;

2) w wyniku rozwiązania umowy z pracownikiem nie podjęto działań związanych z odebraniem uprawnień w systemach informacyjnych;

3) pracownik nie rozliczył się z powierzonych środków przetwarzania informacji;

4) pracownik nie przekazał wszelkich prowadzonych spraw, postępowań, informacji oraz danych, które prowadził lub wytworzył w trakcie wykonywania swoich obowiązków;

5) publikowanie obraźliwych treści np. na temat pracowników;

6) pomawianie (zniesławianie).

Bezpieczeństwo teleinformatyczne

1) złośliwe oprogramowanie, np. wirus, spyware (stacje robocze oraz systemy lub serwery), które nie zostało automatycznie usunięte przez oprogramowanie antywirusowe;

2) niestabilna praca systemów zaklasyfikowanych jako ważne i krytyczne oraz stacji roboczych;

3) awaria kluczowego systemu informatycznego;

4) niedostępność kluczowego systemu informatycznego;

5) brak dostępności do sieci Internet;

6) utrudniona praca w systemie np. zbyt duże obciążenie procesora, przekroczenie dostępnych zasobów systemowych;

7) nadmierne uprawnienia w systemach w stosunku do wykonywanej pracy;

8) nieuprawniona zmiana danych lub ich uszkodzenie;

9) utrata danych;

10) próby omijania lub łamania zdefiniowanych zabezpieczeń;

11) fizyczne zniszczenie lub uszkodzenie sprzętu oraz nośników przetwarzającego informacje (celowe działania);

12) błędy w obsłudze i konserwacji sprzętu komputerowego służącego do przetwarzania informacji;

13) błędy w przechowywaniu, eksploatacji oraz konserwacji oprogramowania;

14) włamanie do sieci i systemów teleinformatycznych (np. atak hackera);

15) niewykonanie kopii bezpieczeństwa;

16) niezweryfikowanie możliwości odtworzenia danych z kopii zapasowych;

17) wykorzystanie nielegalnego oprogramowania oraz narzędzi służących do obchodzenia zabezpieczeń w systemach informatycznych;

18) próba instalacji niezatwierdzonego oprogramowania;

19) wykorzystano niezinwentaryzowany środek przetwarzania informacji (nienależący do organizacji);

20) zidentyfikowano środek przetwarzający informacje nieznanego pochodzenia (sprzęt, nośnik);

21) wykorzystanie ogólnodostępnych serwisów pocztowych (np. gmail.com) w celach służbowych;

22) wykorzystanie służbowej poczty elektronicznej do celów prywatnych;

23) przesyłanie przy użyciu służbowej poczty elektronicznej informacji niezwiązanych z wykonywaną pracą;

24) wysyłanie SPAMu;

25) niezgłaszanie informacji o nieprawidłowym działaniu systemów bezpieczeństwa (firewall, program AV);

26) zmiana konfiguracji sprzętowej oraz programowej systemów oraz stacji roboczych przez niepowołane osoby;

27) podjęcie pracy w stanie zagrożenia bezpieczeństwa informacji;

28) niestosowanie się do wymagań dotyczących złożoności haseł;

29) niezablokowana stacja robocza;

30) wykorzystanie służbowych środków przetwarzania informacji do celów prywatnych;

31) brak zabezpieczeń przenośnego sprzętu komputerowego (szyfrowanie dysku);

32) łączenie się z niezabezpieczoną siecią Wi-Fi;

33) brak zabezpieczeń w postaci uniemożliwienia zapisu na przenośne nośniki informacji;

34) korzystanie z prywatnego sprzętu komputerowego do celów służbowych;

35) używanie do połączeń nieszyfrowanych kanałów;

36) atak hackerski na stronę internetową.

Bezpieczeństwo w umowach zawartych z podmiotami zewnętrznymi

1) niewywiązywanie się z zapisów umowy;

2) brak możliwości świadczenia usługi z powodu wystąpienia incydentu po stronie wykonawcy;

3) celowe działanie na szkodę Zamawiającego;

4) szpiegostwo;

5) podsłuch;

6) kradzież danych;

7) naruszenie obowiązujących przepisów prawa;

8) naruszenie obowiązujących regulacji wewnętrznych w zakresie bezpieczeństwa;

9) naruszenie praw autorskich:

a) państwa członkowskiego Unii Europejskiej, któremu podlega administrator, przewidującym odpowiednie środki chroniące prawnie uzasadnione interesy osoby, której dane dotyczą lub

b) danych osobowych, które powinny pozostać poufne zgodnie z obowiązkiem zachowania tajemnicy zawodowej przewidzianym w prawie Unii Europejskiej lub w prawie państwa członkowskiego Unii Europejskiej, w tym ustawowym obowiązkiem zachowania tajemnicy.

Załącznik nr 2

do Instrukcji zarządzania ryzykiem

Formularz zarządzania ryzykiem Ministerstwa

Objaśnienia do formularza zarządzania ryzykiem Ministerstwa

Krok 1

W kol. 1 Cel ogólny - należy wskazać cel ogólny, z którego wynikną cele szczegółowe, np.: zapewnienie bezpieczeństwa informacji.

Krok 2

W kol. 2 Cele szczegółowe - to zachowanie poufności, integralności i dostępności informacji.

Krok 3

W kol. 3 Nazwa zidentyfikowanego ryzyka - należy określić hasłowo ryzyko nieosiągnięcia zamierzonego celu (przedsięwzięć); liczba ryzyk w odniesieniu do każdego z celów (przedsięwzięć) nie powinna przekroczyć 5, np.: awaria zasilania, nierealizowanie istniejących procedur.

Krok 4

W kol. 4 Opis zidentyfikowanego ryzyka - należy krótko opisać możliwy scenariusz wystąpienia ryzyka oraz okoliczności jego wystąpienia np.: nie zapewniono awaryjnego zasilania najważniejszych urządzeń przetwarzających informacje.

Krok 5

W kol. 5 Odniesienie do kategorii ryzyka - należy odnieść dane ryzyko do poniższych kategorii ryzyk przez wstawienie odpowiedniego oznaczenia literowego, podanego w nawiasach prawne, finansowe, wizerunkowe (P, F, W).

Krok 6

W kol. 6 Skutek ryzyka - należy opisać skutki zaistnienia wskazanego w kol. 3 i 4 ryzyka, np.: dojdzie do materializacji zagrożenia w danej kategorii ryzyka.

Krok 7

W kol. 7 Prawdopodobieństwo wystąpienia - należy opisać okoliczności, w jakich ryzyko może się urzeczywistnić, uwzględniając poziom jego prawdopodobieństwa wystąpienia, np.: do awarii zasilania dojdzie w przypadku niezapewnienia awaryjnego zasilania lub braku konserwacji wyeksploatowanych urządzeń.

Krok 8

W kol. 8 Istniejące mechanizmy kontroli - należy podać, jakie wdrożono mechanizmy zabezpieczające przed wystąpieniem zidentyfikowanego ryzyka, np. odpowiednie procedury, nadzór, podział odpowiedzialności, listy sprawdzające, odpowiednie zapisy dokumentów lub umów. W przypadku kolejnych ocen ryzyka należy uwzględnić działania już podjęte (a wykazane w poprzednim formularzu zarządzania ryzykiem Ministerstwa w kol. 16 - działania do podjęcia) jako istniejące mechanizmy kontrolne.

Krok 9

W kol. 9 Skutek - należy podać, uwzględniając istniejące mechanizmy kontroli, jaki byłby skutek, gdyby dane ryzyko zmaterializowało się, wykorzystując do tego celu skalę od 1 do 5, gdzie:

1 - oznacza nieznaczne skutki,

2 - oznacza małe skutki,

3 - oznacza średnie skutki,

4 - oznacza duże skutki,

5 - oznacza bardzo duże skutki (katastrofalne).

Krok 10

W kol. 10 Prawdopodobieństwo - należy podać, jakie jest prawdopodobieństwo wystąpienia danego ryzyka, uwzględniając istniejące mechanizmy kontrolne, według skali od 1 do 5, gdzie:

1 - oznacza bardzo mały poziom prawdopodobieństwa,

2 - oznacza mały poziom prawdopodobieństwa,

3 - oznacza zdarzenie prawdopodobne i możliwe do wystąpienia,

4 - oznacza zdarzenie bardzo prawdopodobne,

5 - oznacza zdarzenie pewne.

Krok 11

W kol. 11 Poziom ryzyka - należy podać poziom ryzyka poprzez mnożenie wartości z kol. 9 i kol. 10.

Krok 12

W kol. 12 Rodzaj ryzyka - należy wskazać rodzaj ryzyka poprzez wstawienie odpowiedniego oznaczenia literowego, podanego w nawiasach:

(RBD) - ryzyka bardzo duże, tj. ryzyka, których iloczyn prawdopodobieństwa wystąpienia danego zdarzenia oraz jego skutku wynosi od 18 do 25 punktów,

(RD) - ryzyka duże, tj. ryzyka, których iloczyn prawdopodobieństwa wystąpienia danego zdarzenia oraz skutku wynosi od 10 do 17 punktów oraz w każdym przypadku, gdzie prawdopodobieństwo otrzymuje wartość 1 a skutek wartość 5,

(RS) - ryzyka średnie, tj. ryzyka, których iloczyn prawdopodobieństwa wystąpienia danego zdarzenia oraz skutku wynosi od 6 do 9 punktów,

(RM) - ryzyka małe, tj. ryzyka, których iloczyn prawdopodobieństwa wystąpienia danego zdarzenia oraz jego wpływu na Ministerstwo wynosi od 1 do 5 punktów.

Krok 13

W kol. 13 Ryzyko kluczowe - należy wskazać czy dane ryzyko jest ryzykiem kluczowym - mogącym zagrozić realizacji celów grupy lub Ministerstwa. Ryzyko kluczowe jest ściśle związane z poziomem i rodzajem ryzyka określonym w kol. 11 i 12. Uwaga: Ryzyka kluczowe to wyłącznie ryzyka duże i bardzo duże.

W kol. 14 Działania podjęte w okresie od poprzedniej oceny ryzyka - w przypadku wystąpienia tego samego zagrożenia (jak w ostatniej ocenie ryzyka) należy przedstawić działania podjęte od ostatniej oceny ryzyka (wykazane w ocenie za poprzedni rok, jako działania do podjęcia - w kol. 16), minimalizujące prawdopodobieństwo wystąpienia lub skutek ryzyka lub informacja, że zidentyfikowane ryzyko jest ryzykiem nowym;

Krok 15

W kol. 15 Sposób postępowania z ryzykiem - należy podać, w jaki sposób należy postępować z ryzykiem według następujących działań:

1) redukcja ryzyka,

2) akceptacja ryzyka,

3) unikanie ryzyka,

4) przeniesienie ryzyka.

Krok 16

W kol. 16 Konieczne działania do podjęcia - należy podać, jakie działania są niezbędne (w jaki sposób postąpimy z danym ryzykiem) w celu minimalizacji prawdopodobieństwa wystąpienia niepożądanego zdarzenia lub złagodzenia jego skutków, biorąc pod uwagę poziom zagrożeń dla grupy informacji lub Ministerstwa, prawdopodobieństwo wystąpienia ryzyka oraz istniejący już system kontroli wewnętrznej;

Krok 17

W kol. 17 Priorytet działań - należy podać priorytet działania, przyjmując skalę od 1 do 3, gdzie:

1 oznacza niski priorytet,

2 oznacza średni priorytet,

3 oznacza priorytet wysoki;

Przy wyborze ważności priorytetu działania, bierzemy pod uwagę wysokość ryzyka podaną w kol. 11 i 12.

Krok 18

W kol. 18 Komórki organizacyjne (osoby) odpowiedzialne za wdrożenie - należy wskazać osobę lub komórkę organizacyjną odpowiedzialną za wdrożenie działań zaradczych określonych w kol. 15 i 16.

Krok 19

W kol. 19 Termin realizacji kw./m-c - należy podać planowany termin wdrożenia działań (w zależności od potrzeb uwzględniając miesiąc lub kwartał).

Krok 20

W kol. 20 Uwagi - w zależności od potrzeb można wpisać uwagi, dodatkowe wyjaśnienia.

Podsumowanie:

Podsumowanie zawiera informacje i wnioski dotyczące wyników oceny ryzyk kluczowych, w szczególności dotyczących ewentualnych ryzyk o charakterze horyzontalnym, a także cechujących się wysokim priorytetem planowanych działań zaradczych, związanych z zidentyfikowanymi ryzykami i podjętych już działań, mających minimalizować prawdopodobieństwo wystąpienia lub skutki ryzyk.

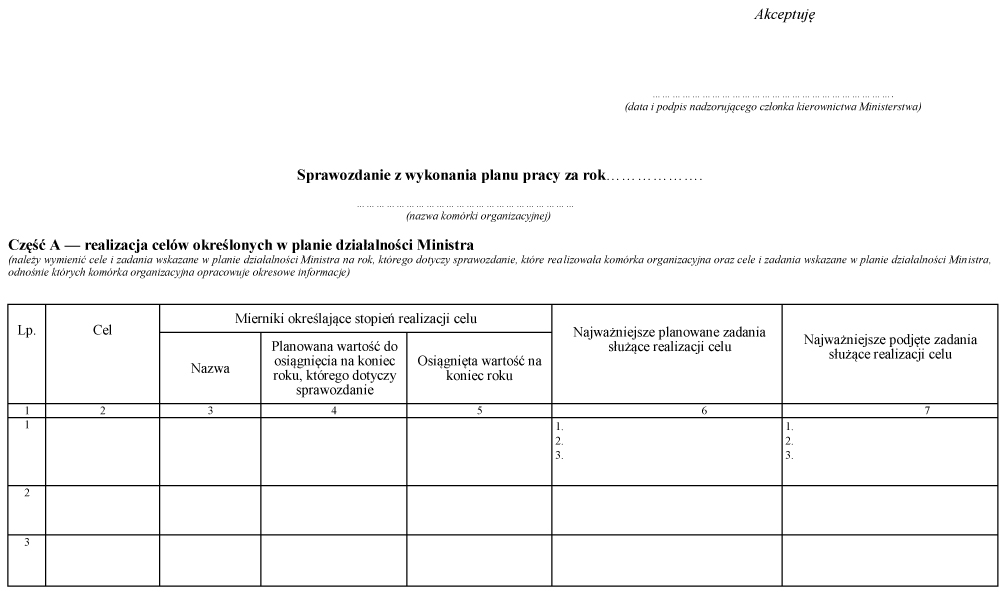

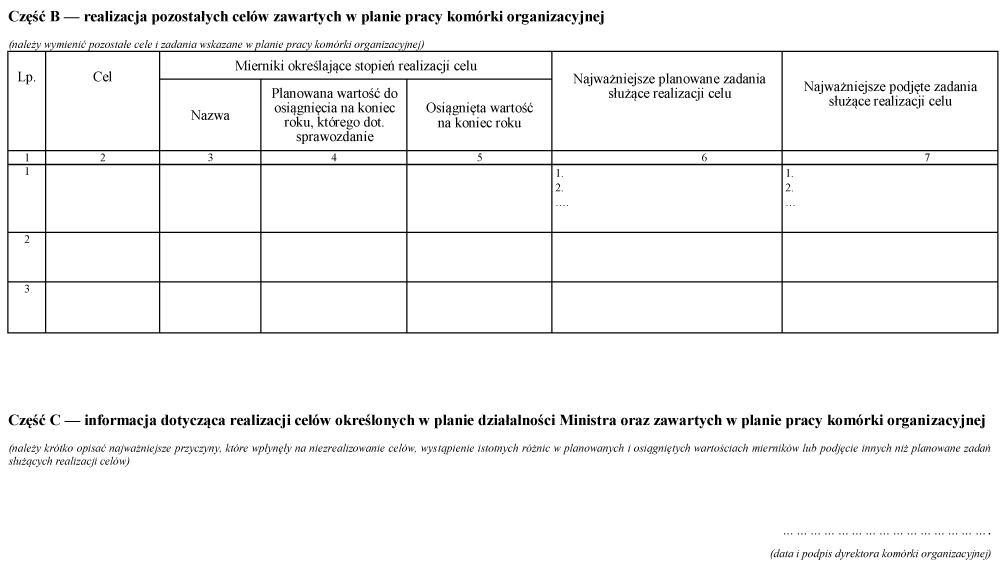

Załącznik nr 3

WZÓR - SPRAWOZDANIE Z WYKONANIA PLANU PRACY

Załącznik nr 4

WZÓR - SPRAWOZDANIE Z WYKONANIA PLANU PRACY

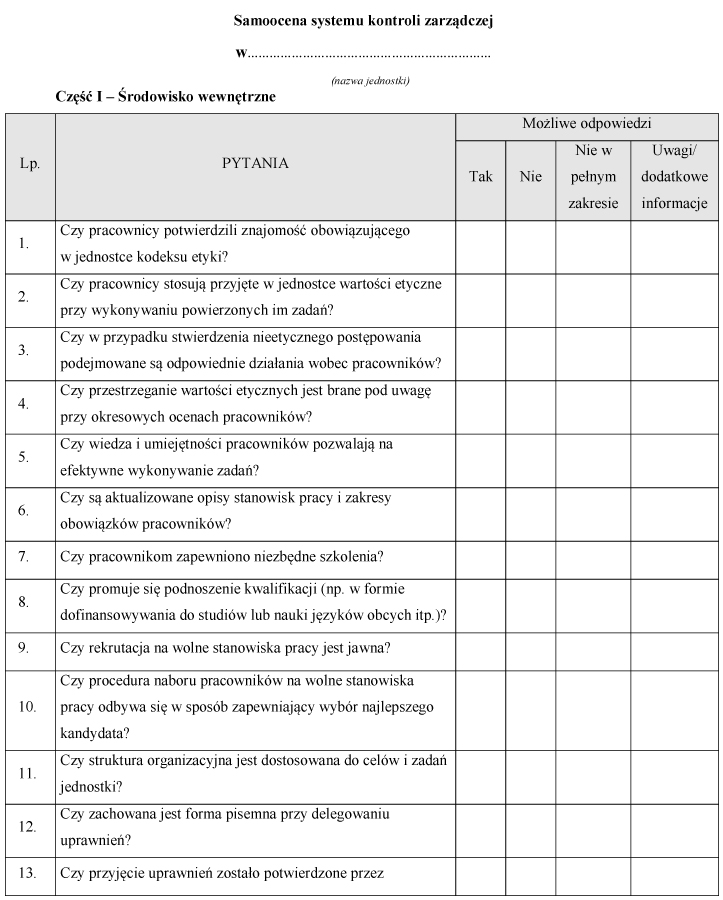

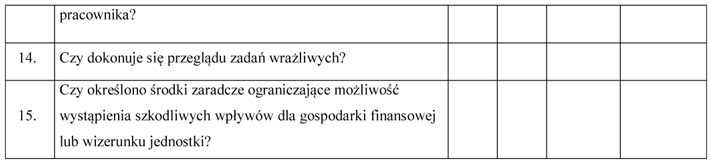

Załącznik nr 5

WZÓR - SAMOOCENA SYSTEMU KONTROLI ZARZĄDCZEJ

Załącznik nr 6

WZÓR - SAMOOCENA SYSTEMU KONTROLI ZARZĄDCZEJ

Załącznik nr 7

WZÓR - OŚWIADCZENIE O STANIE KONTROLI ZARZĄDCZEJ

Załącznik nr 8

WZÓR - OŚWIADCZENIE O KONTROLI ZARZĄDCZEJ

- Data ogłoszenia: 2020-12-03

- Data wejścia w życie: 2020-12-03

- Data obowiązywania: 2021-12-14

- Dokument traci ważność: 2022-07-28

- ZARZĄDZENIE NR 24 MINISTRA ROLNICTWA I ROZWOJU WSI z dnia 7 czerwca 2021 r. zmieniające zarządzenie w sprawie systemu kontroli zarządczej w Ministerstwie Rolnictwa i Rozwoju Wsi

- ZARZĄDZENIE NR 71 MINISTRA ROLNICTWA I ROZWOJU WSI z dnia 14 grudnia 2021 r. zmieniające zarządzenie w sprawie systemu kontroli zarządczej w Ministerstwie Rolnictwa i Rozwoju Wsi

REKLAMA

Dzienniki Urzędowe

REKLAMA

REKLAMA