REKLAMA

Dzienniki Urzędowe - rok 2013 poz. 79

Służba Wywiadu Wojskowego

ZARZĄDZENIE Nr 47/2012

SZEFA SŁUŻBY WYWIADU WOJSKOWEGO

z dnia 20 grudnia 2012 r.

w sprawie szczególnego sposobu organizacji i funkcjonowania kancelarii tajnych oraz innych, niż kancelaria tajna, komórek organizacyjnych odpowiedzialnych za przetwarzanie materiałów niejawnych, sposobu i trybu przetwarzania informacji niejawnych oraz doboru i stosowania środków bezpieczeństwa fizycznego w Służbie Wywiadu Wojskowego

Na podstawie art. 47 ust. 3 ustawy z dnia 5 sierpnia 2010 r. o ochronie informacji niejawnych (Dz. U. Nr 182, poz.1228) zarządza się, co następuje:

Rozdział 1

Postanowienia ogólne

§ 1.

Zarządzenie określa:

1) organizację i funkcjonowanie kancelarii tajnych oraz innych, niż kancelaria tajna komórek organizacyjnych odpowiedzialnych za przetwarzanie materiałów niejawnych w Służbie Wywiadu Wojskowego, z wyjątkiem, określonych w odrębnych przepisach, organizacji i funkcjonowania kancelarii kryptograficznej i stacji kryptograficznej;

2) obieg informacji niejawnych w Służbie Wywiadu Wojskowego, z wyjątkiem:

a) materiałów związanych z ewidencją operacyjną,

b) ewidencji archiwalnej, materiałów archiwalnych i dokumentacji niearchiwalnej gromadzonych w archiwum Służby Wywiadu Wojskowego oraz dokumentów stanowiących zasób biblioteki tajnej,

c) materiałów i dokumentów kryptograficznych,

d) dokumentów operacyjnych,

e) dokumentów wytwarzanych lub przesyłanych drogą elektroniczną.

– jeżeli ich obieg uregulowany został odrębnie;

3) dobór i zakres stosowania środków bezpieczeństwa fizycznego informacji niejawnych w SWW;

4) tryb komisyjnego otwierania urządzeń do przechowywania materiałów niejawnych;

5) tryb rozliczania żołnierzy, funkcjonariuszy i pracowników Służby Wywiadu Wojskowego z materiałów służbowych;

6) sposób ochrony informacji niejawnych w trakcie obrad, szkoleń i konferencji;

7) sposób sporządzania kopii i tłumaczeń z dokumentów zawierających informacje niejawne;

8) sprawozdawczość w zakresie materiałów niejawnych oraz postępowania w przypadku utraty takich materiałów.

§ 2.

Określenia użyte w zarządzeniu oznaczają:

1) SWW – Służbę Wywiadu Wojskowego;

2) ustawa – ustawę z dnia 5 sierpnia 2010 r. o ochronie informacji niejawnych;

3) jednostka organizacyjna SWW – jednostkę organizacyjną, o której mowa w statucie Służby Wywiadu Wojskowego stanowiącym załącznik do zarządzenia Ministra Obrony Narodowej z dnia 28 maja 2008 r. w sprawie nadania statutu Służbie Wywiadu Wojskowego (M.P. Nr 44, poz. 385, z 2009 r. Nr 6, poz. 65 oraz z 2012 r., poz. 481);

4) komórka organizacyjna – wydział, samodzielną sekcję, zespół lub inną komórkę wewnętrzną wchodzącą w skład jednostki organizacyjnej SWW;

5) punkt kontroli:

a) sekretariat Szefa SWW lub jego zastępców, w przypadku utworzenia punktu kontroli,

b) sekretariat kierownika jednostki organizacyjnej SWW, w przypadku utworzenia punktu kontroli,

c) sekretariat kierownika komórki organizacyjnej, w przypadku utworzenia punktu kontroli,

d) inne stanowiska w komórkach organizacyjnych, na których realizowane są zadania punktu kontroli;

6) funkcjonariusz:

a) funkcjonariusza SWW mianowanego na podstawie przepisów ustawy z dnia 9 czerwca 2006 r. o służbie funkcjonariuszy Służby Kontrwywiadu Wojskowego oraz Służby Wywiadu Wojskowego (Dz. U. Nr 104, poz. 710, z późn. zm.1)) lub funkcjonariusza innej służby, wyznaczonego na stanowisko służbowe w SWW,

b) żołnierza zawodowego wyznaczonego na stanowisko służbowe w SWW na podstawie przepisów ustawy z dnia 11 września 2003 r. o służbie wojskowej żołnierzy zawodowych (Dz. U. z 2010 r. Nr 90, poz. 593, z późn. zm.2)) lub skierowanego do służby w SWW,

c) pracownika zatrudnionego w SWW na podstawie umowy o pracę, dopuszczonego do pracy na stanowisku związanym z dostępem do informacji niejawnych,

d) osobę, której zlecono lub powierzono prace związane z dostępem do informacji niejawnych;

7) upoważniony funkcjonariusz pionu ochrony – naczelnika wydziału ochrony Biura Ochrony i Osłony, naczelnika wydziału właściwego do spraw nadzoru nad kancelariami tajnymi Biura Ochrony i Osłony, kierownika kancelarii tajnej albo zastępującego ich funkcjonariusza pionu ochrony;

8) kancelaria tajna – wchodzące w skład wydziału właściwego do spraw nadzoru nad kancelariami tajnymi Biura Ochrony i Osłony: Główną Kancelarię Tajną, Kancelarię Tajną Międzynarodową i oddziały kancelarii;

9) GKT – Główną Kancelarię Tajną – kancelarię wysyłającą i przyjmującą przesyłki adresowane na Szefa SWW, jego zastępców i jednostki organizacyjne, obsługującą oddziały kancelarii oraz punkty kontroli;

10) KTM – Kancelarię Tajną Międzynarodową – kancelarię tajną odpowiedzialną za przyjmowanie, rejestrowanie, przechowywanie, obieg i udostępnianie dokumentów niejawnych wymienianych z innymi państwami i organizacjami międzynarodowymi, na podstawie zawartych przez Rzeczpospolitą Polską umów międzynarodowych;

11) oddział kancelarii – komórkę wykonującą zadania kancelarii tajnej na rzecz jednostek organizacyjnych SWW, których szczegółową właściwość i zadania określa pełnomocnik ochrony;

12) punkt obsługi dokumentów międzynarodowych – wydzieloną część oddziału kancelarii tajnej odpowiedzialną za przyjmowanie, rejestrowanie, przechowywanie, obieg i udostępnianie dokumentów niejawnych wymienianych z innymi państwami i organizacjami międzynarodowymi na podstawie zawartych przez Rzeczpospolitą Polską umów międzynarodowych;

13) pełnomocnik ochrony – pełnomocnika do spraw ochrony informacji niejawnych w SWW – dyrektora Biura Ochrony i Osłony;

14) kierownik kancelarii tajnej – funkcjonariusza podległego pełnomocnikowi ochrony, kierującego pracą kancelarii tajnej;

15) kancelista – funkcjonariusza pełniącego służbę lub zatrudnionego w kancelarii tajnej, podlegającego bezpośrednio kierownikowi kancelarii tajnej;

16) zastępca kierownika kancelarii tajnej – kancelistę zastępującego kierownika kancelarii tajnej podczas jego nieobecności;

17) wykonawca – funkcjonariusza zajmującego określone stanowisko służbowe, wykonującego zadania zgodnie z zakresem obowiązków, posiadającego stosowne poświadczenie bezpieczeństwa i przeszkolenie w zakresie ochrony informacji niejawnych;

18) przetwarzanie informacji niejawnych – wszelkie operacje wykonywane w odniesieniu do informacji niejawnych i na tych informacjach, w szczególności ich wytwarzanie, modyfikowanie, kopiowanie, klasyfikowanie, gromadzenie, przechowywanie, przekazywanie lub udostępnianie;

19) urządzenie ewidencyjne – księgę, dziennik, wykaz, spis, rejestr lub kartotekę o ustalonych rubrykach, służące do rejestrowania dokumentów zawierających informacje niejawne oraz umożliwiające kontrolę ich stanu i obiegu;

20) przesyłka – materiały w postaci odpowiednio zabezpieczonych, zaadresowanych i oznaczonych paczek lub listów;

21) strefa ochronna – pomieszczenia lub obszar, do którego dostęp objęty jest określonymi przez pełnomocnika ochrony restrykcjami, w celu uniemożliwienia osobom nieuprawnionym dostępu do informacji niejawnych;

22) strefa ochronna I – strefa, o której mowa w § 5 ust. 1 pkt 1 rozporządzenia Rady Ministrów z dnia 29 maja 2012 r. w sprawie środków bezpieczeństwa fizycznego stosowanych do zabezpieczenia informacji niejawnych (Dz. U., poz. 683);

23) strefa ochronna II – strefa, o której mowa w § 5 ust. 1 pkt 2 rozporządzenia wymienionego w pkt 22;

24) strefa ochronna III – strefa, o której mowa w § 5 ust. 1 pkt 3 rozporządzenia wymienionego w pkt 22;

25) dekretacja – naniesienie przez właściwego przełożonego na opakowaniu przesyłki odręcznej adnotacji wskazującej adresata oraz naniesienie na pierwszej stronie dokumentu indywidualnie określonego adresata i daty, a także ewentualnej adnotacji informującej o sposobie dalszego postępowania;

26) nadawca – jednostkę organizacyjną SWW albo komórkę organizacyjną wysyłającą przesyłkę lub funkcjonariusza dokonującego dekretacji;

27) ostatni adresat – funkcjonariusza, na którego zaadresowana lub zadekretowana została przesyłka, niedokonującego dalszej dekretacji;

28) pokwitowanie – potwierdzenie odbioru materiału przez odbiorcę zawierające datę oraz podpis pozwalający na identyfikację funkcjonariusza;

29) stacja kryptograficzna – komórka organizacyjna lub stanowisko, realizująca zadania związane z ochroną kryptograficzną (szyfrowanie, deszyfrowanie) informacji niejawnych z wykorzystaniem urządzeń i narzędzi kryptograficznych;

30) naczelnik WKT – naczelnika wydziału właściwego do spraw nadzoru nad kancelariami tajnymi Biura Ochrony i Osłony;

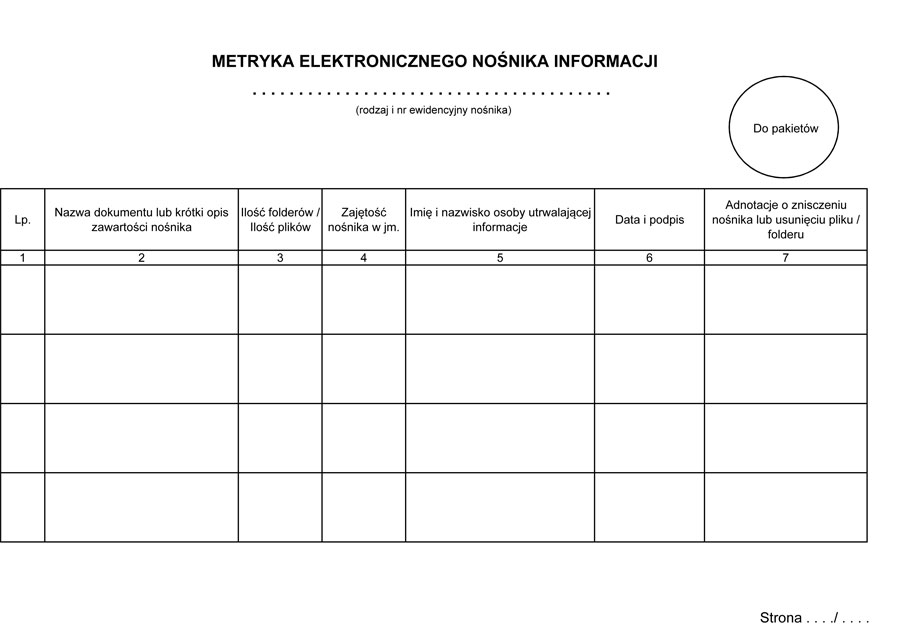

31) metryka – metrykę elektronicznego nośnika informacji;

32) służba partnerska – organ i służbę, o której mowa w art. 9 ust. 1 ustawy z dnia 9 czerwca 2006 r. o Służbie Kontrwywiadu Wojskowego oraz Służbie Wywiadu Wojskowego (Dz. U. Nr 104, poz. 709, z późn. zm.3));

33) kopia – kopię oraz, jeżeli inaczej nie wynika z przepisów zarządzenia: odpis, wypis, wyciąg, wydruk i odwzorowanie cyfrowe;

34) dostępność informacji niejawnych – właściwość, o której mowa w § 2 pkt 1 rozporządzenia wymienionego w pkt 22;

35) integralność informacji niejawnych – właściwość, o której mowa w § 2 pkt 2 rozporządzenia wymienionego w pkt 22;

36) poufność informacji niejawnych – właściwość, o której mowa w § 2 pkt 3 rozporządzenia wymienionego w pkt 22;

37) poziom zagrożeń – określoną na zasadach, o których mowa w § 3 rozporządzenia wymienionego w pkt 22, ocenę prawdopodobieństwa wystąpienia zdarzeń związanych z bezpieczeństwem informacji niejawnych zagrażających ich poufności, dostępności lub integralności oraz konsekwencji związanych z ich nieuprawnionym ujawnieniem lub utratą;

38) incydent bezpieczeństwa – sytuację, o której mowa w § 2 pkt 4 rozporządzenia wymienionego w pkt 22;

39) pomieszczenie wzmocnione – pomieszczenie spełniające wymagania:

a) zlokalizowane w budynku, co najmniej typu 3 wg kategorii środków bezpieczeństwa K-3 określonej w załączniku nr 1,

b) zlokalizowane w strefie ochronnej I lub strefie ochronnej II,

c) konstrukcji pomieszczenia, drzwi i okien, co najmniej typu 3 wg kategorii środków bezpieczeństwa K-2 określonej w załączniku wymienionym w lit. a;

40) plan ochrony – plan ochrony informacji niejawnych w SWW.

§ 3.

1. W kancelariach tajnych oprócz informacji niejawnych o klauzuli „Ściśle tajne” i „Tajne” przetwarza się informacje niejawne o klauzuli „Poufne” i „Zastrzeżone”.

2. W kancelariach tajnych przetwarza się informacje jawne.

3. Obieg informacji jawnych w SWW określają przepisy w sprawie obiegu informacji jawnych.

Rozdział 2

Organizacja i funkcjonowanie kancelarii tajnej oraz innej, niż kancelaria tajna komórki organizacyjnej odpowiedzialnej za rejestrowanie, przechowywanie, obieg i udostępnienie materiałów niejawnych

§ 4.

1. Oddziały kancelarii w jednostkach organizacyjnych SWW organizuje pełnomocnik ochrony na wniosek kierownika jednostki organizacyjnej SWW, w której ma być zlokalizowany oddział kancelarii, po zasięgnięciu opinii naczelnika WKT.

2. Naczelnik WKT i kancelarie tajne podlegają pełnomocnikowi ochrony.

3. Naczelnik WKT sprawuje nadzór nad prawidłowym funkcjonowaniem kancelarii tajnych i punktów kontroli, obiegiem dokumentów niejawnych oraz stosowaniem środków ochrony fizycznej.

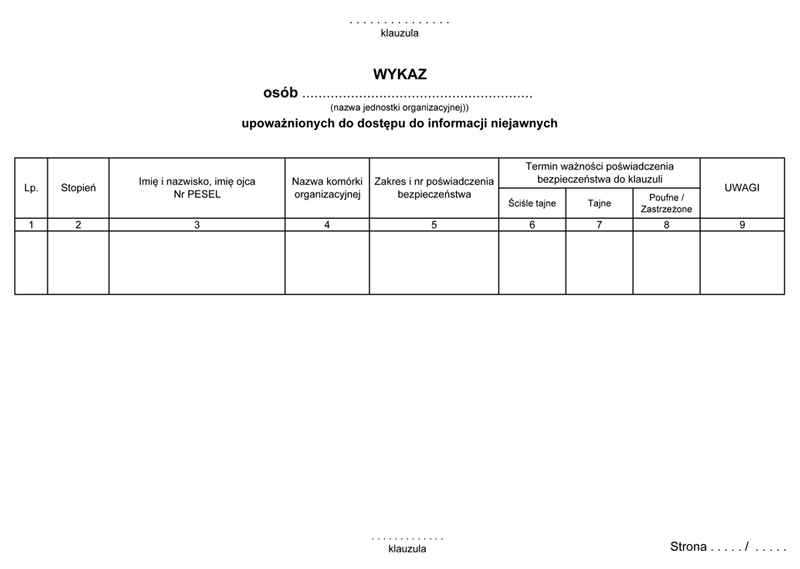

4. Naczelnik WKT jest w szczególności odpowiedzialny za zorganizowanie i wdrożenie systemu oraz procedur obiegu i przesyłania informacji w ramach i poza SWW, szkolenie funkcjonariuszy kancelarii tajnych i punktów kontroli oraz prowadzenie wykazu osób upoważnionych do dostępu do informacji niejawnych, posiadających stosowne poświadczenia bezpieczeństwa, którego wzór określa załącznik nr 2.

5. Kierownika kancelarii tajnej wyznacza Szef SWW, po zasięgnięciu opinii pełnomocnika ochrony.

6. W przypadku nieobecności kierownika kancelarii tajnej obowiązki wykonuje zastępca kierownika kancelarii tajnej wskazany przez naczelnika WKT.

7. Utworzenie punktu kontroli odbywa się w trybie określonym w ust. 1.

8. Funkcjonariuszy pełniących służbę w punktach kontroli wyznaczają kierownicy właściwych jednostek organizacyjnych SWW albo komórek organizacyjnych spośród funkcjonariuszy odpowiednio tych jednostek organizacyjnych SWW albo komórek organizacyjnych, w porozumieniu z pełnomocnikiem ochrony.

9. Kierownicy kancelarii tajnych sprawują nadzór nad punktami kontroli właściwych jednostek organizacyjnych SWW w zakresie przestrzegania przepisów dotyczących obiegu informacji niejawnych.

10. Oddział kancelarii jednej jednostki organizacyjnej SWW może obsługiwać inne jednostki organizacyjne SWW lub komórki organizacyjne różnych jednostek usytuowane w tej samej strefie ochronnej.

§ 5.

1. GKT przyjmuje przesyłki adresowane na Szefa SWW, jego zastępców i jednostki organizacyjne SWW.

2. GKT wysyła i przyjmuje przesyłki za pośrednictwem Centrum Wsparcia Teleinformatycznego Sił Zbrojnych. GKT może, w uzasadnionych przypadkach, wysyłać i przyjmować przesyłki z pominięciem Centrum, w sposób określony w odrębnych przepisach.

3. Kancelarie tajne przyjmują przesyłki zaadresowane na obsługiwane przez nie jednostki organizacyjne SWW lub komórki organizacyjne.

4. Punkty kontroli przyjmują i przekazują przesyłki za pośrednictwem właściwych kancelarii tajnych, z zastrzeżeniem § 42 ust. 5.

5. Punkty kontroli jednostek organizacyjnych SWW albo komórek organizacyjnych, mających siedzibę poza Warszawą, mogą nadawać i odbierać przesyłki za pośrednictwem kancelarii tajnych jednostek wojskowych lub instytucji, przy których mają swoją siedzibę, na zasadach określonych w porozumieniach zawartych przez pełnomocnika ochrony z pełnomocnikami ochrony właściwych jednostek i instytucji.

§ 6.

1. Na stanowisko kierownika kancelarii tajnej wyznacza się funkcjonariusza pionu ochrony.

2. Kierownicy kancelarii tajnych w szczególności są odpowiedzialni za:

1) zapewnienie prawidłowej realizacji zadań przez kancelarię tajną;

2) nadzór nad przestrzeganiem przepisów dotyczących obiegu dokumentów niejawnych we właściwych jednostkach organizacyjnych SWW;

3) kontrolę właściwego oznaczenia, zabezpieczenia i ewidencjonowania obiegu dokumentów niejawnych przez punkty kontroli;

4) zapewnienie fizycznej ochrony dokumentów niejawnych w czasie godzin pracy kancelarii tajnej oraz w przypadku wystąpienia zdarzeń zakłócających przebieg służby;

5) zabezpieczenie materiałów niezbędnych do zapewnienia prawidłowego funkcjonowania systemu obiegu informacji niejawnych;

6) wykonywanie poleceń pełnomocnika ochrony.

3. Do obowiązków kierowników kancelarii tajnych w szczególności należy:

1) przyjmowanie, rejestrowanie, przechowywanie oraz przekazywanie materiałów niejawnych otrzymywanych, wysyłanych oraz wytwarzanych we właściwych jednostkach organizacyjnych SWW, według zasad ustalonych w zarządzeniu;

2) udostępnianie i wydawanie materiałów niejawnych osobom posiadającym stosowne poświadczenia bezpieczeństwa;

3) rozliczanie wykonawców z powierzonych im materiałów niejawnych;

4) kompletowanie dokumentów oraz przygotowywanie do archiwizacji akt znajdujących się w kancelarii tajnej;

5) prowadzenie ewidencji pieczęci urzędowych oraz służbowych używanych w SWW.

4. Do obowiązków kierownika KTM oraz kierowników kancelarii tajnych, w których zorganizowano punkty obsługi dokumentów międzynarodowych, należy ponadto prowadzenie na podstawie informacji otrzymywanych z Kancelarii Głównej Zagranicznej Ministerstwa Obrony Narodowej, wykazu kancelarii tajnych międzynarodowych i punktów obsługi dokumentów międzynarodowych.

5. Szczegółowe obowiązki kierownika KTM oraz kierowników kancelarii tajnych określa pełnomocnik ochrony.

§ 7.

1. Przekazanie obowiązków na stanowisku kierownika kancelarii tajnej następuje na podstawie protokołu zdawczo-odbiorczego, w obecności naczelnika WKT, osoby zdającej oraz osoby przejmującej obowiązki.

2. Protokół, o którym mowa w ust. 1, zawiera w szczególności:

1) nazwy i numery urządzeń ewidencyjnych, na podstawie których dokonano sprawdzenia stanu faktycznego dokumentów niejawnych pozostających na ewidencji kancelarii tajnej oraz pozycje zapisów w tych urządzeniach;

2) informacje dotyczące zgodności lub niezgodności stanu faktycznego dokumentów niejawnych ze stanem ewidencyjnym;

3) ewentualne uwagi osoby przyjmującej obowiązki, dotyczące ujawnionych nieprawidłowości w zakresie ewidencjonowania i obiegu dokumentów.

3. Protokół, o którym mowa w ust. 1, podpisują osoba zdająca i osoba przejmująca obowiązki, a zatwierdza pełnomocnik ochrony. Po zarejestrowaniu protokół przechowuje właściwa kancelaria tajna.

4. W przypadku, gdy osoba zdająca obowiązki nie może uczestniczyć w przejęciu obowiązków, czynność tę przeprowadza komisja powołana przez pełnomocnika ochrony. W skład komisji wchodzi naczelnik WKT.

5. W przypadku, o którym mowa w ust. 4, protokół, o którym mowa w ust. 1, podpisują członkowie komisji, o której mowa w ust. 4, i osoba przejmująca obowiązki, a zatwierdza pełnomocnik ochrony. Ust. 3 zdanie drugie stosuje się odpowiednio.

6. W przypadku zmiany funkcjonariusza punktu kontroli, ust. 1 i 2 stosuje się odpowiednio. Protokół po zarejestrowaniu przechowuje się w punkcie kontroli.

7. W okresie czasowej nieobecności, w szczególności z powodu urlopu lub wyjazdu służbowego, kierownika kancelarii tajnej zastępuje jego zastępca wyznaczony przez naczelnika WKT.

8. W przypadku braku możliwości wyznaczenia zastępcy, obowiązki zastępcy kierownika kancelarii tajnej wykonuje inna osoba pełniąca obowiązki służbowe w pionie ochrony, wyznaczona przez pełnomocnika ochrony. W takim przypadku kierownik kancelarii tajnej przekazuje tej osobie, protokolarnie, wyłącznie urządzenia ewidencyjne i materiały niezbędne do prowadzenia bieżącej pracy kancelarii tajnej. Szafy z pozostałymi dokumentami niejawnymi zamyka i oznakowuje swoją pieczęcią numerową.

9. W przypadku nieprzewidzianej nieobecności kierownika kancelarii tajnej, w szczególności, gdy nie można przewidzieć okresu trwania tej nieobecności, ust. 4 i 5 stosuje się odpowiednio.

10. W przypadku czasowej nieobecności funkcjonariusza pełniącego służbę w punkcie kontroli sporządza się protokół przekazania ewidencji, pieczęci oraz innych materiałów niezbędnych do funkcjonowania punktu kontroli, funkcjonariuszowi wyznaczonemu przez bezpośredniego przełożonego.

11. Protokół, o którym mowa w ust. 8 i 10, można sporządzić w formie pozwalającej na wielokrotne przekazywanie i zwrot dokumentacji ewidencyjnej, pieczęci oraz innych materiałów niezbędnych do funkcjonowania punktu kontroli. Protokół podlega rejestracji.

12. Ewidencje i pieczęcie, o których mowa w ust. 10, wyznaczony funkcjonariusz przechowuje w szafie metalowej pozostającej w jego dyspozycji.

Rozdział 3

Dobór i stosowanie środków bezpieczeństwa fizycznego

§ 8.

Kancelarie tajne lokalizuje się w pomieszczeniu lub zespole pomieszczeń znajdującym się w strefie ochronnej I lub w strefie ochronnej II.

§ 9.

1. Każda kancelaria tajna powinna być, w miarę możliwości, rozmieszczona w zespole trzech pomieszczeń z przeznaczeniem na:

1) pokój pracy dla kancelistów;

2) pomieszczenie magazynowe służące do przechowywania materiałów niejawnych poza szafami stalowymi;

3) pomieszczenie przeznaczone do zapoznawania się wykonawców z dokumentami niejawnymi – czytelnię. Czytelnia powinna być zorganizowana w sposób umożliwiający stały nadzór nad dokumentami ze strony kancelistów, jednakże zabrania się instalowania w niej systemu nadzoru wizyjnego.

2. W pomieszczeniu kancelarii tajnej, w którym przyjmowani są interesanci powinna być zainstalowana barierka oddzielająca ich od kancelistów i pozostałych pomieszczeń kancelarii.

§ 10.

1. Kancelarię tajną wyposaża się w urządzenia do niszczenia dokumentów oraz w pojemniki lub worki służące do przechowywania dokumentów niejawnych przeznaczonych do zniszczenia lub ewakuacji materiałów.

2. Kancelarię tajną można wyposażyć w sprzęt informatyczny przystosowany do odczytu informacji niejawnych zapisanych na elektronicznych nośnikach danych.

§ 11.

1. System bezpieczeństwa fizycznego informacji niejawnych w SWW ma na celu zapewnienie dostępności, integralności i poufności tych informacji.

2. Środki bezpieczeństwa fizycznego w SWW dobiera się adekwatnie do poziomu zagrożeń.

§ 12.

1. Cel, o którym mowa w § 11 ust. 1, osiąga się przez:

1) zapewnienie właściwego przetwarzania informacji niejawnych;

2) umożliwienie zróżnicowania dostępu do informacji niejawnych dla funkcjonariuszy zgodnie z posiadanymi przez nich uprawnieniami oraz uzasadnioną potrzebą dostępu do informacji niejawnych;

3) wykrywanie, udaremnianie lub powstrzymywanie działań nieuprawnionych;

4) uniemożliwianie lub opóźnianie wtargnięcia osób nieuprawnionych w sposób niezauważony lub z użyciem siły do pomieszczenia lub obszaru, w którym są przetwarzane informacje niejawne.

2. Środki bezpieczeństwa fizycznego stosuje się we wszystkich pomieszczeniach i obszarach, w których są przetwarzane informacje niejawne, z zastrzeżeniem § 17 ust. 4.

3. System środków bezpieczeństwa fizycznego obejmuje stosowanie rozwiązań organizacyjnych, wyposażenia i urządzeń służących ochronie informacji niejawnych oraz elektronicznych systemów pomocniczych wspomagających ochronę informacji niejawnych. W zależności od poziomu zagrożeń stosuje się odpowiednią kombinację następujących środków bezpieczeństwa fizycznego:

1) pion ochrony – wyodrębnioną i podległą pełnomocnikowi ochrony jednostkę organizacyjną SWW realizującą w jego imieniu zadania w zakresie ochrony informacji niejawnych, o których mowa w ustawie;

2) personel bezpieczeństwa – nadzorowane przez funkcjonariusza pionu ochrony osoby posiadające w razie konieczności odpowiednie uprawnienia do dostępu do informacji niejawnych i przeszkolenie, wykonujące czynności związane z fizyczną ochroną informacji niejawnych, w tym kontrolę dostępu do pomieszczeń lub obszarów, w których są przetwarzane informacje niejawne, nadzór nad systemem dozoru wizyjnego, a także reagowanie na alarmy lub sygnały awaryjne;

3) bariery fizyczne – środki chroniące granice miejsca, w którym są przetwarzane informacje niejawne, w szczególności ogrodzenia, ściany, bramy, drzwi i okna;

4) szafy i zamki – środki stosowane do przechowywania informacji niejawnych lub zabezpieczające te informacje przed nieuprawnionym dostępem;

5) system kontroli dostępu – obejmujący elektroniczny system pomocniczy lub rozwiązanie organizacyjne, stosowany w celu zagwarantowania uzyskiwania dostępu do pomieszczenia lub obszaru, w którym są przetwarzane informacje niejawne, wyłącznie przez osoby posiadające odpowiednie uprawnienia;

6) system sygnalizacji włamania – elektroniczny system pomocniczy stosowany w celu realizacji procedur ochrony informacji niejawnych oraz podwyższenia poziomu bezpieczeństwa, który zapewniają bariery fizyczne, a w pomieszczeniach i budynkach zastępujący lub wspierający personel bezpieczeństwa;

7) system dozoru wizyjnego – elektroniczny system pomocniczy stosowany w celu bieżącego monitorowania ochronnego lub sprawdzania incydentów bezpieczeństwa i sygnałów alarmowych przez personel bezpieczeństwa;

8) system kontroli osób i przedmiotów – obejmujący elektroniczny system pomocniczy lub rozwiązanie organizacyjne polegające na zwracaniu się o dobrowolne poddanie się kontroli lub udostępnienie do kontroli rzeczy osobistych, a także przedmiotów wnoszonych lub wynoszonych – stosowany w celu zapobiegania próbom nieuprawnionego wnoszenia na chroniony obszar rzeczy zagrażających bezpieczeństwu informacji niejawnych lub nieuprawnionego wynoszenia informacji niejawnych z budynków lub obiektów.

4. W celu zapewnienia dostępności, integralności i poufności informacji niejawnych za zgodą pełnomocnika ochrony można zastosować środki bezpieczeństwa fizycznego inne niż wymienione w ust. 3, jeżeli taka potrzeba wynika z analizy poziomu zagrożeń.

5. Jeżeli istnieje zagrożenie podglądu, także przypadkowego, informacji niejawnych, zarówno w świetle dziennym, jak i w warunkach sztucznego oświetlenia, podejmuje się działania w celu wyeliminowania takiego zagrożenia.

6. Elektroniczne systemy pomocnicze, o których mowa w ust. 3 pkt. 5–7, powinny posiadać wydane przez dostawcę, z uwzględnieniem przepisów o systemie oceny zgodności, poświadczenie zgodności z wymogami określonymi w załączniku nr 1 do zarządzenia.

7. Wejście do strefy ochronnej I lub strefy ochronnej II musi się odbywać, co najmniej ze strefy ochronnej III.

8. Metodykę doboru środków bezpieczeństwa fizycznego, o których mowa w ust. 3, określa załącznik nr 1.

§ 13.

1. Informacje niejawne o klauzuli „ściśle tajne” przetwarza się w strefie ochronnej I lub w strefie ochronnej II i przechowuje w sposób spełniający jedno z wymagań:

1) w szafach metalowych spełniających wymagania klasy odporności na włamanie S2 określone w Polskiej Normie PN-EN 14450 lub nowszej,

2) poza szafami metalowymi w pomieszczeniu wzmocnionym, z zastosowaniem jednego z poniższych środków uzupełniających:

a) stała ochrona lub kontrola w nieregularnych odstępach czasu przez funkcjonariusza pionu ochrony posiadającego odpowiednie poświadczenie bezpieczeństwa, w szczególności z wykorzystaniem systemu dozoru wizyjnego z obowiązkową rejestracją w rozdzielczości nie mniejszej niż 400 linii telewizyjnych i przechowywaniem zarejestrowanego zapisu przez czas nie krótszy niż 30 dni;

b) system sygnalizacji włamania obsługiwany przez pion ochrony z wykorzystaniem systemu dozoru wizyjnego, o którym mowa w lit. a.

2. Informacje niejawne o klauzuli „Tajne”, „Poufne” i „Zastrzeżone” przetwarza się w strefie ochronnej I lub w strefie ochronnej II i przechowuje w szafach metalowych spełniających co najmniej wymagania klasy odporności na włamanie S1, określone w Polskiej Normie PN-EN 14450 lub nowszej, lub w pomieszczeniu wzmocnionym.

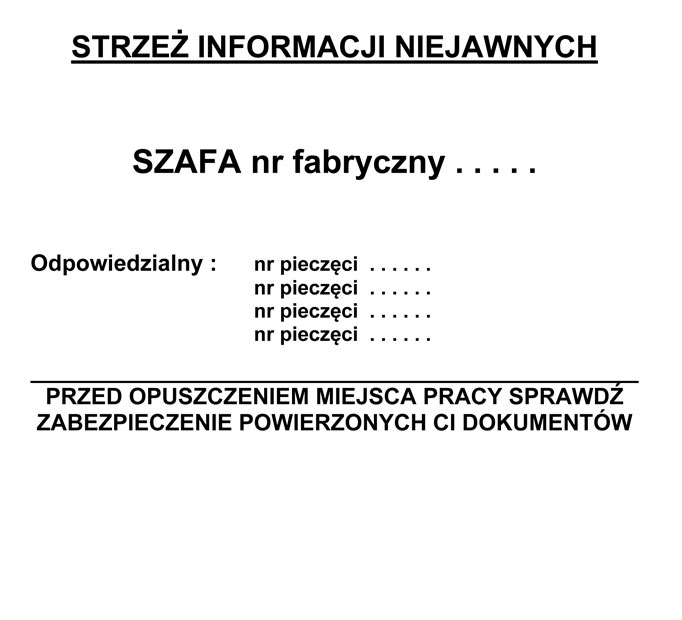

3. Na drzwiach szaf, o których mowa w ust. 1 pkt 1 oraz w ust. 2, nakleja się kartę informacyjną, której wzór określa załącznik nr 3.

§ 14.

Dopuszczalne jest przechowywanie w jednej szafie metalowej wspólnie materiałów niejawnych oznaczonych różnymi klauzulami oraz materiałów jawnych, pod warunkiem, że konstrukcja szafy pozwala na ich fizyczne rozdzielenie. Materiały nie są rozdzielane, jeżeli wchodzą w skład zbioru dokumentów.

§ 15.

W jednostkach i komórkach organizacyjnych SWW dopuszcza się przechowywanie materiałów niejawnych w szafach metalowych lub w odrębnie zamykanej skrytce stanowiącej część tej szafy oraz w zestawach kartotecznych, w pomieszczeniach innych niż kancelaria tajna, zlokalizowanych w strefie ochronnej I lub w strefie ochronnej II, w których przebywanie wiąże się z dostępem do informacji niejawnych.

§ 16.

1. W szczególnie uzasadnionych przypadkach, o ile jest to podyktowane potrzebami służby dopuszcza się przechowywanie materiałów zaewidencjonowanych na różnych funkcjonariuszy w tych samych szafach metalowych oraz zestawach kartotecznych.

2. W przypadku, o którym mowa w ust. 1, kierownik jednostki organizacyjnej SWW przedstawia pełnomocnikowi ochrony do akceptacji, szczegółowe rozwiązania w tym zakresie.

3. W Biurze Ochrony i Osłony rozwiązania, o których mowa w ust. 2, przedstawiają pełnomocnikowi ochrony do akceptacji kierownicy komórek organizacyjnych.

§ 17.

1. Przetwarzanie informacji niejawnych w systemach teleinformatycznych odbywa się w strefie ochronnej I lub w strefie ochronnej II, w warunkach uwzględniających wyniki procesu szacowania ryzyka, o którym mowa w art. 49 ust. 1 ustawy.

2. Przekazywanie informacji, o których mowa w ust. 1, odbywa się w strefie ochronnej, na podstawie wyników procesu szacowania ryzyka, o którym mowa w art. 49 ust. 1 ustawy.

3. Serwery, systemy zarządzania siecią, kontrolery sieciowe i inne newralgiczne elementy systemów teleinformatycznych umieszcza się, z uwzględnieniem wyników procesu szacowania ryzyka, o którym mowa w ust. 1, w strefie ochronnej I lub w strefie ochronnej II.

4. Przetwarzanie informacji niejawnych w części mobilnej zasobów systemu teleinformatycznego odbywa się na podstawie wyników procesu szacowania ryzyka, o którym mowa w art. 49 ust. 1 ustawy, w sposób określony w dokumentacji bezpieczeństwa systemu teleinformatycznego.

§ 18.

1. Po zakończeniu pracy kierownicy kancelarii tajnych oraz użytkownicy pomieszczeń służących do przetwarzania informacji niejawnych, zamykają i oznakowują swoimi pieczęciami numerowymi szafy metalowe służące do przechowywania materiałów niejawnych oraz pomieszczenia służbowe.

2. Czynności oznakowania dokonuje się przez czytelne odciśnięcie na wypełnieniu uchwytu plombującego treści indywidualnie przydzielonej funkcjonariuszowi pieczęci metalowej.

§ 19.

1. Zasady zdawania, przechowywania oraz wydawania kluczy użytku bieżącego i zapasowych do pomieszczeń służbowych oraz szaf metalowych określa plan ochrony.

2. Klucze i kody dostępu do szaf metalowych, pomieszczeń lub obszarów, w których są przetwarzane informacje niejawne, mogą być udostępnione tylko tym osobom, którym posiadanie kluczy lub znajomość kodów są niezbędne do wykonywania obowiązków służbowych. Kody zmienia się co najmniej raz w roku, a także w przypadku:

1) w nowo instalowanych zamkach szyfrowych i urządzeniach wyposażonych w zamki szyfrowe;

2) po każdej zmianie lub konserwacji zamka szyfrowego;

3) po każdej zmianie użytkownika urządzenia wyposażonego w zamek szyfrowy;

4) w przypadku ujawnienia kodu osobie nieupoważnionej.

§ 20.

1. Wykonawca otwierający pomieszczenie służbowe, szafę metalową w razie stwierdzenia uszkodzenia lub niezgodności plomby z treścią pieczęci, o której mowa w § 18 ust. 2, zawiadamia, za pośrednictwem bezpośredniego przełożonego, pełnomocnika ochrony, który podejmuje czynności wyjaśniające.

2. W przypadku utraty kluczy do szaf metalowych oraz pomieszczeń służących ochronie informacji niejawnych wykonawca zawiadamia, za pośrednictwem bezpośredniego przełożonego, pełnomocnika ochrony, który przeprowadza czynności wyjaśniające i określa sposób zabezpieczenia zgromadzonych w tych szafach lub pomieszczeniach materiałów.

§ 21.

1. Zabrania się wnoszenia do strefy ochronnej I lub strefy ochronnej II prywatnych urządzeń służących do przetwarzania obrazu i dźwięku.

2. W uzasadnionych przypadkach, za zgodą pełnomocnika ochrony dopuszcza się wnoszenie do strefy ochronnej I lub strefy ochronnej II urządzeń, o których mowa w ust. 1.

3. Procedurę uzyskiwania zgody, o której mowa w ust. 2, oraz zasady wnoszenia prywatnych urządzeń służących do przetwarzania obrazu i dźwięku do strefy ochronnej III określa plan ochrony.

§ 22.

Procedurę związaną z wnoszeniem i wynoszeniem ze stref ochronnych służbowych urządzeń służących do rejestracji obrazu, dźwięku, kopiowania oraz transmisji informacji określa plan ochrony.

§ 23.

Pomieszczenia służbowe, w których za zgodą pełnomocnika ochrony przechowywane są materiały i ewidencje niejawne oraz pieczęcie, zlokalizowane w obiektach SWW lub na terenie innych instytucji, niechronione całodobowo przez wewnętrzną służbę ochrony lub służbę dyżurną, należy zabezpieczyć dodatkowo systemami sygnalizacji włamania oraz systemem sygnalizacji pożarowej z zastrzeżeniem, iż muszą one w przypadkach zagrożenia zapewnić powiadomienie o alarmie osób wyznaczonych przez pełnomocnika ochrony.

§ 24.

1. Sprzątanie pomieszczeń kancelarii tajnych i innych pomieszczeń służących do przetwarzania informacji niejawnych, może odbywać się wyłącznie w obecności funkcjonariusza odpowiadającego za to pomieszczenie.

2. Na czas sprzątania funkcjonariusz, o którym mowa w ust. 1, zabezpiecza materiały niejawne w sposób uniemożliwiający przypadkowe ujawnienie ich treści osobom nieuprawnionym.

§ 25.

1. W terminie 2 lat od dnia wejścia w życie zarządzenia dostosowuje się kombinację środków bezpieczeństwa fizycznego oraz organizację stref ochronnych do wymagań określonych w zarządzeniu.

2. Certyfikaty, tabliczki znamionowe oraz poświadczenia, o których mowa w § 12 ust. 6, przyznane wyposażeniu i urządzeniom służącym ochronie informacji niejawnych, wydane przed dniem wejścia w życie zarządzenia, zachowują ważność.

Rozdział 4

Zasady rejestrowania, obiegu, kompletowania i niszczenia materiałów niejawnych

§ 26.

1. GKT prowadzi następujące urządzenia ewidencyjne:

1) rejestr dzienników ewidencji i teczek;

2) dziennik ewidencyjny – dla dokumentów oznaczonych wszystkimi klauzulami tajności;

3) książkę doręczeń przesyłek miejscowych;

4) wykaz przesyłek nadanych;

5) rejestr wydanych przedmiotów służący do ewidencjonowania wydanych nośników informacji oraz innych przedmiotów

– których wzory określają przepisy wydane na podstawie art. 47 ust. 1 pkt 11 ustawy.

2. GKT prowadzi również następujące urządzenia ewidencyjne:

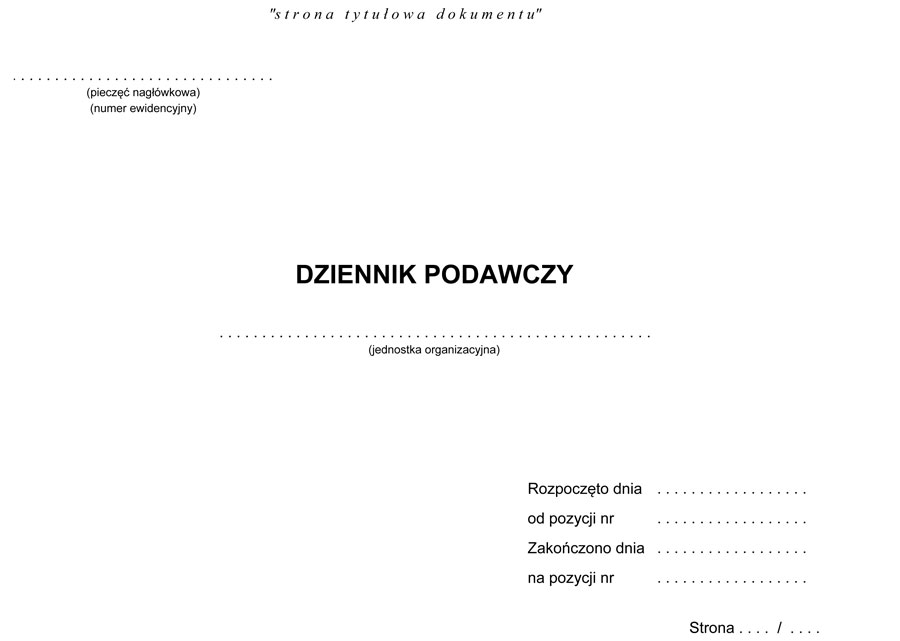

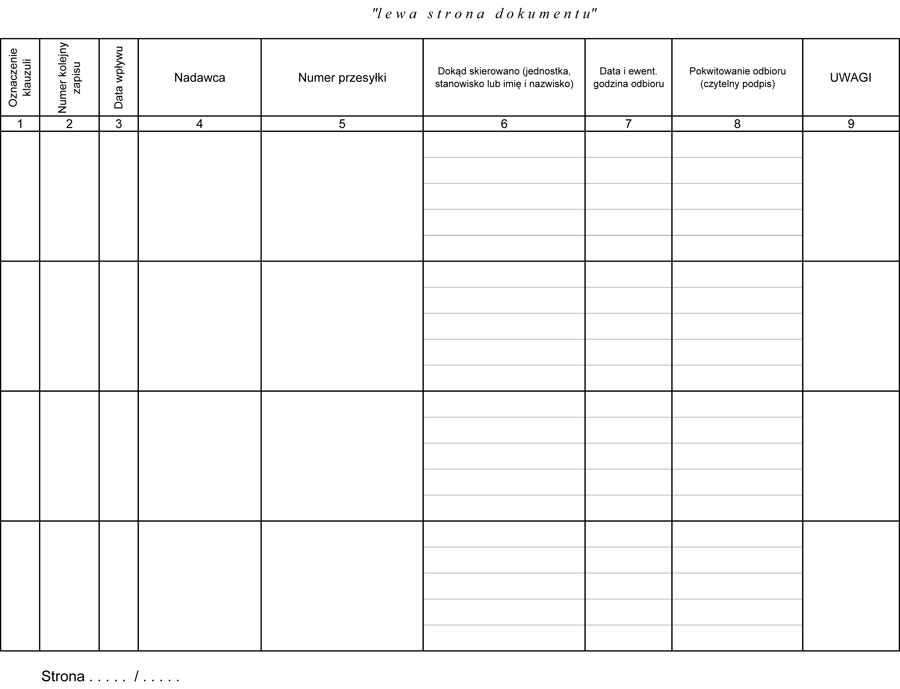

1) dziennik podawczy, którego wzór określa załącznik nr 4 – dla przesyłek oznaczonych wszystkimi klauzulami tajności;

2) książkę ewidencji pieczęci i stempli, której wzór określają przepisy w sprawie pieczęci i stempli oraz tablic urzędowych i informacyjnych używanych w SWW.

3. Oddziały kancelarii tajnych mogą prowadzić następujące urządzenia ewidencyjne:

1) dziennik ewidencyjny – dla dokumentów oznaczonych wszystkimi klauzulami tajności;

2) książkę doręczeń przesyłek miejscowych;

3) wykaz przesyłek nadanych;

4) rejestr wydanych przedmiotów służący do ewidencjonowania wydanych nośników informacji oraz innych przedmiotów;

5) dziennik podawczy.

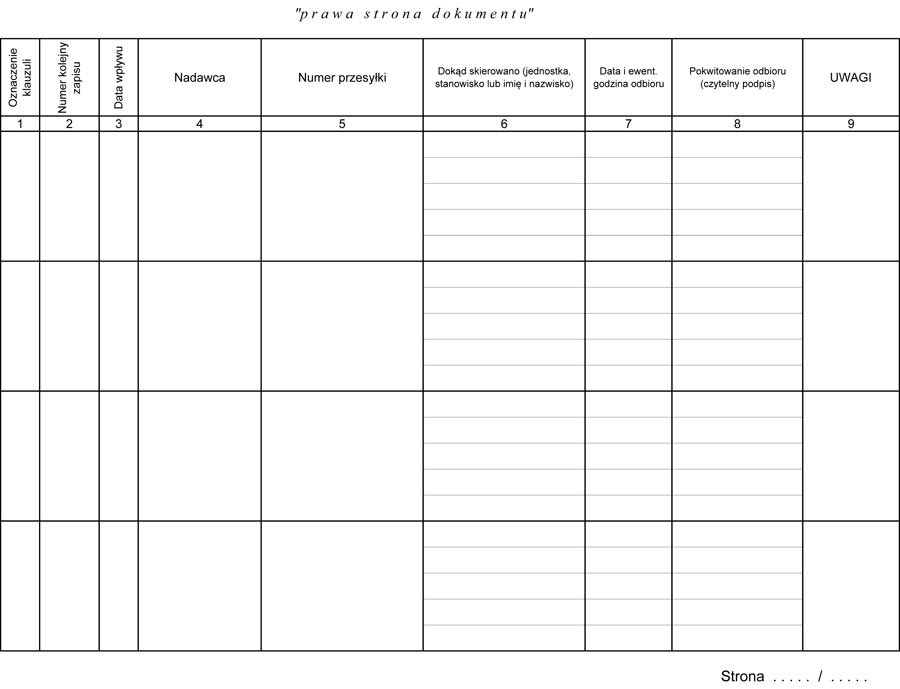

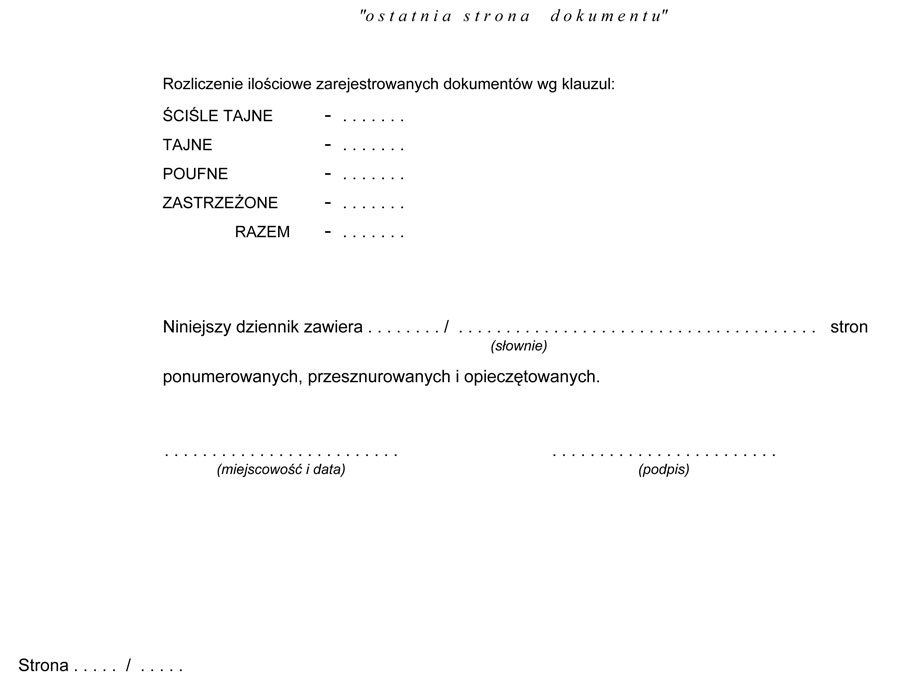

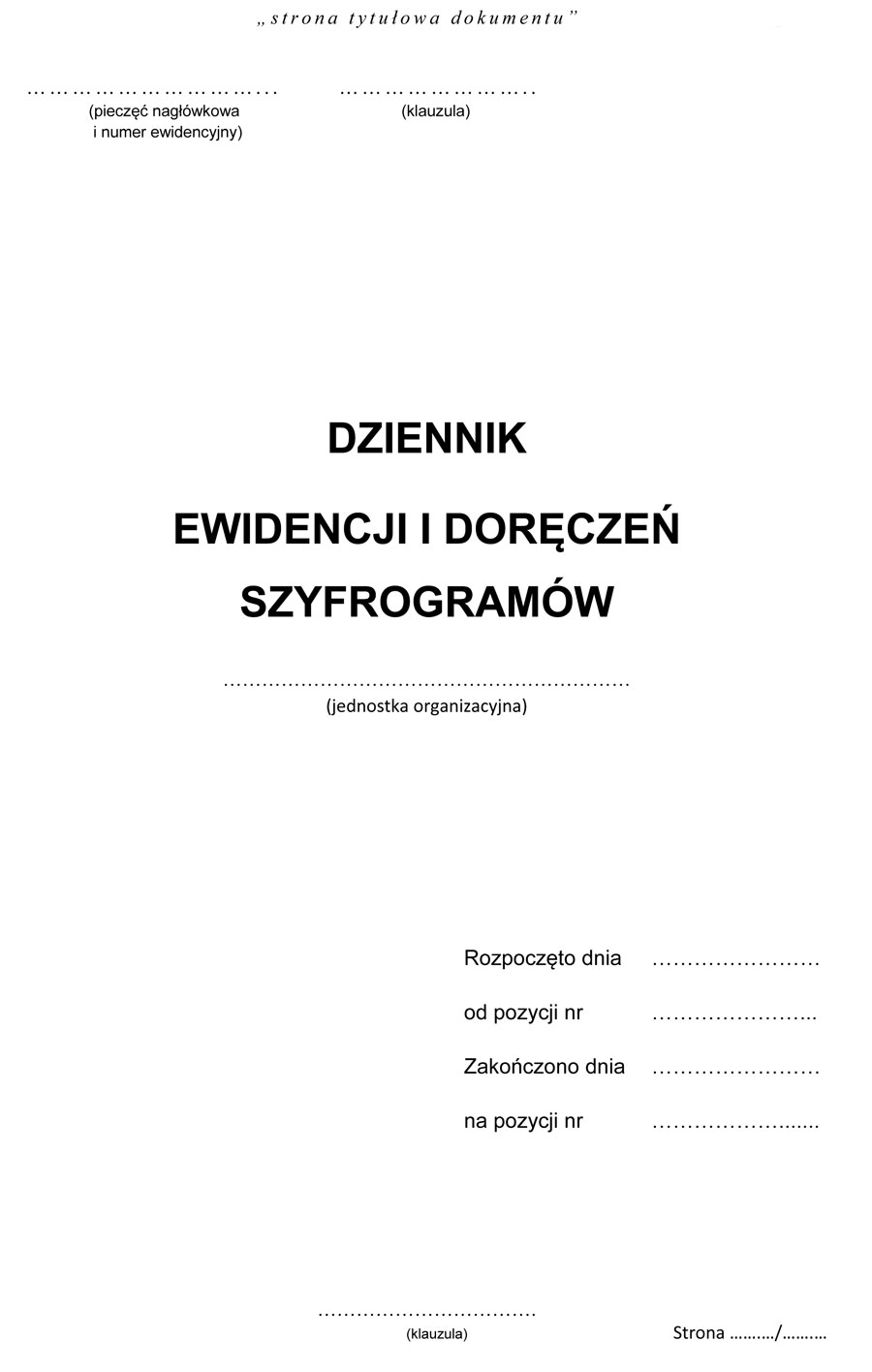

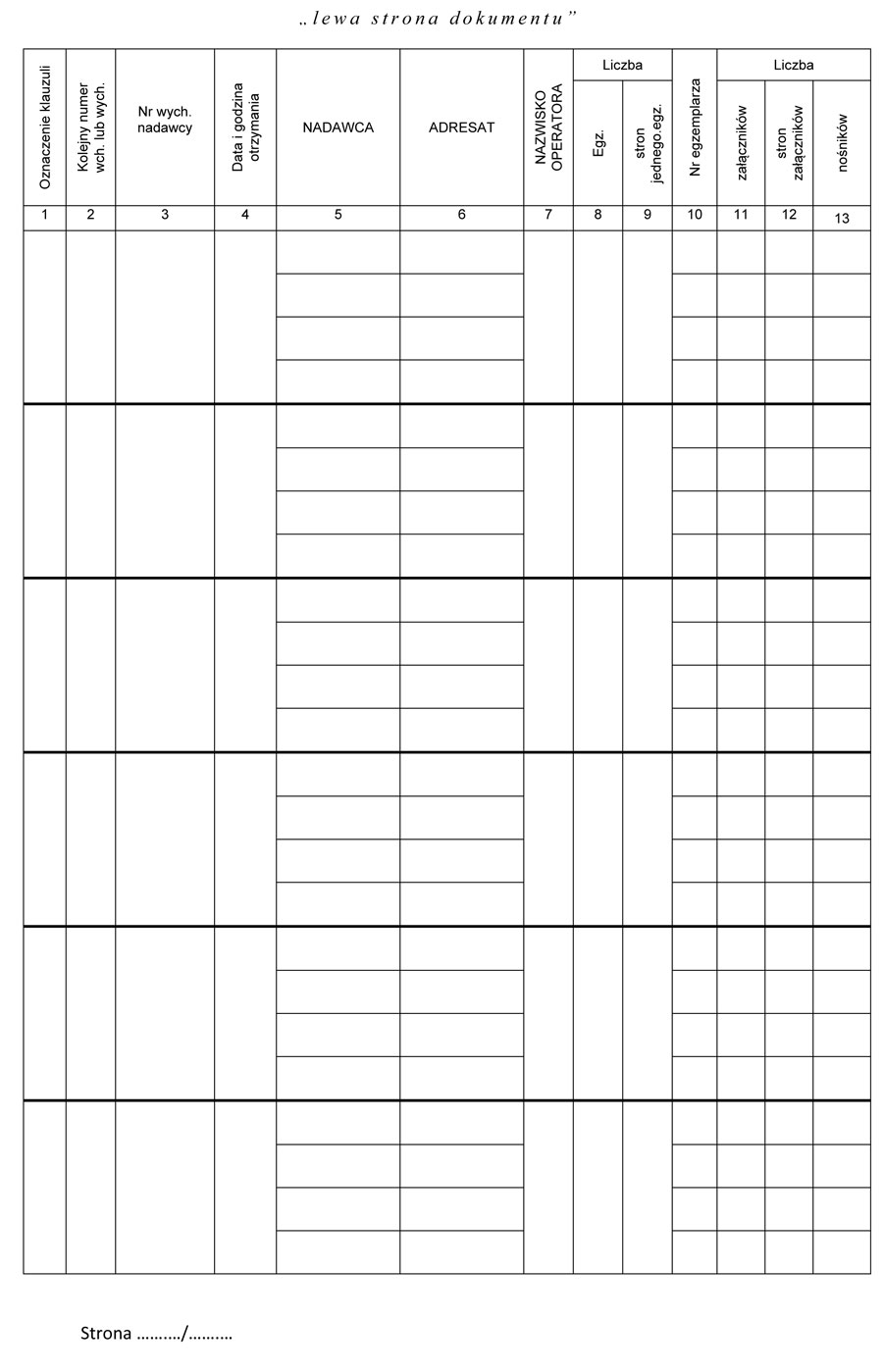

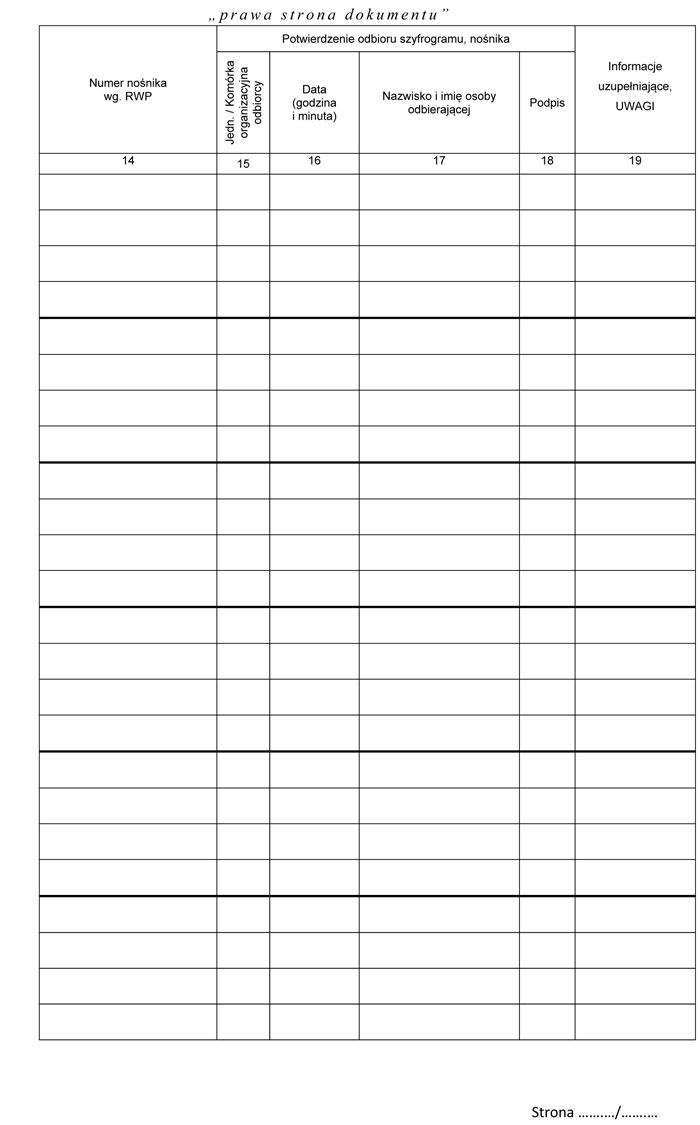

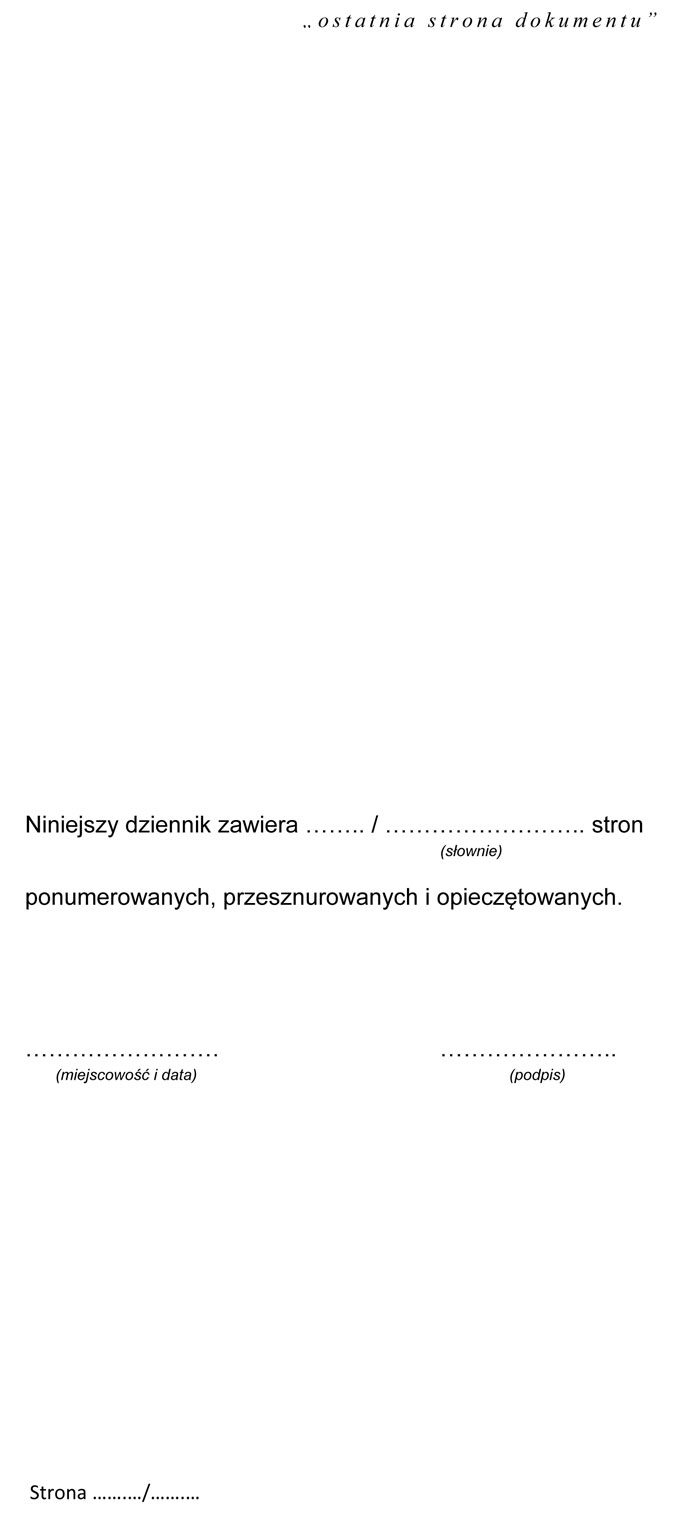

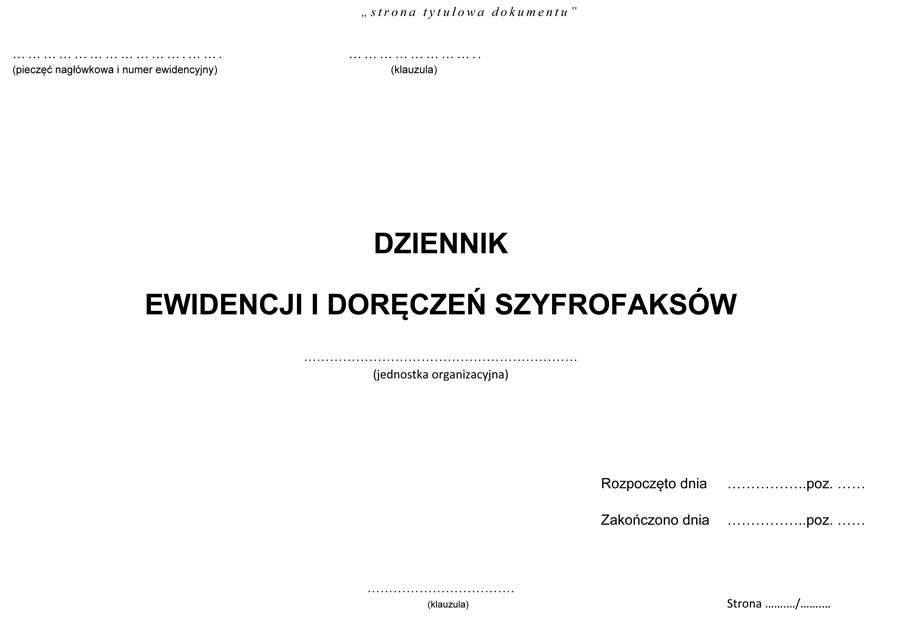

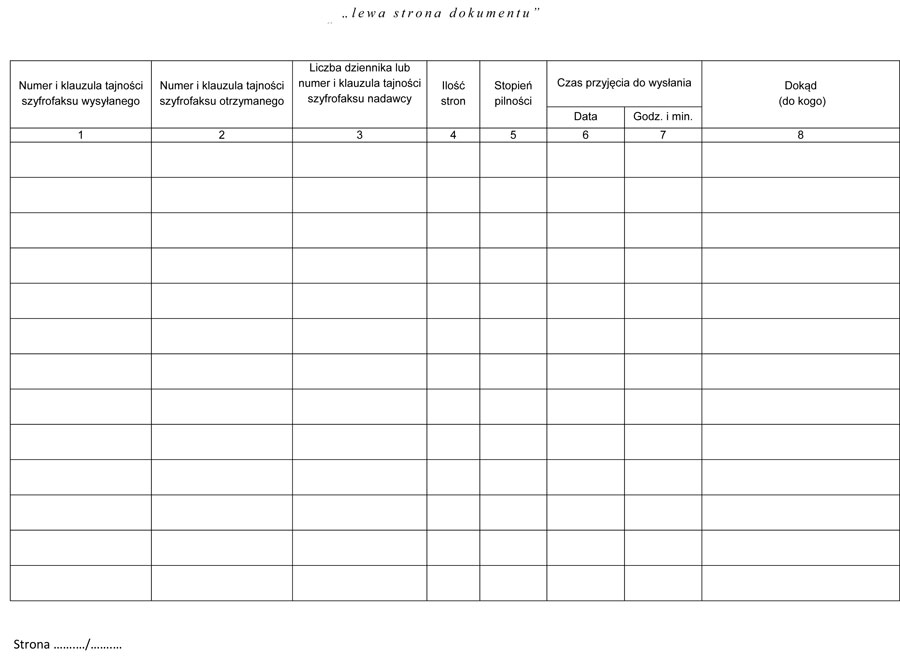

4. Stacja kryptograficzna prowadzi dziennik ewidencji i doręczeń szyfrogramów, którego wzór określa załącznik nr 5, dziennik ewidencji i doręczeń szyfrofaksów, którego wzór określa załącznik nr 6, oraz rejestr wydanych przedmiotów służący do ewidencjonowania wydanych nośników informacji oraz innych przedmiotów.

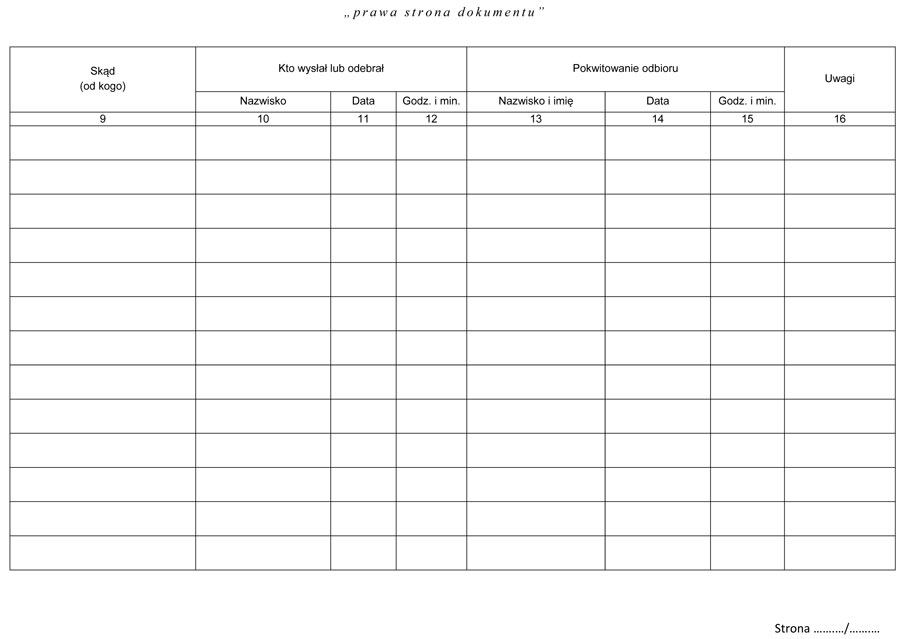

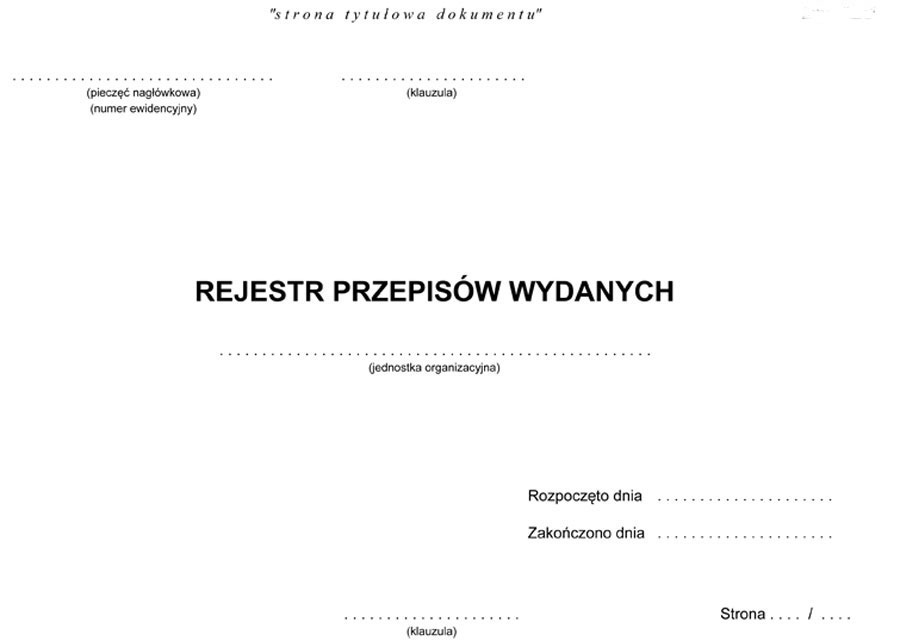

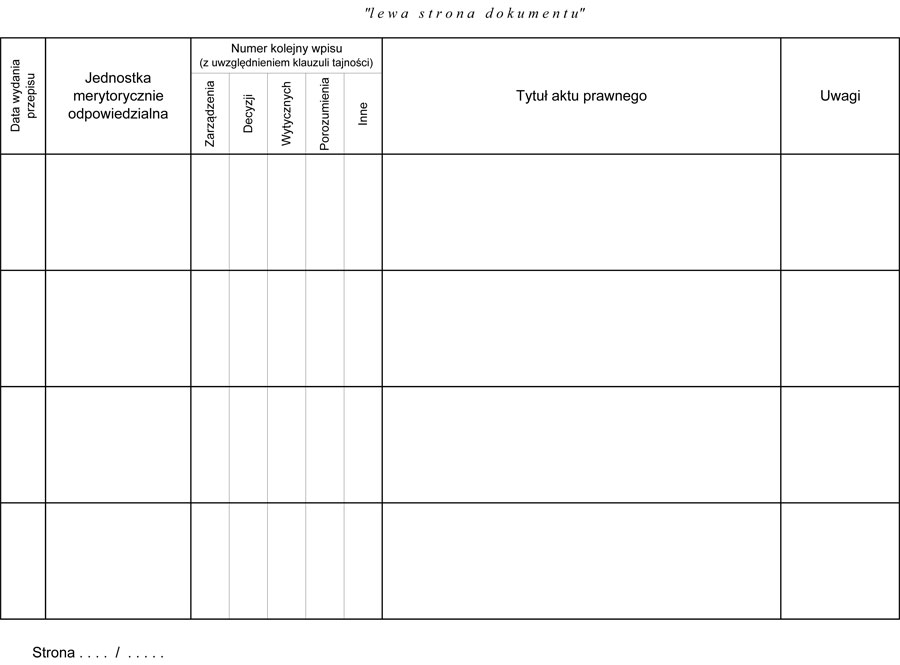

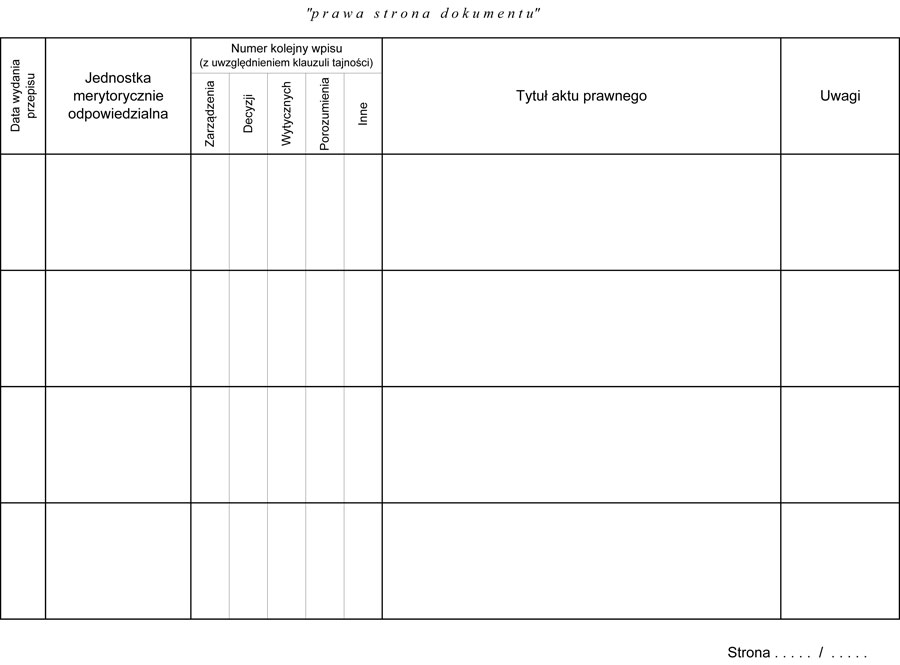

5. Biuro Prawne prowadzi rejestr przepisów wydanych przez Szefa SWW, którego wzór określa załącznik nr 7.

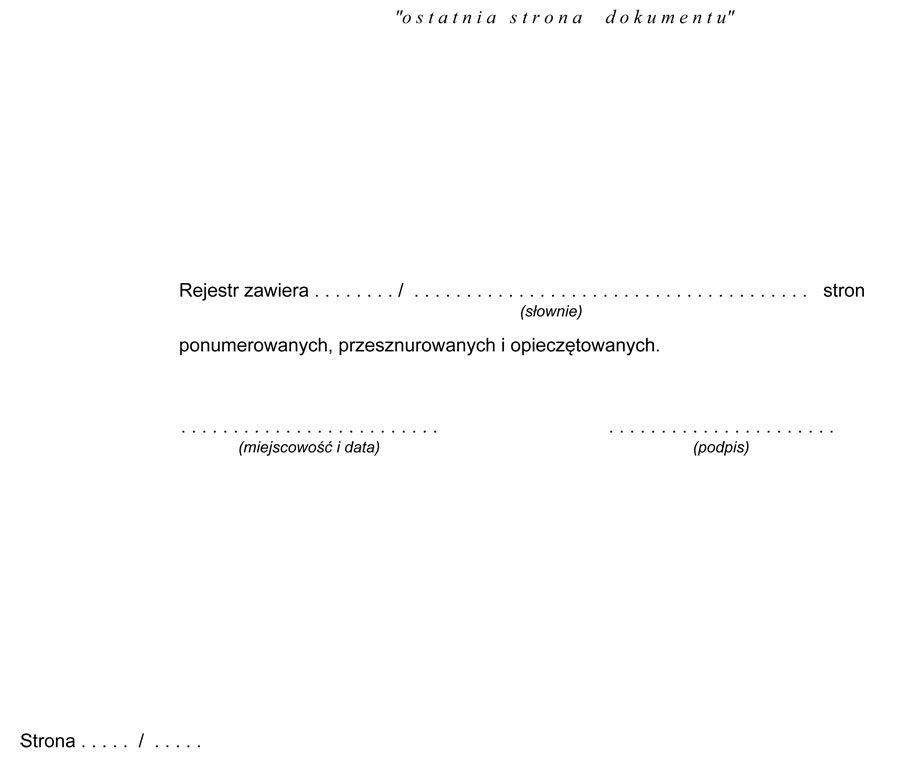

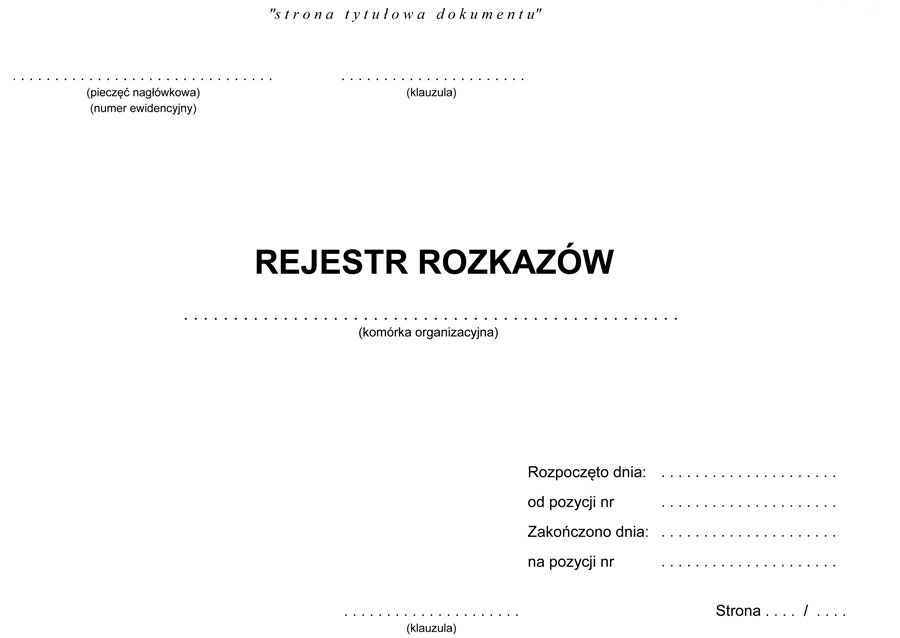

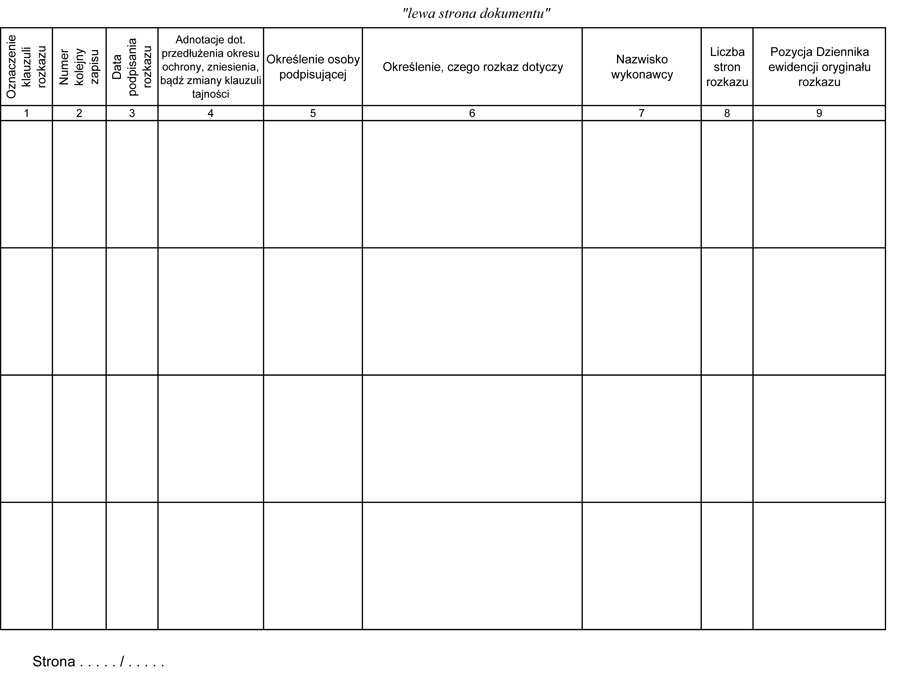

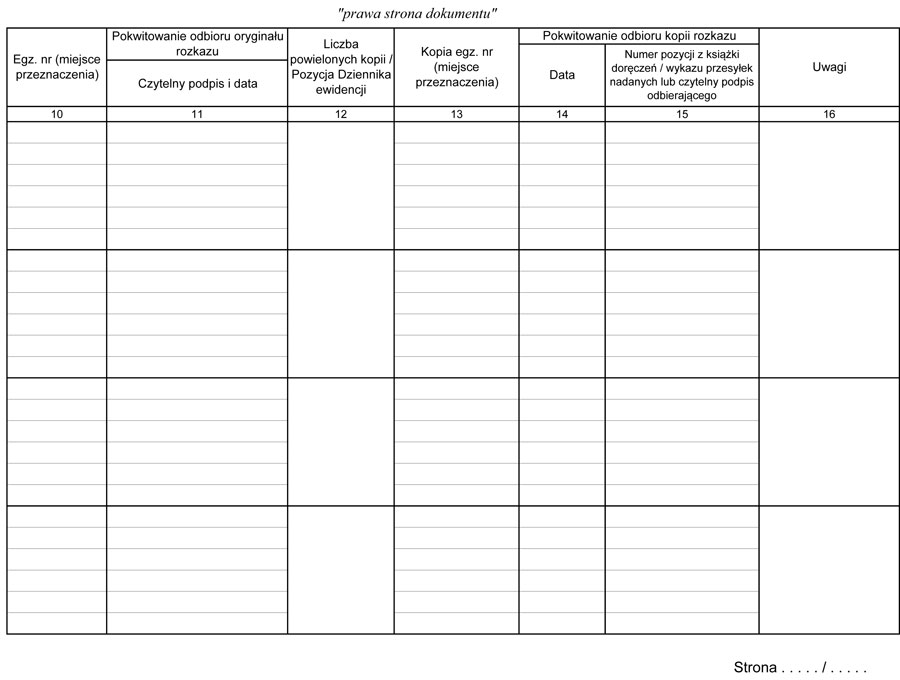

6. Biuro Kadr prowadzi rejestr rozkazów wydanych przez Szefa SWW lub przez dyrektora Biura Kadr z upoważnienia Szefa SWW, którego wzór określa załącznik nr 8.

7. Jednostki organizacyjne SWW mogą prowadzić rejestr przepisów wydanych przez kierownika jednostki, którego wzór określa załącznik nr 7.

§ 27.

1. Punkty kontroli, o których mowa w § 2 pkt 5 lit. a i b, w celu rejestrowania obiegu dokumentów niejawnych prowadzą dziennik podawczy do przesyłek oznaczonych wszystkimi klauzulami tajności.

2. Punkty kontroli, o których mowa w § 2 pkt 5 lit. c i d, w celu dokumentowania obiegu przesyłek prowadzą:

1) dziennik ewidencyjny – dla dokumentów oznaczonych wszystkimi klauzulami tajności;

2) książkę doręczeń przesyłek miejscowych.

3) rejestr wydanych przedmiotów służący do ewidencjonowania wydanych nośników informacji oraz innych przedmiotów;

3. Punkty kontroli, w przypadku gdy są jedynymi punktami kontroli w jednostce organizacyjnej SWW, prowadzą:

1) dziennik ewidencyjny – dla dokumentów oznaczonych wszystkimi klauzulami tajności;

2) książkę doręczeń przesyłek miejscowych;

3) rejestr wydanych przedmiotów służący do ewidencjonowania wydanych nośników informacji oraz innych przedmiotów

dla wszystkich komórek organizacyjnych i nie muszą prowadzić dzienników podawczych.

§ 28.

1. Na wniosek kierownika jednostki organizacyjnej SWW, za zgodą pełnomocnika ochrony, oddziały kancelarii lub punkty kontroli mogą prowadzić w poszczególnych komórkach organizacyjnych jednostki organizacyjnej SWW dodatkowe:

1) dzienniki podawcze;

2) dzienniki ewidencyjne;

3) rejestry wydanych przedmiotów;

4) inne ewidencje.

2. Wniosek, o którym mowa w ust. 1, sporządza się na piśmie w egzemplarzu pojedynczym wraz z uzasadnieniem. Wniosek przechowywany jest w GKT.

3. W przypadku ćwiczeń, organizowanych przez kierownika jednostki organizacyjnej SWW, z wykorzystaniem ćwiczebnych materiałów, za zgodą pełnomocnika ochrony mogą zostać wydane na czas ćwiczeń odrębne ewidencje niezbędne do prowadzenia ćwiczeń na zasadach określonych przez kierownika jednostki organizacyjnej SWW.

4. Po zakończeniu ćwiczeń ewidencje i materiały mogą zostać zniszczone przez organizatora ćwiczeń we własnym zakresie.

5. W przypadku ćwiczeń z wykorzystaniem ćwiczebnych materiałów, organizowanych przez Centrum Kształcenia, zgoda pełnomocnika ochrony, o której mowa w ust. 3, nie jest wymagana.

§ 29.

1. W celu rejestrowania przesyłek wpływających po godzinach pracy kancelarii tajnych, funkcjonariusz pełniący obowiązki oficera dyżurnego może prowadzić dziennik podawczy.

2. W celu rejestrowania przesyłek wpływających do Operacyjnego Centrum Monitoringu, po godzinach służby GKT, funkcjonariusz pełniący służbę oficera operacyjnego może prowadzić dziennik podawczy.

3. Oficer dyżurny i oficer operacyjny, przyjmują przesyłki, każdy według swojej właściwości.

§ 30.

1. W rejestrze dzienników ewidencji i teczek GKT rejestruje wszystkie urządzenia ewidencyjne dla potrzeb kancelarii tajnych oraz punktów kontroli.

2. Numer ewidencyjny dokumentu zarejestrowanego w rejestrze dzienników ewidencji i teczek składa się z sygnatury GKT, symbolu klauzuli tajności, pozycji zapisu w rejestrze dzienników ewidencji i teczek, łamanej przez rok kalendarzowy, w którym dokument zarejestrowano.

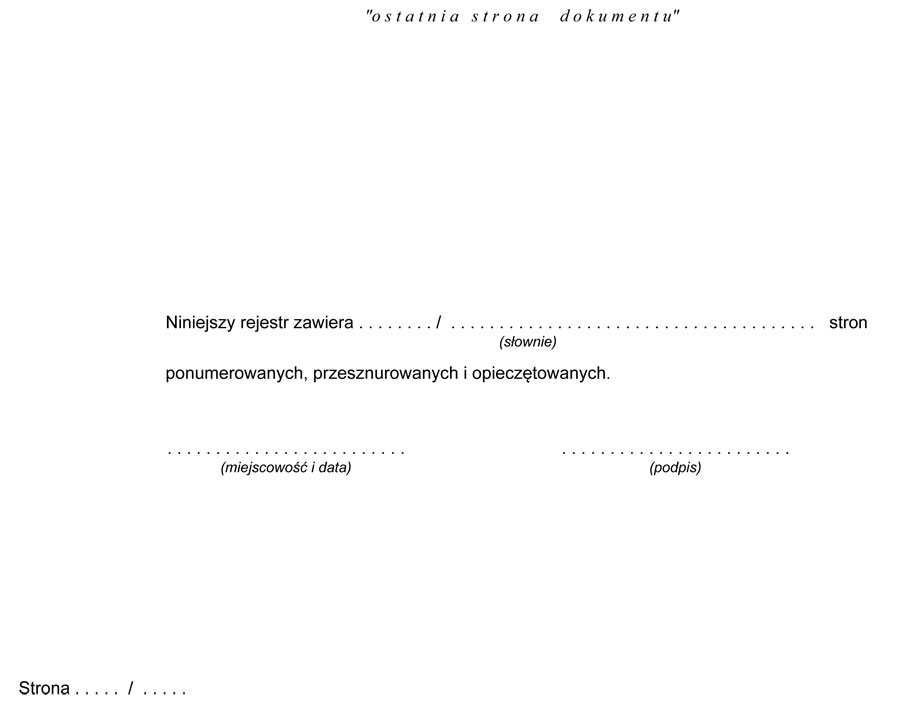

3. Wszystkie urządzenia ewidencyjne, o których mowa w § 26 i § 27 funkcjonariusze odpowiedzialni za ich prowadzenie, oznaczają odpowiednią klauzulą tajności, opisują, przeszywają, ich strony numerują, a następnie opieczętowują w GKT.

4. Wszystkie urządzenia ewidencyjne, o których mowa w § 26–28, jak również inne urządzenia ewidencyjne znajdujące się w dyspozycji funkcjonariuszy, powinny być prowadzone w sposób dający pełną i dokładną informację o każdym zarejestrowanym w nich dokumencie od momentu rejestracji, poprzez udostępnianie, odesłanie do wskazanego adresata, zniszczenie lub przerejestrowanie do innej ewidencji, aż do ostatecznego zdjęcia z obciążenia ewidencyjnego rejestru tego dokumentu, a następnie złożenia rejestru do archiwum lub zniszczenia zgodnie z jednolitym rzeczowym wykazem akt SWW.

5. Urządzenia ewidencyjne wydane przez GKT mogą zostać, po ich zakończeniu, złożone do archiwum lub wybrakowane. O powyższym należy poinformować niezwłocznie kierownika GKT celem zdjęcia ich z ewidencji.

§ 31.

1. W dzienniku ewidencyjnym rejestruje się dokumenty otrzymywane i wysyłane oraz wytworzone na potrzeby wewnętrzne jednostki organizacyjnej SWW lub komórki organizacyjnej, jak również załączniki odłączone od pism przewodnich.

2. Dopuszcza się rejestrowanie w jednym dzienniku ewidencyjnym dokumentów otrzymywanych i wysyłanych.

3. Dziennik ewidencyjny prowadzi się do całkowitego wykorzystania wszystkich kart. Po wykorzystaniu wszystkich stron dziennika ewidencyjnego, zakłada się następny tom i zachowuje ciągłość dotychczasowej numeracji.

§ 32.

1. W wykazie przesyłek nadanych wpisuje się przesyłki pocztowe przekazywane przewoźnikowi lub adresatowi, jeżeli są dostarczane bezpośrednio przez przedstawiciela nadawcy albo adresata.

2. Wykazów przesyłek nadanych nie ewidencjonuje się w żadnym urządzeniu ewidencyjnym. Wykazom nadaje się kolejne numery, zaczynając numerowanie w każdym roku kalendarzowym od cyfry „1”.

3. Przewoźnik potwierdza przyjęcie przesyłek do przekazania na dwóch egzemplarzach wykazu, o którym mowa w ust. 1, zapisem liczbowym i słownym o ilości przyjętych przesyłek oraz uwierzytelnia podpisem i odciskiem pieczęci „Do pakietów”, przy czym jeden egzemplarz wykazu pozostaje w kancelarii tajnej nadawcy, a drugi jest przeznaczony dla przewoźnika.

4. W przypadku przekazania przez kancelarię tajną materiałów niejawnych bezpośrednio upoważnionemu przedstawicielowi adresata, potwierdza on odbiór przesyłki podpisem i odciskiem pieczęci „Do pakietów” na drugim egzemplarzu wykazu przesyłek nadanych, przeznaczonym dla kancelarii tajnej nadawcy.

5. Jeżeli przesyłki są doręczane adresatowi przez upoważnionego przedstawiciela nadawcy, kierownik kancelarii tajnej sporządza wykaz przesyłek nadanych w trzech egzemplarzach, z których:

1) pierwszy egzemplarz, po pokwitowaniu przyjęcia przesyłki przez kierownika kancelarii tajnej adresata, osoba doręczająca zwraca do kancelarii tajnej nadawcy;

2) drugi egzemplarz, osoba doręczająca przekazuje wraz z przesyłką kierownikowi kancelarii tajnej adresata;

3) trzeci egzemplarz, zawierający pokwitowanie odbioru przesyłki przez osobę doręczającą, przechowuje się w kancelarii tajnej nadawcy i niszczy bezpośrednio po otrzymaniu egzemplarza, o którym mowa w pkt 1.

6. Kancelaria tajna potwierdza przyjęcie przesyłek od przewoźnika na dwóch egzemplarzach wykazu przesyłek wydanych, przy czym jeden egzemplarz wykazu pozostaje u przewoźnika, a drugi jest przeznaczony dla kancelarii tajnej.

7. Kancelaria tajna przechowuje wykazy, o których mowa w ust. 1 i 6, przez okres dwóch lat.

§ 33.

1. W książce doręczeń przesyłek miejscowych rejestruje się fakt doręczenia materiałów do kancelarii tajnej adresata, w tym samym kompleksie, bezpośrednio przez personel kancelarii tajnej nadawcy.

2. Kierownik kancelarii tajnej adresata potwierdza odbiór materiałów podpisem w odpowiedniej rubryce książki doręczeń oraz uwierzytelnionym odciskiem pieczęci „Do pakietów” lub „Do pokwitowań”.

§ 34.

1. Udostępnienie dokumentu niejawnego może nastąpić tylko na pisemne, umieszczone na tym dokumencie polecenie kierownika jednostki organizacyjnej SWW, jego zastępcy lub bezpośredniego przełożonego funkcjonariusza, na którego stanie ewidencyjnym dany dokument się znajduje.

2. Fakt zapoznania się z dokumentem niejawnym potwierdza się, czytelnym podpisem i datą, na tym dokumencie albo w karcie zapoznania się z dokumentem, której wzór określają przepisy wydane na podstawie art. 47 ust. 1 pkt 10 ustawy.

3. Kart zapoznania się z dokumentem nie zakłada się dla urządzeń ewidencyjnych, notatników oraz brudnopisów dokumentów, o których mowa w ust. 1.

4. Kartę zapoznania się z dokumentem przesyła się, archiwizuje lub brakuje wraz z dokumentem, którego dotyczy.

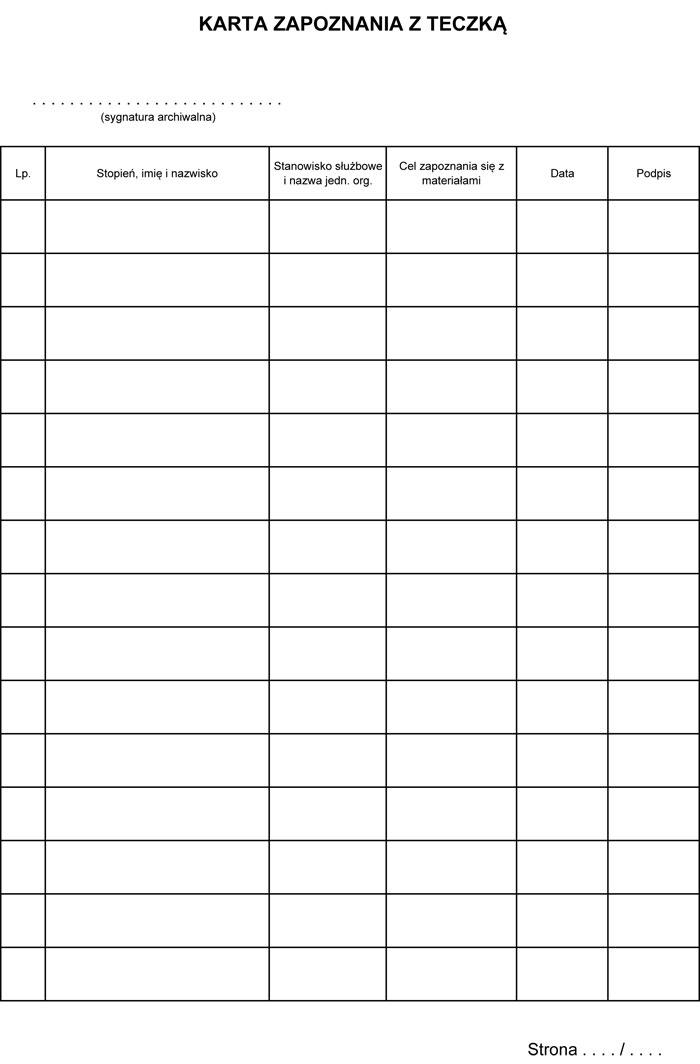

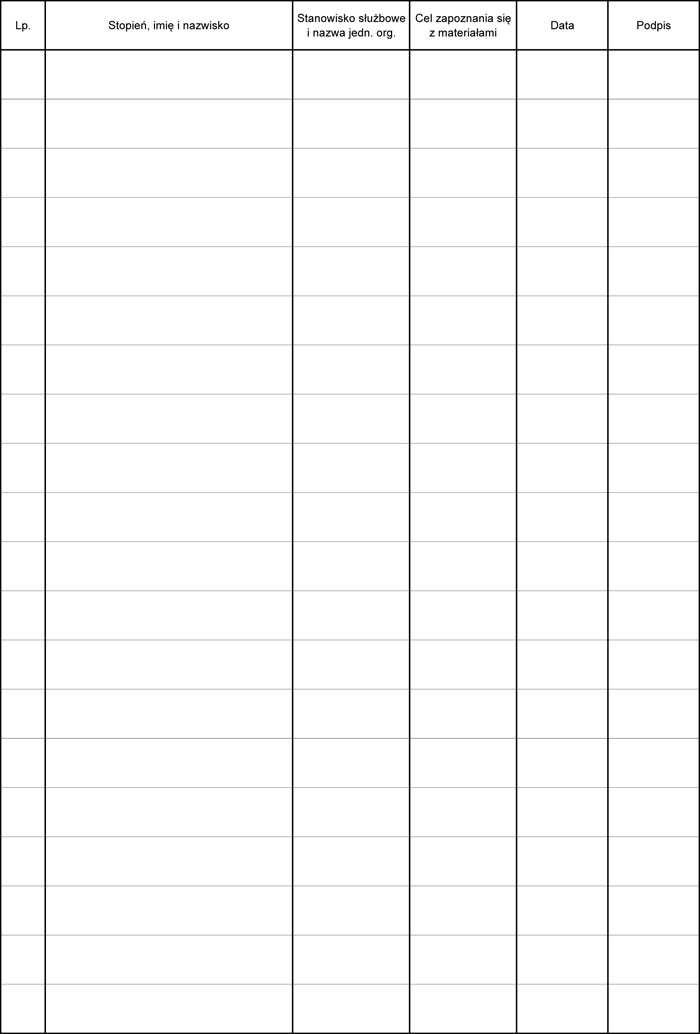

5. Zapoznanie się z materiałami zgromadzonymi w Archiwum SWW, dokumentacją kartoteczną i ewidencyjną oraz dokumentami niejawnymi w:

1) procedurach operacyjnych;

2) aktach osobowych;

3) aktach postępowania sprawdzającego;

4) trwale oprawionych książkach, broszurach, reprodukcjach lub innych zbiorach dokumentów – odnotowuje się na karcie zapoznania z teczką, której wzór określa załącznik nr 9.

§ 35.

1. Do elektronicznych nośników informacji zawierających dane niejawne przekazywanych poza SWW dołącza się metrykę elektronicznego nośnika informacji, której wzór określa załącznik nr 10.

2. W metryce umieszcza się dane dotyczące informacji niejawnych zapisanych na nośniku.

3. Funkcjonariusz, na którego stanie pozostaje nośnik, zakłada i rejestruje metrykę w kancelarii tajnej lub punkcie kontroli, w którym zarejestrowano nośnik w rejestrze wydanych przedmiotów.

4. Metryki nie zakłada się dla nośników przeznaczonych do użytku bieżącego wykonawców oraz w przypadku ich przekazywania służbie partnerskiej obcego państwa.

§ 36.

1. Kancelaria tajna oraz punkty kontroli przekazują materiały zawierające informacje niejawne oznaczone klauzulą „Poufne” lub wyższą wyłącznie wykonawcom posiadającym stosowne poświadczenia bezpieczeństwa albo pisemną zgodę osoby wymienionej w art. 34 ust. 5 i 9 ustawy, których pomieszczenia są zlokalizowane w strefie ochronnej I i strefie ochronnej II oraz wyposażone są w urządzenia do przechowywania dokumentów, o których mowa w § 13 ust. 1 pkt 1 albo ust. 2, za pokwitowaniem w dzienniku ewidencyjnym lub innym urządzeniu ewidencyjnym, z zastrzeżeniem ust. 4.

2. Kancelaria tajna lub punkt kontroli udostępniają lub przekazują materiały niejawne osobom, o których mowa w ust. 1, na podstawie zamieszczonej na materiale dekretacji kierownika jednostki organizacyjnej SWW, kierownika komórki organizacyjnej albo osoby upoważnionej przez kierownika jednostki organizacyjnej SWW do dekretowania dokumentów.

3. Urządzenia do przechowywania materiałów, o których mowa w § 13 ust. 1 pkt 1 oraz ust. 2, mogą być wykorzystywane wyłącznie przez jednego wykonawcę, chyba że konstrukcja urządzenia pozwala na fizyczne oddzielenie posiadanych przez wykonawców materiałów oraz zamknięcie ich w odrębnych skrytkach lub zostaną spełnione wymogi, o których mowa w § 16.

4. Zezwala się na udostępnienie materiałów niejawnych oznaczonych klauzulą „Poufne” lub „Tajne” wykonawcom nieposiadającym urządzeń, o których mowa w § 13 ust. 1 pkt 1 oraz ust. 2, jeżeli spełniają oni pozostałe warunki określone w ust. 1.

5. Wykonawca, któremu udostępniono materiały niejawne na zasadach określonych w ust. 4, ma obowiązek zachowania środków bezpieczeństwa uniemożliwiających dostęp do tych materiałów przez osoby nieuprawnione oraz zwrócić je do kancelarii tajnej przed zakończeniem dnia pracy.

6. Wykonawcom, których pomieszczenia służbowe znajdują się w strefie ochronnej III, materiały niejawne oznaczone klauzulą „Poufne” lub wyższą udostępnia się w kancelarii tajnej.

§ 37.

Dokumenty ostatecznie załatwionych spraw, zawierające informacje niejawne, otrzymane i wytworzone w jednostce organizacyjnej SWW podlegają:

1) skompletowaniu w teczki akt i przekazaniu do Archiwum SWW zgodnie z odrębnymi przepisami;

2) zwrotowi do nadawcy, jeżeli określił on taki sposób postępowania z przesłanymi materiałami;

3) brakowaniu, a następnie niszczeniu na zasadach określonych w odrębnych przepisach.

§ 38.

1. Fakt zniszczenia dokumentu potwierdza się w protokole zniszczenia, który zawiera w szczególności:

1) datę i miejsce zniszczenia dokumentów;

2) numer zezwolenia na zniszczenie dokumentów;

3) imienny skład komisji niszczącej dokumenty;

4) wykaz zniszczonych dokumentów.

2. Protokół, o którym mowa w ust. 1, stanowi dla kierownika kancelarii tajnej lub funkcjonariusza punktu kontroli podstawę do zdjęcia z ewidencji wyszczególnionych w nim dokumentów, poprzez naniesienie w odpowiednim urządzeniu ewidencyjnym adnotacji o treści: „Protokół zniszczenia nr ... z dnia ..., poz. nr ...”, oraz uwierzytelnienie wpisu wpisaniem daty i podpisem.

3. Protokół, o którym mowa w ust. 1, jest przechowywany w kancelarii tajnej lub w punkcie kontroli jednostki organizacyjnej SWW albo komórki organizacyjnej.

4. Dokument uważa się za ostatecznie zniszczony, jeżeli został pocięty na paski o wymiarach maksymalnych 1,5 x 25 mm lub odpowiadającej im powierzchni o innych wymiarach, albo zmielony na miał papierowy.

5. Procedury niszczenia elektronicznych nośników informacji oraz informacji utrwalonych na tych nośnikach określają odrębne przepisy.

6. Zabrania się wywożenia częściowo zniszczonych dokumentów niejawnych oraz kopert i innych opakowań, w których otrzymano dokumenty niejawne, na wysypiska śmieci.

§ 39.

1. Do zadań funkcjonariusza pełniącego służbę w GKT należy:

1) przyjmowanie i przekazywanie przesyłek do kancelarii tajnej, punktów kontroli, kancelarii tajnych innych podmiotów, a także Centrum Wsparcia Teleinformatycznego Sił Zbrojnych;

2) sprawdzanie poprawności zapakowania i oznaczenia koperty zewnętrznej i wewnętrznej przesyłki; w przypadku stwierdzenia naruszenia zabezpieczeń przesyłki – powiadomienie kancelarii tajnej nadawcy i podjęcie czynności wyjaśniających;

3) pakowanie w koperty zewnętrzne przesyłek nadawanych poza strefę bezpieczeństwa, otwieranie kopert zewnętrznych przesyłek wpływających;

4) rejestrowanie przesyłek;

5) rejestrowanie prowadzonych ewidencji w rejestrze dzienników ewidencji i teczek oraz ich wydawanie kancelarii tajnej, punktom kontroli i innym użytkownikom.

2. Do zadań funkcjonariusza pełniącego służbę w oddziale kancelarii należy przyjmowanie i przekazywanie przesyłek do GKT i obsługiwanych punktów kontroli, a także wykonywanie czynności, o których mowa w ust. 1 pkt 2–4.

3. W kancelariach tajnych nie otwiera się kopert wewnętrznych, chyba że przesyłka została zadekretowana na kierownika kancelarii tajnej, kopertę taką może otworzyć kierownik kancelarii tajnej.

§ 40.

1. W kancelarii tajnej każdą przesyłkę rejestruje się pod kolejną pozycją w dzienniku podawczym poprzedzając ją cyfrowym lub literowym oznaczeniem klauzuli tajności, a następnie oznacza się pieczęcią wpływu, w obrębie której wpisuje się datę wpływu oraz numer pozycji z dziennika podawczego. W przypadku przesyłania w jednej kopercie więcej niż jednej pozycji dziennika ewidencyjnego, przesyłce nadaje się jeden numer dziennika podawczego z wyszczególnieniem w dzienniku podawczym wszystkich numerów znajdujących się na opakowaniu przesyłki.

2. W kancelariach tajnych wydaje się, zgodnie z właściwościami, przesyłki kancelariom tajnym i punktom kontroli adresatów, za pokwitowaniem w dzienniku podawczym.

§ 41.

1. Funkcjonariusz pełniący służbę w stacji kryptograficznej rejestruje wysyłane i przyjmowane szyfrogramy w dzienniku ewidencji i doręczeń szyfrogramów.

2. Stacja kryptograficzna przekazuje do punktu kontroli albo KTM, zgodnie z właściwością, szyfrogramy przychodzące za pokwitowaniem w dzienniku ewidencji i doręczeń szyfrogramów.

3. Punkty kontroli albo KTM przekazują szyfrogramy wychodzące do stacji kryptograficznej, za pokwitowaniem w książce doręczeń przesyłek miejscowych.

4. Szyfrogramy wychodzące, po wysłaniu, stacja kryptograficzna przekazuje do punktu kontroli albo KTM nadawcy, za pokwitowaniem w dzienniku ewidencji i doręczeń szyfrogramów.

5. W przypadkach uzasadnionych potrzebami służby, stacja kryptograficzna może przekazać otrzymany szyfrogram bezpośrednio adresatowi, z pominięciem właściwego punktu kontroli, za pokwitowaniem w dzienniku ewidencji i doręczeń szyfrogramów.

6. W przypadku przekazania szyfrogramu w trybie, o którym mowa w ust. 5, nie później, niż na koniec danego miesiąca, stacja kryptograficzna przekazuje właściwemu punktowi kontroli pisemną informację na temat szyfrogramów przekazanych w tym trybie, z podaniem informacji o nadawcy szyfrogramu, numerze z dziennika ewidencji i doręczeń szyfrogramów oraz numerze ewidencyjnym szyfrogramu nadanym przez nadawcę.

7. Ustępy 1–6 stosuje się do szyfrofaksów, z tym że w miejsce dziennika ewidencji i doręczeń szyfrogramów wykorzystuje się dziennik ewidencji i doręczeń szyfrofaksów.

8. Szczegółowy obieg szyfrogramów i szyfrofaksów w SWW mogą określać odrębne przepisy.

§ 42.

1. Do zadań funkcjonariusza pełniącego służbę w punkcie kontroli należy:

1) przyjmowanie i przekazywanie przesyłek do kancelarii tajnej i punktów kontroli w ramach jednostki organizacyjnej SWW;

2) rejestrowanie przesyłek;

3) wydawanie przesyłek do dekretacji;

4) przekazywanie przesyłek od funkcjonariusza dokonującego dekretacji do adresata.

2. W punkcie kontroli można przechowywać przesyłki, do czasu ich wydania adresatowi określonemu w dekretacji.

3. W punkcie kontroli nie otwiera się kopert wewnętrznych, chyba że przesyłka została zadekretowana na funkcjonariusza punktu kontroli.

4. Przekazywanie materiałów niejawnych do kancelarii tajnej i między punktami kontroli w ramach jednostki organizacyjnej SWW, odbywa się za pokwitowaniem w książce doręczeń przesyłek miejscowych lub za wykazem przesyłek nadanych.

5. Przekazywanie zakopertowanych przesyłek, między punktami kontroli w ramach jednostki organizacyjnej SWW, może odbywać się z wyłączeniem kancelarii tajnej, za pokwitowaniem w książce doręczeń przesyłek miejscowych lub za wykazem przesyłek nadanych.

§ 43.

1. Funkcjonariusz pełniący służbę w punkcie kontroli, o którym mowa w § 2 pkt 5 lit. a i b, otrzymane z kancelarii tajnej przesyłki:

1) rejestruje pod kolejną pozycją w dzienniku podawczym, poprzedzając ją cyfrowym lub literowym oznaczeniem klauzuli tajności, a następnie oznacza na kopercie przesyłki, pieczęcią wpływu, w obrębie której wpisuje datę wpływu oraz numer pozycji z dziennika podawczego;

2) przekazuje przesyłkę właściwemu przełożonemu do dekretacji;

3) po zadekretowaniu przesyłki przekazuje ją, za pokwitowaniem zgodnie z naniesioną dekretacją.

2. Właściwy przełożony, po zadekretowaniu a następnie zaklejeniu lub przeszyciu przesyłki zwracają do punktu kontroli.

3. Funkcjonariusz, o którym mowa w ust. 1, jest obowiązany raz w tygodniu sprawdzić stan faktyczny przesyłek przekazanych do dekretacji Szefowi SWW lub jego zastępcom, kierownikowi jednostki organizacyjnej SWW lub jego zastępcom.

4. Każde dalsze przekazywanie przesyłki odbywa się wyłącznie za pośrednictwem punktu kontroli.

§ 44.

1. Funkcjonariusz pełniący służbę w punkcie kontroli, jeżeli został mu wydany dziennik ewidencyjny wychodzące przesyłki:

1) w obecności nadawcy, rejestruje pod kolejną pozycją we właściwym dzienniku ewidencyjnym, poprzedzając ją oznaczeniem klauzuli tajności i kopertuje;

2) na kopercie umieszcza:

a) numer ewidencyjny, klauzulę tajności i ewentualne dodatkowe oznaczenia,

b) określenie adresata,

c) imię, nazwisko i podpis osoby kopertującej lub numer identyfikacyjny osoby kopertującej i jej podpis;

3) przekazuje za pokwitowaniem w książce doręczeń przesyłek miejscowych lub za wykazem przesyłek nadanych do kancelarii tajnej wraz z przygotowaną i otwartą kopertą zewnętrzną, z zastrzeżeniem § 42 ust. 5.

2. W obrębie jednego obiektu SWW dopuszczalne jest przesyłanie materiałów w pojedynczej kopercie.

3. W jednej kopercie wewnętrznej może znajdować się materiał zarejestrowany wyłącznie pod jedną pozycją dziennika ewidencji, z zastrzeżeniem ust. 5.

4. W kopercie zewnętrznej może znajdować się tylko jedna przesyłka zapakowana w kopertę wewnętrzną.

5. W uzasadnionych przypadkach, po uzgodnieniu z odbiorcą, dopuszcza się, przesyłanie w jednej kopercie wewnętrznej większej ilości materiałów oznaczonych taką samą klauzulą, zarejestrowanych pod więcej niż jedną pozycją dziennika ewidencyjnego.

6. W przypadkach, o których mowa w ust. 5, na kopercie wewnętrznej umieszcza się wszystkie numery materiałów, pod którymi zostały one zarejestrowane w dzienniku ewidencyjnym.

§ 45.

1. Funkcjonariusz pełniący służbę w punkcie kontroli, jeżeli został mu wydany dziennik ewidencyjny, wpływające przesyłki:

1) rejestruje pod kolejną pozycją właściwego dziennika ewidencyjnego;

2) oznacza na kopercie przesyłki, pieczęcią wpływu, w obrębie której wpisuje datę oraz numer pozycji dziennika ewidencyjnego;

3) przekazuje do dekretacji.

2. Właściwy przełożony, po zadekretowaniu przesyłki zwraca ją do punktu kontroli po zaklejeniu lub przeszyciu.

3. Funkcjonariusz, o którym mowa w ust. 1, jest obowiązany co najmniej raz w tygodniu sprawdzić stan faktyczny przesyłek przekazanych do dekretacji.

4. Funkcjonariusz pełniący służbę w punkcie kontroli:

1) wydaje przesyłki ostatnim adresatom, za pokwitowaniem w dzienniku ewidencyjnym;

2) dokonuje, przy udziale ostatniego adresata, pełnej rejestracji dokumentu zawartego w przesyłce w dzienniku ewidencyjnym.

5. Ostatni adresat na pierwszej stronie dokumentu odciska pieczęć wpływu, w obrębie której wpisuje:

1) datę wpływu;

2) numer dziennika ewidencyjnego;

3) liczbę załączników i liczbę stron załączników lub innych jednostek miary załączników.

§ 46.

1. Dekretujący i ostatni adresat obowiązani są sprawdzić:

1) prawidłowość adresu;

2) zgodność numeru ewidencyjnego przesyłki z numerem ewidencyjnym umieszczonym na kopercie;

3) zgodność liczby załączników i ich stron z liczbą podaną w dokumencie;

4) prawidłowość oznaczenia załączników.

2. W przypadku stwierdzenia w przesyłce braku dokumentów, załączników lub rozbieżności w numerach ewidencyjnych i oznaczeniach klauzulami tajności, dekretujący lub ostatni adresat wykonuje następujące czynności:

1) sporządza w dwóch egzemplarzach protokół z otwarcia przesyłki, z przeznaczeniem dla kancelarii tajnej adresata oraz nadawcy i przekazuje oba egzemplarze protokołu upoważnionemu funkcjonariuszowi pionu ochrony;

2) dokonuje zapisu o sporządzeniu protokołu we właściwym dzienniku ewidencyjnym, w rubryce „Informacje uzupełniające/uwagi”.

3. Upoważniony funkcjonariusz pionu ochrony:

1) przekazuje odpowiednio po jednym egzemplarzu protokołu do kancelarii tajnej adresata oraz nadawcy;

2) wyjaśnia sprawę z nadawcą przesyłki i sporządza notatkę służbową w tej sprawie;

3) powiadamia adresata i nadawcę o wynikach ustaleń, o których mowa w pkt 2.

§ 47.

1. Do ewidencjonowania korespondencji ze służbami partnerskimi, o ile zachodzi taka potrzeba, stosuje się odrębny dziennik ewidencyjny do materiałów oznaczonych wszystkimi klauzulami.

2. Dziennik, o którym mowa w ust. 1, prowadzony jest w punkcie kontroli komórki organizacyjnej, upoważnionej do koordynacji współpracy ze służbami partnerskimi.

3. Funkcjonariusz pełniący służbę w komórce organizacyjnej, o której mowa w ust. 2, lub inny upoważniony funkcjonariusz odbierający przesyłkę od przedstawiciela służby partnerskiej zobowiązany jest zarejestrować ją w kancelarii tajnej, a następnie w punkcie kontroli.

4. Przekazanie przesyłki przedstawicielowi służby partnerskiej przez funkcjonariusza pełniącego służbę w komórce organizacyjnej, o której mowa w ust. 2, może odbywać się z wyłączeniem kancelarii tajnej, za pokwitowaniem na egzemplarzu przesyłki pozostającym w jednostce organizacyjnej SWW lub w książce doręczeń przesyłek miejscowych albo przekazanie takie dokumentuje się notatką.

5. W przypadku przesyłek przekazywanych służbie partnerskiej, egzemplarz przeznaczony dla służby partnerskiej może zostać sporządzony zgodnie z przepisami właściwymi dla odbiorcy przesyłki, jak też może nie zawierać danych osoby podpisującej dokument i jej podpisu.

§ 48.

1. Mikrofilmy, negatywy, kalki, zeszyty, bruliony, elektroniczne nośniki informacji oraz inne materiały i przedmioty, zawierające informacje niejawne lub przeznaczone do zapisu informacji niejawnych, rejestruje się w rejestrze wydanych przedmiotów trwale nanosząc na nie numery z rejestru i klauzule tajności, a następnie wydaje uprawnionym osobom za pokwitowaniem w tym rejestrze.

2. Dopuszcza się przesyłanie informacji niejawnych w postaci nośników, o których mowa w ust. 1, jako załącznik do pisma przewodniego, w którym nadawca określa dyspozycję dotyczącą ewentualnego zwrotu nośnika.

3. Fizyczne niszczenie nośników, o których mowa w ust. 1, odbywa się na podstawie odrębnych przepisów.

4. Na materiałach, o których mowa w ust. 1, numer z rejestru wydanych przedmiotów powinien składać się z sygnatury literowo-cyfrowej złożonej z literowego oznaczenia jednostki organizacyjnej SWW lub komórki organizacyjnej, oznaczenia klauzuli tajności oraz numeru, pod którym materiał został zarejestrowany w rejestrze łamanym przez rok, w którym materiał został zarejestrowany, po których należy wpisać numer pozycji z rejestru dzienników i książek ewidencyjnych, pod którym dany rejestr wydanych przedmiotów został zarejestrowany; numer powinien być poprzedzony skrótem „RWP:”.

§ 49.

1. Odciski pieczęci tuszowych nanosi się kolorem innym niż czarny i czerwony.

2. Zapisów w ewidencjach dokonuje się atramentem (tuszem) czarnym lub niebieskim, a zmiany tych zapisów atramentem (tuszem) czerwonym z podaniem daty i czytelnym podpisem dokonującego zmiany. Dopuszcza się dokonywanie zapisów przy pomocy odcisków pieczęci oraz nanoszenie adnotacji o przekazaniu dokumentu do archiwum lub jego wybrakowaniu wyróżniającym kolorem, z wyjątkiem koloru czerwonego.

3. Anulowania zapisów w ewidencjach dokonuje się kolorem czerwonym, podając powód anulowania oraz umieszczając datę i czytelny podpis osoby dokonującej anulacji.

4. Wycieranie i zamazywanie zapisów w ewidencjach oraz na materiałach jest zabronione.

5. Zapisów w ewidencjach dokonuje się zgodnie z treścią poszczególnych rubryk. Stosowanie klamer i znaków powtórzeń jest zabronione.

6. Po dokonaniu wpisu po ostatniej pozycji w ewidencji zarejestrowanej w rejestrze, o którym mowa w § 26 ust. 1 pkt 1, należy:

1) na stronie tytułowej tej ewidencji wpisać datę i numer pozycji, na której daną ewidencję zakończono;

2) ostatni wpis podkreślić i dokonać adnotacji o treści „Dziennik (Książkę) zakończono pozycją nr ... w dniu ...”, którą akceptuje właściwy przełożony składając podpis i odciskając imienną pieczęć;

3) potwierdzić zakończenie prowadzenia ewidencji poprzez umieszczenie przez kierownika GKT, pod adnotacją, o której mowa w pkt 2, podpisu i daty; fakt zakończenia prowadzenia ewidencji należy odnotować w rejestrze dzienników ewidencji i teczek.

7. Z końcem każdego roku kalendarzowego, ewidencje prowadzone w jednostce organizacyjnej SWW, należy zakończyć na zasadach określonych w ust. 6, z wyłączeniem ewidencji, o których mowa w § 26 ust. 1 pkt 1 i 5, ust. 2 pkt 2 oraz ust. 5–7.

8. W kolejnym dzienniku (książce) z danego roku kalendarzowego, wpisów w kolejnych pozycjach dokonuje się uwzględniając kontynuację numeracji z poprzedniego dziennika (książki), z wyłączeniem rejestru wydanych przedmiotów, w którym numeracja rozpoczyna się od pozycji nr 1.

9. W przypadku prowadzenia równolegle więcej niż jednego dziennika ewidencyjnego w kancelarii tajnej lub punkcie kontroli, na pismach po sygnaturze literowo-cyfrowej składającej się z literowego oznaczenia jednostki organizacyjnej SWW lub komórki organizacyjnej, oznaczenia klauzuli tajności oraz numeru, pod którym pismo zostało zarejestrowane w dzienniku ewidencyjnym łamanym przez rok, w którym pismo zostało sporządzone należy wpisać numer pozycji z rejestru dzienników ewidencji i teczek, pod którym dany dziennik ewidencyjny został zarejestrowany lub inny wyróżnik pozwalający na identyfikację dziennika ewidencyjnego, po uzyskaniu na to zgody pełnomocnika ochrony.

10. Z końcem każdego roku kalendarzowego ewidencje, o których mowa w § 26 ust. 1 pkt 1 i 5, ust. 2 pkt 2 oraz ust. 5 – 7 po dokonaniu ostatniego wpisu w danym roku należy:

1) ostatni wpis podkreślić i dokonać adnotacji o treści „Zakończono pozycją nr ... w dniu ...”, którą akceptuje właściwy przełożony składając podpis i odciskając imienną pieczęć;

2) potwierdzić fakt zakończenia prowadzenia ewidencji w danym roku kalendarzowym poprzez umieszczenie przez funkcjonariusza pełniącego służbę w GKT, pod adnotacją, o której mowa w pkt 1, podpisu i daty.

11. W następnym roku kalendarzowym zapisy w ewidencjach, o których mowa w ust. 10, rozpoczyna się od pozycji nr 1.

§ 50.

1. Przesyłki wpływające do SWW po godzinach służby kancelarii tajnej przyjmują, potwierdzając ich odbiór, funkcjonariusze, o których mowa w § 29.

2. Funkcjonariusze, o których mowa w ust. 1, za pokwitowaniem w dzienniku podawczym, przekazują przesyłkę adresatowi, który jest zobowiązany zarejestrować ją niezwłocznie w GKT.

3. W przypadku nieobecności adresata funkcjonariusze, o których mowa w ust. 1, przekazują, za pokwitowaniem w dzienniku podawczym, przesyłkę GKT w najbliższym możliwym terminie.

4. O przesyłkach pilnych, wpływających do SWW po godzinach służby kancelarii tajnej, funkcjonariusze, o których mowa w ust. 1, informują niezwłocznie adresata, który decyduje o dalszym toku postępowania.

5. Kierownik jednostki, w której pełnią służbę funkcjonariusze, o których mowa w ust. 1, może pisemnie upoważnić tych funkcjonariuszy do otwierania pilnych przesyłek zawierających informacje niejawne oznaczone klauzulą „Zastrzeżone” i „Poufne”.

6. Przesyłki wychodzące z jednostek SWW po godzinach służby kancelarii tajnej przekazywane są adresatowi przez punkt kontroli nadawcy za wykazem przesyłek nadanych, pobranym od funkcjonariusza, o których mowa w § 29 ust. 1.

7. Egzemplarz nr 2 wykazu przesyłek nadanych po dostarczeniu przesyłki odbiorcy zwracany jest funkcjonariuszowi, o którym mowa w ust. 6, który następnego dnia roboczego przekazuje go GKT.

§ 51.

1. Rejestracji dokumentów dokonuje się po podpisaniu ich przez osobę upoważnioną.

2. Obowiązek rejestracji dokumentu spoczywa na osobie, która dokument sporządziła lub odpowiada za jego wysłanie.

3. Wadliwe wydruki, odbitki, klisze, matryce, kalki oraz brudnopisy powstałe w toku prac nad dokumentem funkcjonariusz, który je sporządził niszczy bezzwłocznie we własnym zakresie.

4. Zbędne zapisy zawierające informacje niejawne na nośnikach do zapisów informacji w postaci cyfrowej i taśmach elektromagnetycznych kasuje funkcjonariusz dokonujący tych zapisów.

5. Dokumenty zarejestrowane w dzienniku ewidencyjnym brakuje się na zasadach określonych odrębnymi przepisami.

Rozdział 5

Rozliczanie funkcjonariuszy z materiałów służbowych oraz komisyjny dostęp do urządzeń do przechowywania materiałów niejawnych

§ 52.

1. W przypadku zmiany zakresu obowiązków, jeżeli wiąże się to z obowiązkiem przekazania materiałów służbowych innej osobie, a także w przypadku przeniesienia funkcjonariusza do innej komórki lub jednostki organizacyjnej SWW albo zwolnienia ze służby, bezpośredni przełożony sporządza w pojedynczym egzemplarzu polecenie rozliczenia materiałów służbowych, które w szczególności powinno zawierać:

1) sposób rozliczenia funkcjonariusza z materiałów, ze wskazaniem osób lub komórek, którym mają być przekazane;

2) termin, do którego funkcjonariusz powinien się rozliczyć;

3) potwierdzenie czytelnym podpisem funkcjonariusza faktu zapoznania się z poleceniem oraz datę tego zapoznania.

2. Rozliczenie się z materiałów służbowych może nastąpić poprzez:

1) przekazanie materiałów służbowych za pomocą protokołu zdawczo-odbiorczego;

2) przekazania materiałów zgodnie z pisemną dekretacją właściwego przełożonego umieszczoną na tych materiałach;

3) przeprowadzenie procedury archiwizacji lub brakowania materiałów.

3. W przypadku, gdy funkcjonariusz, w dniu wydania polecenia rozliczenia materiałów służbowych, nie posiada takich materiałów, umieszcza się na poleceniu stosowne oświadczenie potwierdzone podpisem funkcjonariusza punktu kontroli komórki organizacyjnej, w której pełni on służbę.

4. Polecenie, o którym mowa w ust. 1, oraz protokół, o którym mowa w ust. 2 pkt 1, przechowuje się, po zarejestrowaniu, we właściwej kancelarii tajnej lub punkcie kontroli.

5. Fakt przekazania materiałów odnotowuje się w urządzeniach ewidencyjnych punktu kontroli oraz kancelarii tajnych, w których funkcjonariusz pokwitował materiał jako ostatni adresat, poprzez przepisanie ich na innego funkcjonariusza bądź naniesienie adnotacji o wybrakowaniu lub zarchiwizowaniu materiału.

6. W przypadku czasowej nieobecności lub konieczności czasowego zastępstwa funkcjonariusza, przekazanie materiałów może nastąpić na podstawie polecenia, o którym mowa w ust. 1, w oparciu o protokół, o którym mowa w ust. 2 pkt 1, bez konieczności odnotowania tego faktu w urządzeniach ewidencyjnych punktu kontroli oraz kancelarii tajnych.

§ 53.

1. W przypadkach uzasadnionych potrzebami służby, zezwala się na komisyjne otwarcie przydzielonego funkcjonariuszowi urządzenia do przechowywania materiałów niejawnych lub dostępu do informacji niejawnych zapisanych w wewnętrznej pamięci masowej jego komputera. Zezwolenie może wydać odpowiednio:

1) Szef SWW lub jego zastępca – w stosunku do wszystkich funkcjonariuszy;

2) kierownik jednostki organizacyjnej SWW lub jego zastępca – w stosunku do funkcjonariuszy podległej jednostki organizacyjnej SWW.

2. Z otwarcia urządzenia do przechowywania materiałów niejawnych lub z uzyskania dostępu do informacji niejawnych zapisanych w wewnętrznej pamięci masowej komputera, komisja sporządza protokół, który powinien, w szczególności, zawierać:

1) dane identyfikujące funkcjonariusza, który wydał polecenie otwarcia urządzenia do przechowywania materiałów niejawnych lub uzyskania dostępu do informacji niejawnych zapisanych w wewnętrznej pamięci masowej komputera;

2) dane identyfikujące członków komisji;

3) określenie zadań komisji;

4) czas i miejsce czynności;

5) dane identyfikujące funkcjonariusza, którego urządzenie do przechowywania materiałów niejawnych otwarto lub uzyskano dostęp do informacji niejawnych zapisanych w wewnętrznej pamięci masowej komputera;

6) opis zabezpieczenia otwieranej szafy lub uruchamianego komputera;

7) opis wykonanych przez komisję czynności, a w przypadku pobrania materiałów, dane identyfikujące funkcjonariusza, któremu zostały przekazane lub udostępnione;

8) treść pieczęci metalowej członka komisji, którą zabezpieczono urządzenie do przechowywania materiałów niejawnych lub podanie nowego hasła, którym zabezpieczono komputer;

9) podpisy członków komisji;

10) informację, o zatwierdzeniu protokołu przez osobę wydającą zezwolenie.

3. Protokół, po zarejestrowaniu, przechowuje się w punkcie kontroli obsługującym funkcjonariusza, którego dotyczyły czynności wymienione w ust. 2.

4. Z treścią protokołu zapoznaje funkcjonariusza, o którym mowa w ust. 1, bezpośredni przełożony. Fakt zapoznania się z protokołem funkcjonariusz potwierdza czytelnym podpisem i datą.

Rozdział 6

Ochrona informacji niejawnych w trakcie obrad, szkoleń i konferencji

§ 54.

1. Za ochronę informacji niejawnych w trakcie obrad, szkoleń i konferencji odpowiedzialny jest funkcjonariusz pionu ochrony lub inny funkcjonariusz wyznaczony, w porozumieniu z pełnomocnikiem ochrony, przez kierownika jednostki organizacyjnej SWW będącej ich organizatorem.

2. Uczestnicy obrad, szkoleń i konferencji sporządzają notatki, jeżeli organizator na to zezwolił, w brulionach wydawanych przez jednostkę organizującą przedsięwzięcie. W przypadku, gdy notatki sporządzone w brulionach zawierać będą informacje niejawne bruliony rejestruje się w rejestrze wydanych przedmiotów prowadzonym przez punkt kontroli organizatora. Z brulionami postępuje się jak z materiałami niejawnymi.

3. Jednostka organizacyjna organizująca obrady, szkolenia i konferencje, w trakcie przerw oraz po ich zakończeniu, zapewnia ich uczestnikom możliwość przechowywania brulionów, o których mowa w ust. 2.

4. Jednostka organizacyjna SWW organizująca obrady, szkolenia lub konferencje brakuje bruliony lub przesyła je, na prośbę uczestnika, do jego jednostki organizacyjnej lub jednostki organizacyjnej SWW.

5. Za ochronę informacji niejawnych podczas szkoleń organizowanych w Centrum Kształcenia SWW odpowiedzialny jest funkcjonariusz wyznaczony przez Komendanta Centrum Kształcenia SWW.

§ 55.

1. Pomieszczenie, w którym odbywają się obrady, szkolenia i konferencje, powinno być sprawdzone i zabezpieczone w celu wyeliminowania możliwości podglądu i podsłuchu.

2. Funkcjonariusze, o których mowa w § 54 ust. 1, mogą dokonać sprawdzenia tożsamości osób uczestniczących w obradach, szkoleniach i konferencjach każdorazowo, kiedy uznają to za wskazane.

3. Uczestnikom obrad, szkoleń i konferencji zabrania się wnoszenia do pomieszczeń, w których odbywają się obrady, szkolenia i konferencje, urządzeń do rejestracji obrazu lub dźwięku oraz łączności bezprzewodowej bez zgody funkcjonariuszy, o których mowa w § 54 ust. 1. W przypadku posiadania takich urządzeń i nie uzyskania zgody należy je zdeponować przed rozpoczęciem obrad, szkoleń i konferencji.

Rozdział 7

Kopie i tłumaczenia

§ 56.

1. Zezwolenie na sporządzanie kopii lub tłumaczeń z dokumentu, zawierającego informacje niejawne, wydaje na piśmie odpowiednio:

1) Szef SWW;

2) kierownik jednostki organizacyjnej SWW;

3) zastępca Szefa SWW, zastępca kierownika jednostki organizacyjnej SWW, doradca Szefa SWW, główny specjalista, naczelnik wydziału lub jego zastępca, kierownik samodzielnej sekcji albo, w szczególnie uzasadnionych przypadkach, każdy inny funkcjonariusz – po uzyskaniu pisemnego upoważnienia Szefa SWW.

2. Zezwolenie, o którym mowa w ust. 1, dekretuje się na pierwszej stronie dokumentu, z którego ma być sporządzona kopia lub tłumaczenie, lub na osobnym dokumencie, który po zarejestrowaniu dołącza się do dokumentu, z którego sporządza się kopię lub tłumaczenie.

3. Zgodność z oryginałem kopii lub tłumaczenia potwierdza się, na ostatniej stronie dokumentu wytworzonego w wyniku kopiowania lub tłumaczenia poprzez:

1) naniesienie napisu „Za zgodność”;

2) odciśnięcie pieczęci z nazwą jednostki organizacyjnej SWW, w której wykonano kopię lub tłumaczenie;

3) złożenie podpisu przez osobę, o której mowa w ust. 1 pkt 1 albo 2, albo – po uzyskaniu pisemnego upoważnienia Szefa SWW – przez funkcjonariusza innego, niż ta osoba, ze wskazaniem imienia i nazwiska lub innego oznaczenia wskazującego na składającego podpis.

4. Fakt sporządzenia kopii lub tłumaczenia odnotowuje się na ostatniej stronie dokumentu, z którego sporządzono kopię lub tłumaczenie, przez odcisk pieczęci lub umieszczenie adnotacji informującej o:

1) nazwie jednostki organizacyjnej SWW lub komórki organizacyjnej, w której sporządzono kopię lub tłumaczenie;

2) liczbie sporządzonych egzemplarzy kopii lub tłumaczeń;

3) dacie sporządzenia kopii lub tłumaczenia;

4) numerze, pod jakim kopia lub tłumaczenie zostały zarejestrowane w dzienniku ewidencyjnym.

5. Rejestracji kopii lub tłumaczenia dokonuje się w punkcie kontroli jednostki organizacyjnej SWW lub komórki organizacyjnej funkcjonariusza odpowiedzialnego za oryginał dokumentu.

6. Obowiązek rejestracji kopii lub tłumaczenia w dzienniku ewidencyjnym spoczywa na funkcjonariuszu:

1) dostarczającym dokument do kopiowania – w przypadku kopii;

2) sporządzającym odpis, wypis, wyciąg lub tłumaczenie – w przypadku odpisów, wypisów, wyciągów lub tłumaczeń.

7. Adnotacje, o których mowa w § 56 ust. 4 pkt 1–3, wpisuje się przed wykonaniem kopii lub tłumaczenia, natomiast numer, pod jakim zostały zarejestrowane w dzienniku ewidencyjnym, nanosi się po wykonaniu kopii lub tłumaczenia.

§ 57.

1. Wykonywanie kopii i tłumaczeń dokumentów dozwolone jest w pomieszczeniach usytuowanych w strefie ochronnej I lub II.

2. Kopiowanie i drukowanie dokumentu odbywa się w obecności funkcjonariusza dostarczającego dokument do kopiowania lub drukowania.

Rozdział 8

Sprawozdawczość i postępowanie w przypadku utraty materiału niejawnego

§ 58.

1. Do 30 stycznia każdego roku pełnomocnik ochrony powołuje, w drodze decyzji, komisję inwentaryzacyjną, w celu przeprowadzenia inwentaryzacji materiałów niejawnych za rok ubiegły, połączonej z kontrolą ewidencji.

2. W decyzji powołującej komisję inwentaryzacyjną, pełnomocnik ochrony określa zakres i sposób przeprowadzenia kontroli, o której mowa w ust. 1.

3. O nieprawidłowościach stwierdzonych podczas kontroli, o której mowa w ust. 1, pełnomocnik ochrony informuje Szefa SWW i kierowników jednostek organizacyjnych SWW, w których stwierdzono nieprawidłowości.

4. W terminie 2 tygodni od zatwierdzenia protokołu kontroli, kierownik jednostki organizacyjnej SWW, w której stwierdzone zostały nieprawidłowości zobowiązany jest do usunięcia nieprawidłowości stosując się do zaleceń pokontrolnych.

§ 59.

1. W przypadku utraty kontroli nad materiałem funkcjonariusz, który stwierdził jego brak jest zobowiązany złożyć za pośrednictwem bezpośredniego przełożonego pisemny raport kierownikowi jednostki organizacyjnej SWW.

2. Kierownik jednostki organizacyjnej SWW jest zobowiązany niezwłocznie powiadomić pełnomocnika ochrony o utracie kontroli nad materiałem, podając wszelkie możliwe do ustalenia jego dane, okoliczności, w jakich ujawniono utratę oraz plan czynności wyjaśniających mających na celu jego odnalezienie. Do powiadomienia dołącza się raport, o którym mowa w ust. 1.

3. O wyniku czynności wyjaśniających, o których mowa w ust. 2, należy poinformować pełnomocnika ochrony, wskazując jednocześnie na charakter utraty oraz podając dodatkowe informacje dotyczące utraconego materiału wynikające z ustaleń poczynionych w trakcie czynności wyjaśniających.

4. W przypadku potwierdzenia faktu utraty kontroli nad materiałem i po przeprowadzeniu czynności, o których mowa w ust. 1–3, fakt ten należy odnotować w ewidencji, w postaci numeru dokumentu, za którym przekazano pełnomocnikowi ochrony informację o wyniku przeprowadzonych czynności wyjaśniających.

5. Pełnomocnik ochrony może zlecić przeprowadzenie dodatkowych czynności, mających na celu wyjaśnienie okoliczności utraty kontroli nad materiałem oraz miejsca jego przechowywania.

Rozdział 9

Przepisy końcowe

§ 60.

1. W przypadku dokumentacji wytwarzanej poza granicami kraju i braku możliwości zastosowania wymogów niniejszego zarządzenia, dopuszcza się stosowanie innych rozwiązań określonych odrębnymi przepisami, z zastrzeżeniem ust. 2.

2. Kierownik jednostki organizacyjnej SWW nadzorujący wykonawców w przypadku, o którym mowa w ust. 1, opracowuje wytyczne w zakresie ochrony informacji niejawnych, a w szczególności w zakresie ich przetwarzania.

3. Wytyczne, o których mowa w ust. 2, wraz z uzasadnieniem przyjętych rozwiązań wymagają akceptacji pełnomocnika ochrony oraz zatwierdzenia przez Szefa SWW.

§ 61.

Traci moc zarządzenie nr 45/2011 Szefa Służby Wywiadu Wojskowego z dnia 5 grudnia 2011 r. w sprawie szczególnego sposobu organizacji i funkcjonowania kancelarii tajnych oraz innych, niż kancelaria tajna, komórek organizacyjnych odpowiedzialnych za przetwarzanie materiałów niejawnych, sposobu i trybu przetwarzania informacji niejawnych oraz doboru i stosowania środków bezpieczeństwa fizycznego w Służbie Wywiadu Wojskowego (Dz. Urz. MON Nr 24, poz. 362).

§ 62.

Zarządzenie wchodzi w życie z dniem 1 stycznia 2013 r.

| m. p | SZEF |

| gen. bryg. Radosław Kujawa |

|

|

1) Zmiany wymienionej ustawy zostały ogłoszone w Dz. U. z 2009 r. Nr 114, poz. 957, z 2010 r. Nr 113, poz. 745, Nr 182, poz. 1228, Nr 230, poz. 1510 i Nr 238, poz. 1578 oraz z 2011 r. Nr 117, poz. 677.

2) Zmiany tekstu jednolitego wymienionej ustawy zostały ogłoszone Dz. U. z 2010 r. Nr 28, poz. 143, Nr 107, poz. 679, Nr 113, poz. 745, Nr 127, poz. 857, Nr 182, poz. 1228 i Nr 238, poz. 1578 oraz z 2011 r. Nr 22, poz. 114, Nr 112, poz. 654, Nr 122, poz. 696, Nr 171, poz. 1016 i Nr 236, poz. 1396.

3) Zmiany wymienionej ustawy zostały ogłoszone w Dz. U. z 2006 r. Nr 218, poz. 1592, z 2009 r. Nr 85, poz. 716, z 2010 r. Nr 182, poz. 1228, z 2011 r. Nr 22, poz. 114, Nr 53, poz. 273 i Nr 84, poz. 455 oraz z 2012 r., poz. 707.